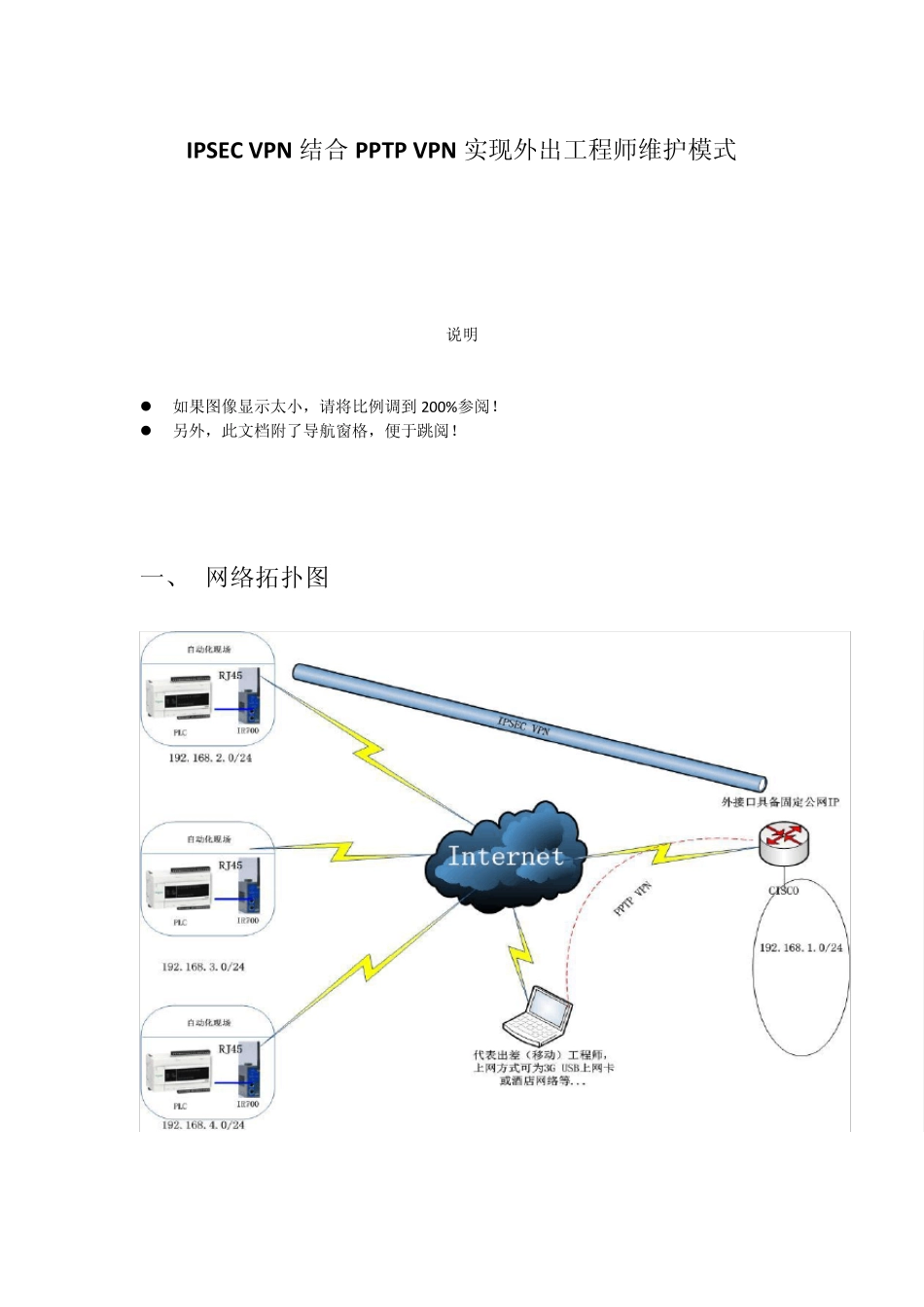

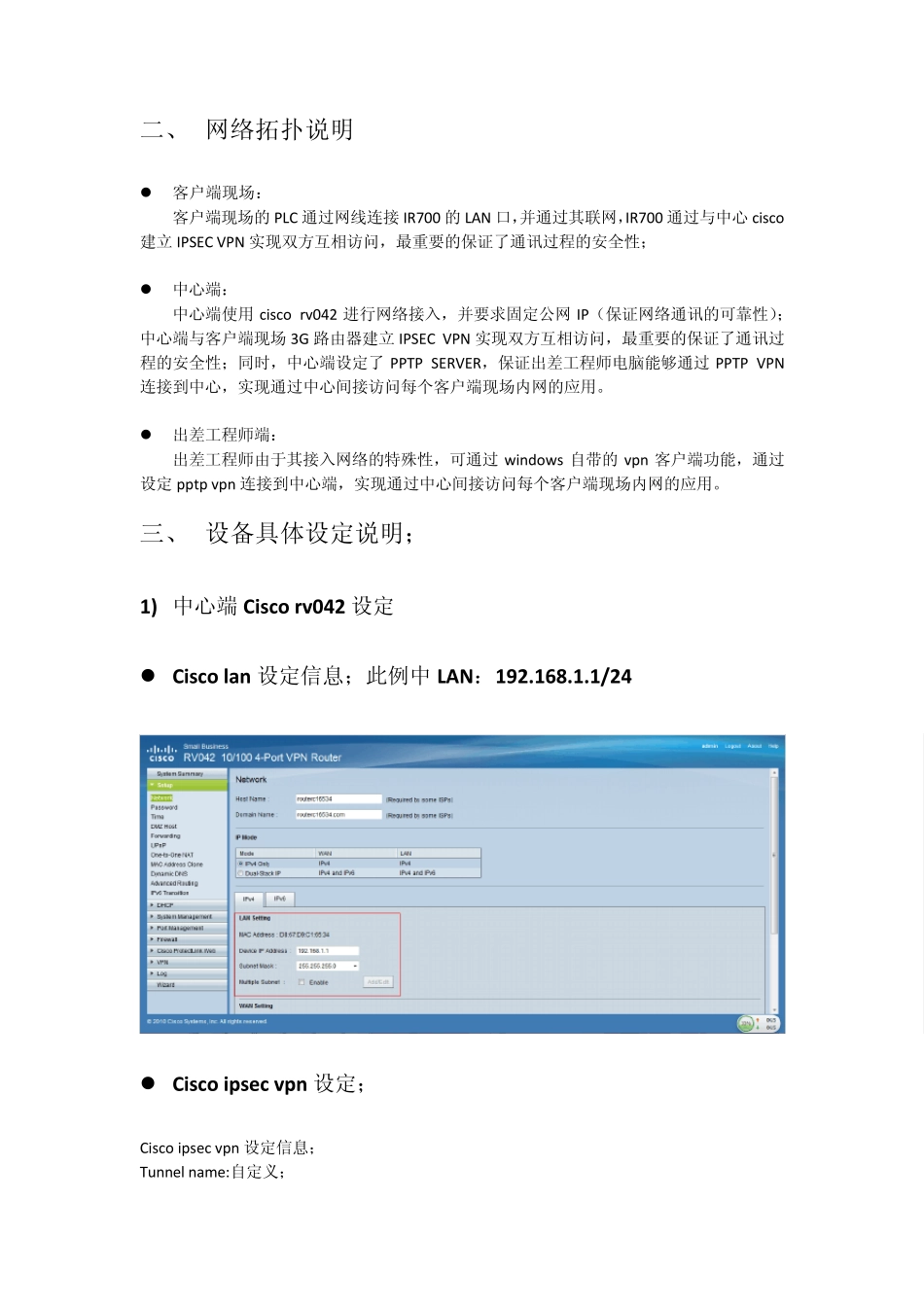

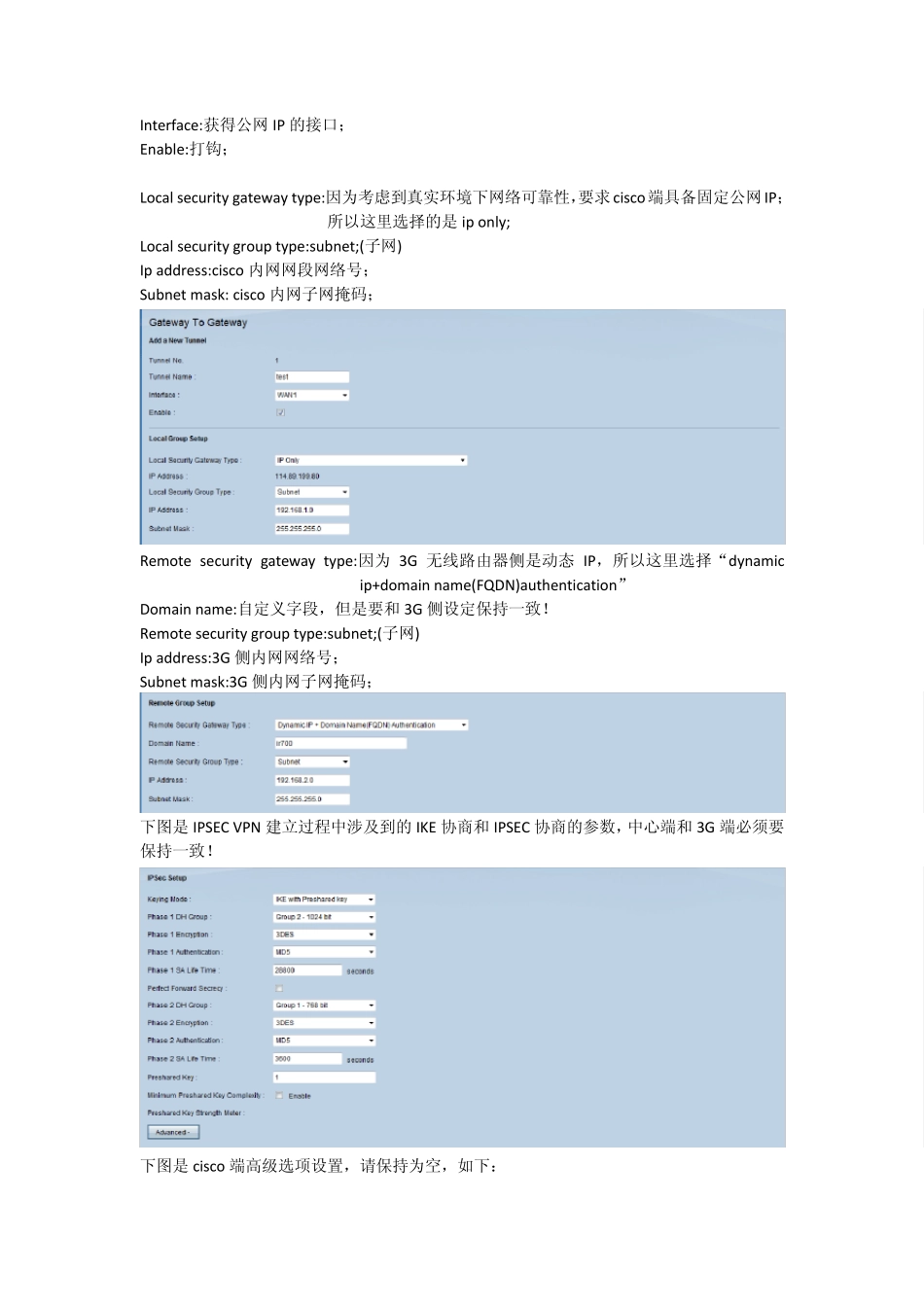

IPSEC VPN 结合PPTP VPN 实现外出工程师维护模式 说明 如果图像显示太小,请将比例调到200%参阅! 另外,此文档附了导航窗格,便于跳阅! 一、 网络拓扑图 二、 网络拓扑说明 客户端现场: 客户端现场的 PLC 通过网线连接 IR700 的 LAN 口,并通过其联网,IR700 通过与中心 cisco建立 IPSEC VPN 实现双方互相访问,最重要的保证了通讯过程的安全性; 中心端: 中心端使用 cisco rv042 进行网络接入,并要求固定公网 IP(保证网络通讯的可靠性);中心端与客户端现场 3G 路由器建立 IPSEC VPN 实现双方互相访问,最重要的保证了通讯过程的安全性;同时,中心端设定了 PPTP SERVER,保证出差工程师电脑能够通过 PPTP VPN连接到中心,实现通过中心间接访问每个客户端现场内网的应用。 出差工程师端: 出差工程师由于其接入网络的特殊性,可通过 w indow s 自带的 vpn 客户端功能,通过设定 pptp vpn 连接到中心端,实现通过中心间接访问每个客户端现场内网的应用。 三、 设备具体设定说明; 1) 中心端 Cisco rv042 设定 Cisco lan 设定信息;此例中 LAN:192.168.1.1/24 Cisco ipsec vpn 设定; Cisco ipsec vpn 设定信息; Tunnel name:自定义; Interface:获得公网IP 的接口; Enable:打钩; Local security gateway type:因为考虑到真实环境下网络可靠性,要求cisco端具备固定公网IP;所以这里选择的是ip only; Local security group type:subnet;(子网) Ip address:cisco 内网网段网络号; Subnet mask: cisco 内网子网掩码; Remote security gateway type:因为3G 无线路由器侧是动态IP,所以这里选择“dynamic ip+domain name(FQDN)authentication” Domain name:自定义字段,但是要和 3G 侧设定保持一致! Remote security group type:subnet;(子网) Ip address:3G 侧内网网络号; Subnet mask:3G 侧内网子网掩码; 下图是IPSEC VPN 建立过程中涉及到的IKE 协商和 IPSEC 协商的参数,中心端和 3G 端必须要保持一致! 下图是cisco 端高级选项设置,请保持为空,如下: Cisco pptp vpn 设定信息; 要设定PPTP SERVER,要先开启,即“enable pptp server”; 由于 cisco rv042 只能支持 5 个 pptp 客户端连接,所以地址池也只能设定5 个地址范围,比如下面例子;(...