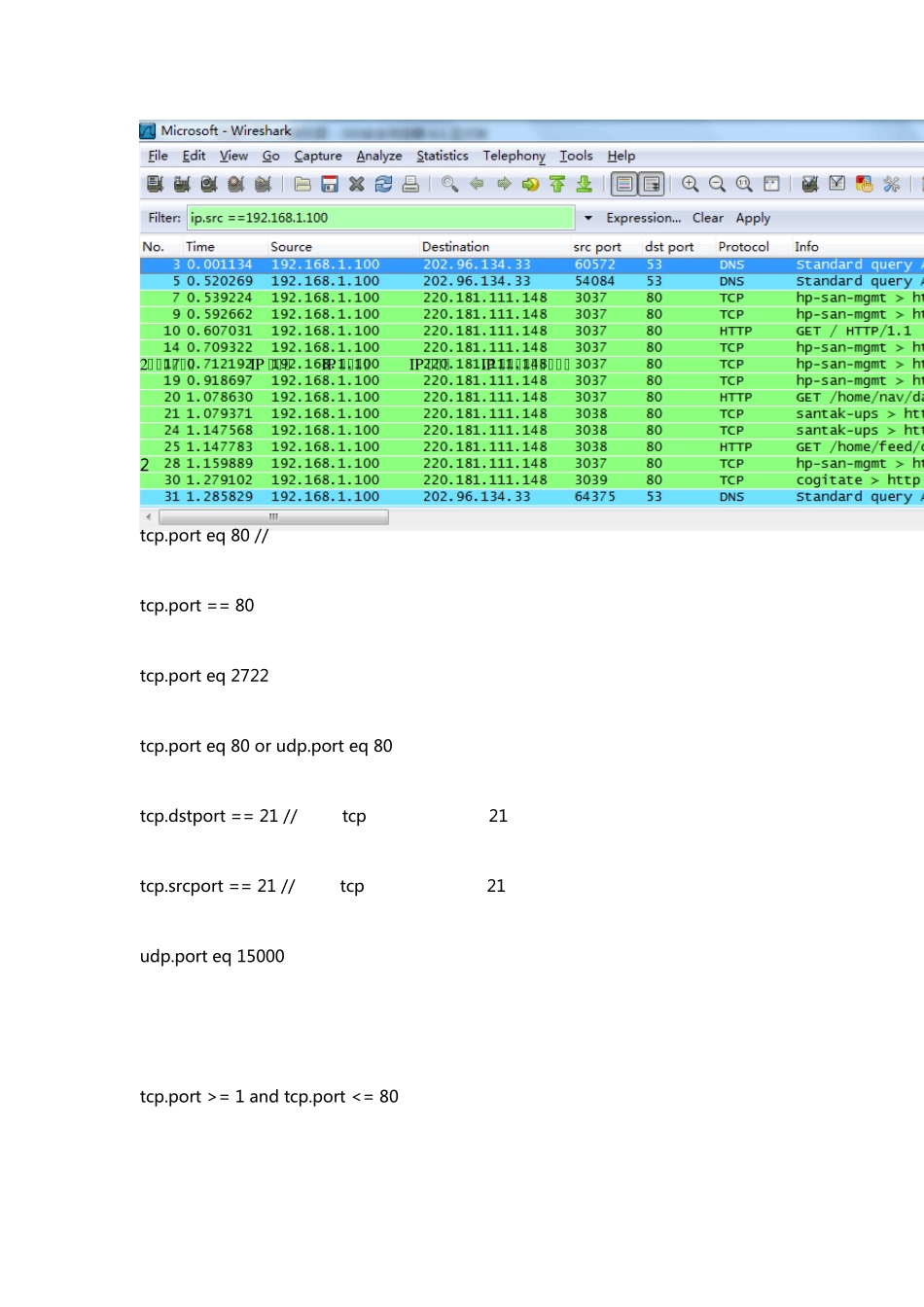

Wireshark 过滤规则实验 Wireshark 是世界上最流行的网络分析工具。这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。 与很多其他网络工具一样,Wireshark 也使用pcap network library来进行封包捕捉。 Wireshark 的优势: - 安装方便。 - 简单易用的界面。 - 提供丰富的功能。 Wireshark 的原名是Ethereal,新名字是2006 年起用的。当时Ethereal 的主要开发者决定离开他原来供职的公司,并继续开发这个软件。但由于Ethereal 这个名称的使用权已经被原来那个公司注册,Wireshark 这个新名字也就应运而生了。 显示过滤器的使用 1. 过滤 IP,如来源 IP 或者目标 IP 等于某个 IP 例子: ip.src eq 192.168.1.107 or ip.dst eq 192.168.1.107 或者 ip.addr eq 192.168.1.107 // 都能显示来源 IP 和目标 IP ip.addr == 192.168.1.107// 都能显示来源 IP 和目标 IP 实验:1、设置显示目的IP 为本机IP 的过滤语法并截图,替换样图 2、设置显示源IP 为本机IP 并且目的IP 为邻居IP 的过滤语法并截图: 2、端口过滤 tcp.port eq 80 // 不管端口是来源的还是目标的都显示 tcp.port == 80 tcp.port eq 2722 tcp.port eq 80 or u dp.port eq 80 tcp.dstport == 21 // 只显 tcp 协议的目标端口 21 tcp.srcport == 21 // 只显 tcp 协议的来源端口 21 u dp.port eq 15000 过滤端口范围 tcp.port >= 1 and tcp.port <= 80 实验:1、设置显示源端口号为 80 的过滤语法并截图 2、设置显示目的端口号范围为 1-1023 的过滤语法并截图 3. 过滤 MAC 以太网头过滤 eth.dst == A0:00:00:04:C5:84 // 过滤目标 mac eth.src eq A0:00:00:04:C5:84 // 过滤来源 mac eth.dst==A0:00:00:04:C5:84 eth.dst==A0-00-00-04-C5-84 eth.addr eq A0:00:00:04:C5:84 // 过滤来源MAC和目标MAC都等于A0:00:00:04:C5:84的 实验:1、确定本机 M AC 地址为 2、设置显示源 M AC 为本机 M AC 并且目的 M AC 为邻居 M AC 的过滤语法并截图 提示,需要在显示栏中将 M AC 地址显示出来,与显示源端口和目的端口一样的操作。 4. 包长度过滤 less than 小于 < lt 小于等于 le 等于 eq 大于等于 ge 不等 ne 例子: u dp.length == 26 这个长度是指 u dp 本身固定长度 8 加...