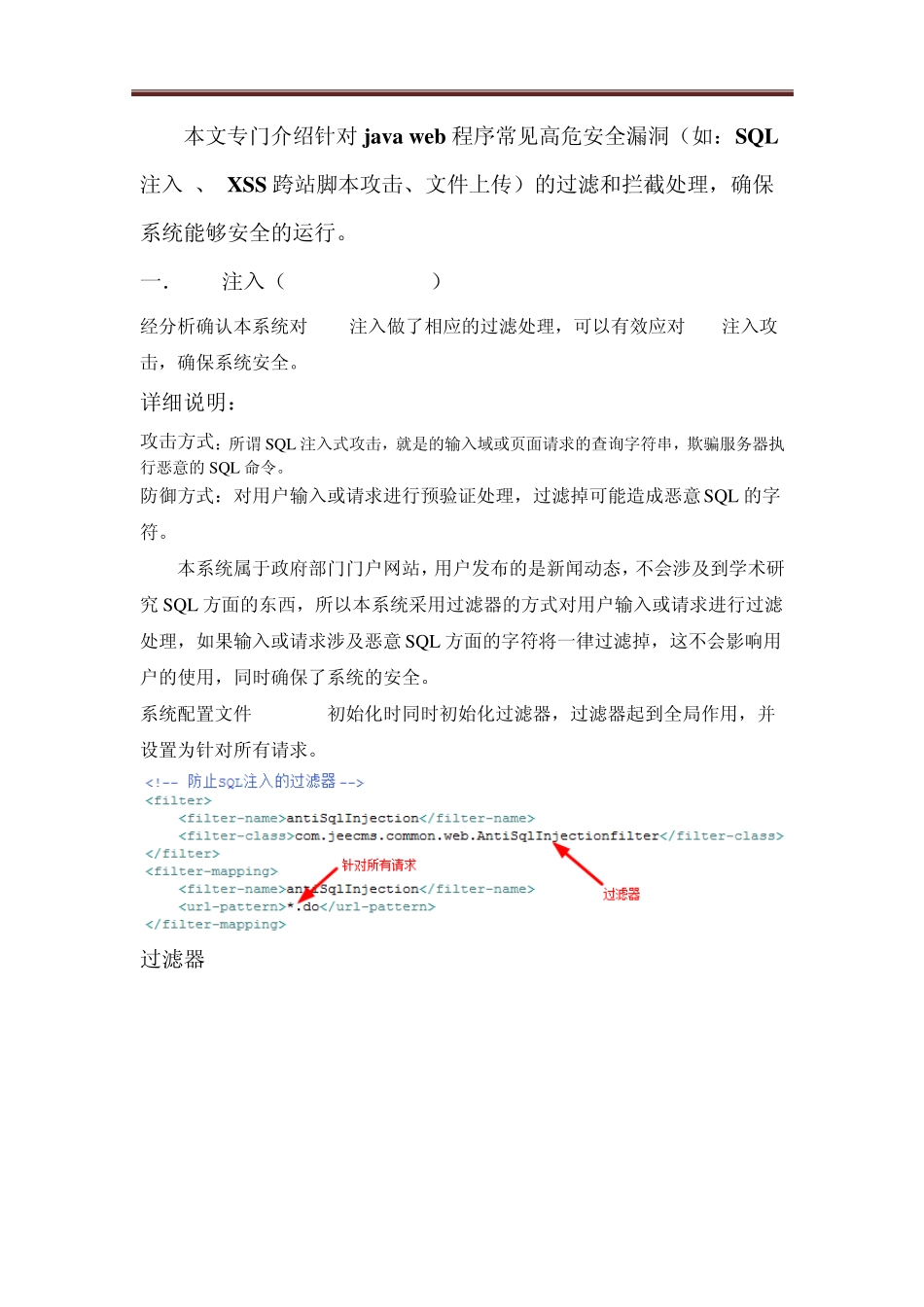

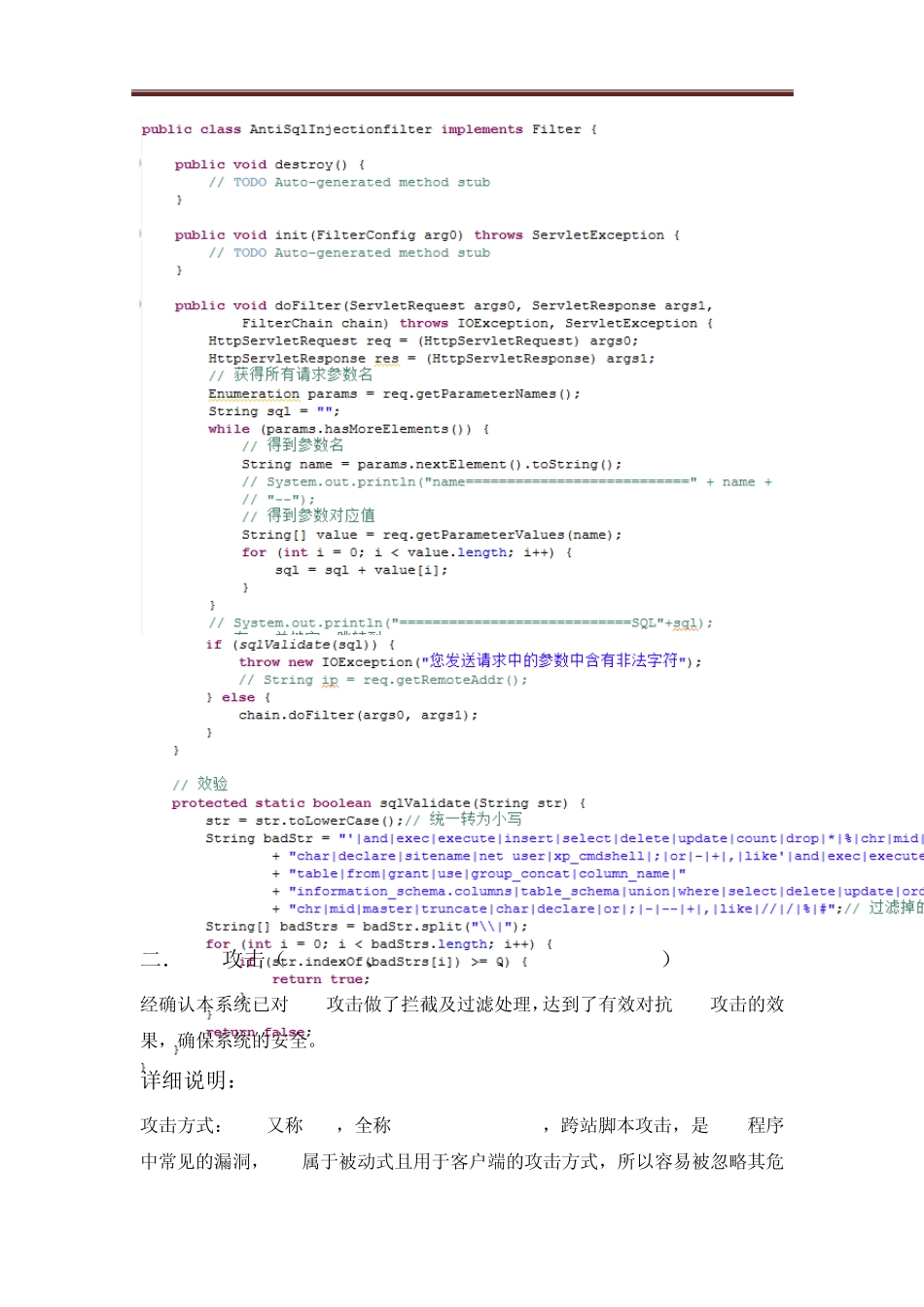

J a v a 常见漏洞及 处理说明 杨博 本文专门介绍针对java w eb 程序常见高危安全漏洞(如:SQL注入 、 XSS 跨站脚本攻击、文件上传)的过滤和拦截处理,确保系统能够安全的运行。 一.SQL注入(SQL Injection) 经分析确认本系统对SQL 注入做了相应的过滤处理,可以有效应对SQL注入攻击,确保系统安全。 详细说明: 攻击方式:所谓 SQL 注入式攻击,就是的输入域或页面请求的查询字符串,欺骗服务器执行恶意的 SQL 命令。 防御方式:对用户输入或请求进行预验证处理,过滤掉可能造成恶意SQL 的字符。 本系统属于政府部门门户网站,用户发布的是新闻动态,不会涉及到学术研究 SQL 方面的东西,所以本系统采用过滤器的方式对用户输入或请求进行过滤处理,如果输入或请求涉及恶意 SQL 方面的字符将一律过滤掉,这不会影响用户的使用,同时确保了系统的安全。 系统配置文件 web.xml初始化时同时初始化过滤器,过滤器起到全局作用,并设置为针对所有请求。 过滤器 AntiSqlInjectionfilter: 二.XSS攻击(DOM XSS、Stored XSS、Reflected XSS) 经确认本系统已对 XSS攻击做了拦截及过滤处理,达到了有效对抗 XSS攻击的效果,确保系统的安全。 详细说明: 攻击方式:XSS又称 CSS,全称 Cross SiteScript,跨站脚本攻击,是 Web程序中常见的漏洞,XSS属于被动式且用于客户端的攻击方式,所以容易被忽略其危 害性。其原理是攻击者向有XSS漏洞的网站中输入(传入)恶意的HTML代码,当其它用户浏览该网站时,这段HTML代码会自动执行,从而达到攻击的目的。如,盗取用户Cookie、破坏页面结构、重定向到其它网站等。 防御方式:需要对用户的输入进行处理,只允许输入合法的值,其它值一概过滤掉。 本系统提供了专门的针对 XSS攻击的过滤器,过滤掉了 html/javaScript中的标签符号,防止恶意HTML代码。 系统配置文件 web.xml初始化时同时初始化过滤器,过滤器起到全局作用,并设置为针对所有请求。 点击进入过滤器类 XssFilter: 针对 HttpRequest请求 三.Unnormalize Input String 经分析确认此漏洞主要是文件上传输入路径漏洞,系统已有专门针对文件上传文件类型格式的过滤器,确保上传文件的安全,有效防止了系统受到攻击。 详细说明: 攻击方式:上传具有可执行性的程序代码文件,如:HTML、JSP等文件对系统进行修改或盗取用户信息。 防御方式: 1 .文件类型验证过滤,防止上传可执行程序...