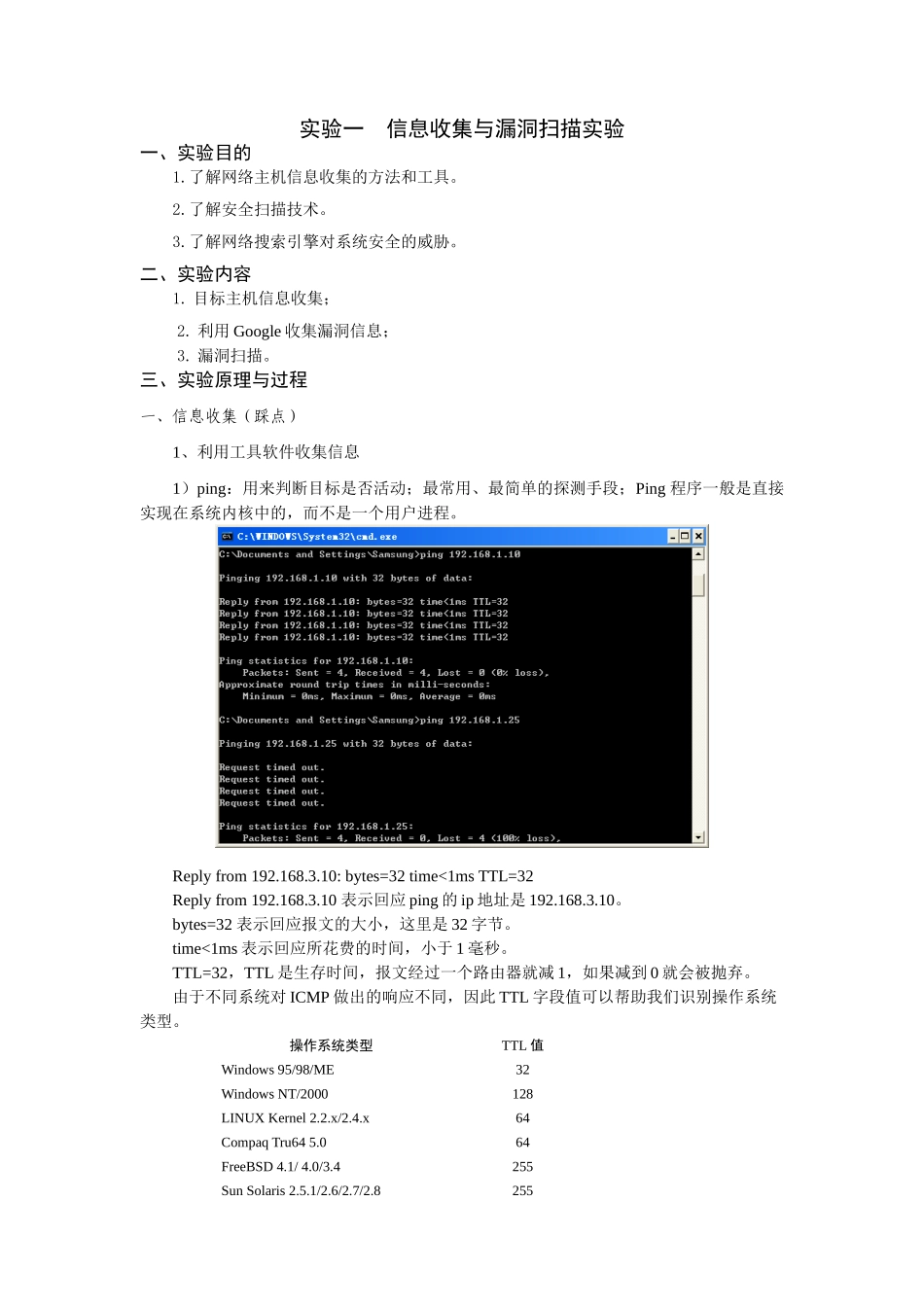

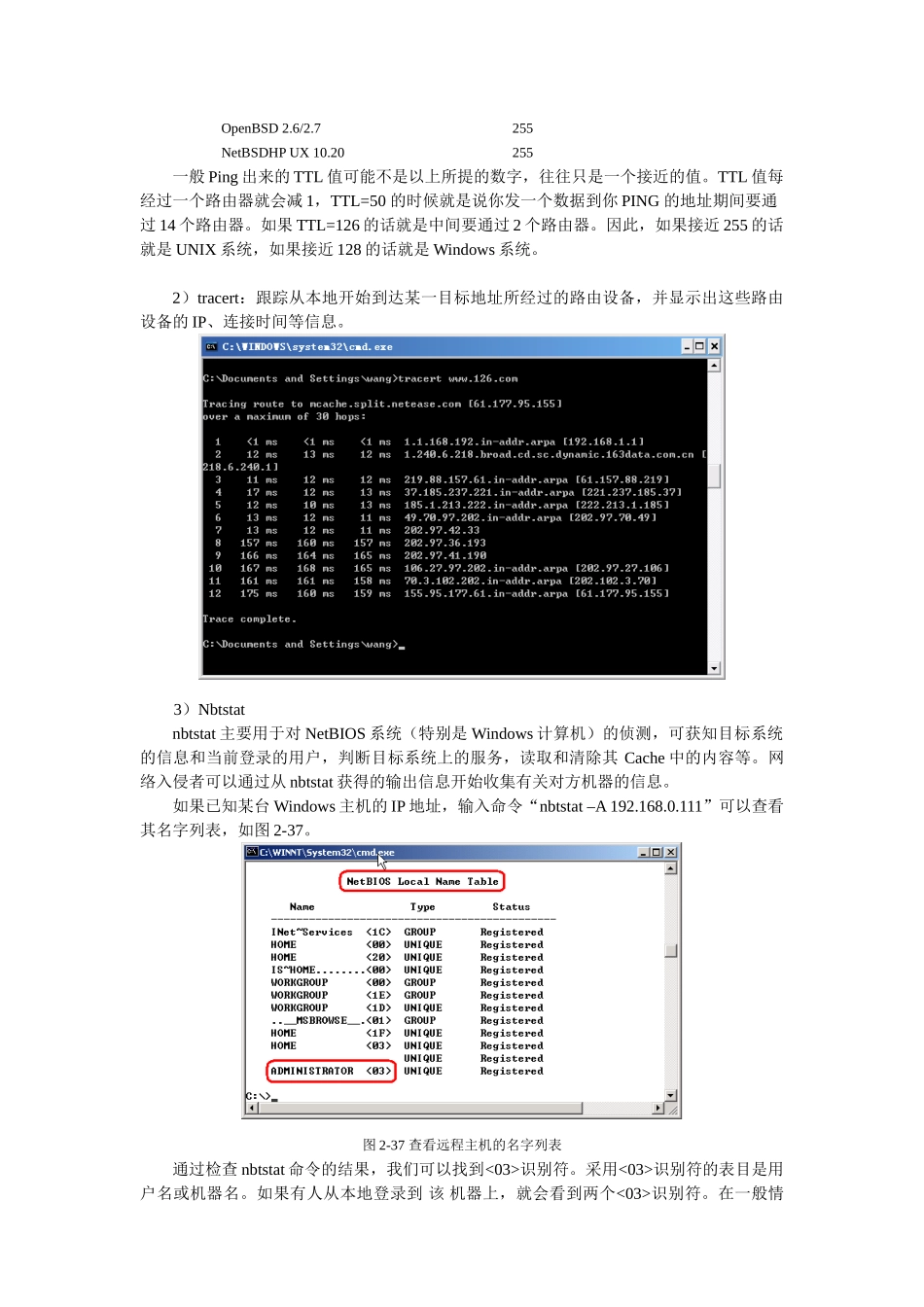

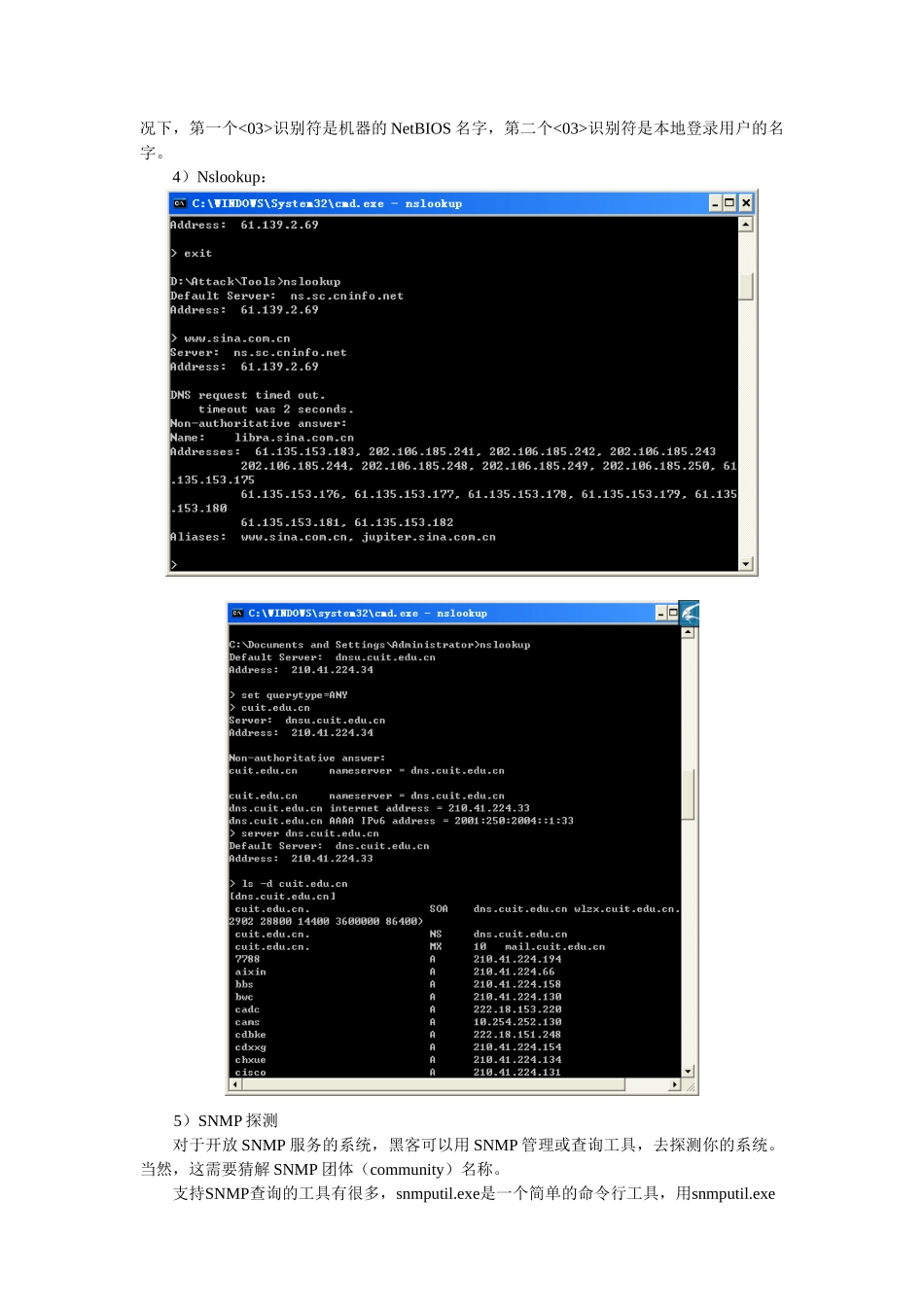

实验一信息收集与漏洞扫描实验一、实验目的1.了解网络主机信息收集的方法和工具。2.了解安全扫描技术。3.了解网络搜索引擎对系统安全的威胁。二、实验内容1.目标主机信息收集;2.利用Google收集漏洞信息;3.漏洞扫描。三、实验原理与过程一、信息收集(踩点)1、利用工具软件收集信息1)ping:用来判断目标是否活动;最常用、最简单的探测手段;Ping程序一般是直接实现在系统内核中的,而不是一个用户进程。Replyfrom192.168.3.10:bytes=32time<1msTTL=32Replyfrom192.168.3.10表示回应ping的ip地址是192.168.3.10。bytes=32表示回应报文的大小,这里是32字节。time<1ms表示回应所花费的时间,小于1毫秒。TTL=32,TTL是生存时间,报文经过一个路由器就减1,如果减到0就会被抛弃。由于不同系统对ICMP做出的响应不同,因此TTL字段值可以帮助我们识别操作系统类型。操作系统类型TTL值Windows95/98/ME32WindowsNT/2000128LINUXKernel2.2.x/2.4.x64CompaqTru645.064FreeBSD4.1/4.0/3.4255SunSolaris2.5.1/2.6/2.7/2.8255OpenBSD2.6/2.7255NetBSDHPUX10.20255一般Ping出来的TTL值可能不是以上所提的数字,往往只是一个接近的值。TTL值每经过一个路由器就会减1,TTL=50的时候就是说你发一个数据到你PING的地址期间要通过14个路由器。如果TTL=126的话就是中间要通过2个路由器。因此,如果接近255的话就是UNIX系统,如果接近128的话就是Windows系统。2)tracert:跟踪从本地开始到达某一目标地址所经过的路由设备,并显示出这些路由设备的IP、连接时间等信息。3)Nbtstatnbtstat主要用于对NetBIOS系统(特别是Windows计算机)的侦测,可获知目标系统的信息和当前登录的用户,判断目标系统上的服务,读取和清除其Cache中的内容等。网络入侵者可以通过从nbtstat获得的输出信息开始收集有关对方机器的信息。如果已知某台Windows主机的IP地址,输入命令“nbtstat–A192.168.0.111”可以查看其名字列表,如图2-37。图2-37查看远程主机的名字列表通过检查nbtstat命令的结果,我们可以找到<03>识别符。采用<03>识别符的表目是用户名或机器名。如果有人从本地登录到该机器上,就会看到两个<03>识别符。在一般情况下,第一个<03>识别符是机器的NetBIOS名字,第二个<03>识别符是本地登录用户的名字。4)Nslookup:5)SNMP探测对于开放SNMP服务的系统,黑客可以用SNMP管理或查询工具,去探测你的系统。当然,这需要猜解SNMP团体(community)名称。支持SNMP查询的工具有很多,snmputil.exe是一个简单的命令行工具,用snmputil.exe可以通过以下操作:snmputilwalk目标机ipcommunity_nameOID假如已知一台计算机运行了SNMP服务,且团体名为“public”(名称对大小写敏感),用snmputil就可以查询到WindowsNT/2000系统的用户列表。如图,用snmputil刺探目标系统192.168.0.111上的用户列表。此外,象系统进程、共享等都可以用这种方法获得。2、利用搜索引擎收集漏洞信息黑客常常通过Internet搜索引擎来查找存在漏洞得主机。例如用google、百度等搜索引擎搜索漏洞主机,如图就是由于这些主机的html文件泄漏了物理存储路径。此外,黑客常常利用专用的Google搜索引擎扫描工具,如GoogleHackV2.0就是一款强大的黑客扫描工具,汇集了几乎所有常用的可利用漏洞的查询关键字,并可根据已知目标信息进行关键字查询,如图14为GoogleHackV2.0主界面。图14GoogleHackV2.0主界面点击下拉选项,选做要搜索的存在某安全漏洞的关键字,如图15,选择“filetype:sqlpassword”,点击“Let’sgo”。图15选择或输入要查询的关键字如图16,从搜索结果中我们可以得到某个Web主机的数据库连接的帐户和密码。图16搜索到的结果利用搜索到的信息黑客就可以很方便地进行入侵并控制目标系统。二、专用扫描工具X-scanv3.3采用多线程方式对指定IP地址段进行扫描,扫描内容包括:SNMP信息,CGI漏洞,IIS漏洞,RPC漏洞,SSL漏洞,SQL-SERVER、SMTP-SERVER、弱口令用户等。扫描结果保存在/log/目录中。其主界面如下图3-5。第一步:配置扫描参数,先点击扫描参数,在下面红框内输入你要扫描主机的ip地址(或是一个范围),本说明中我们设置为靶...