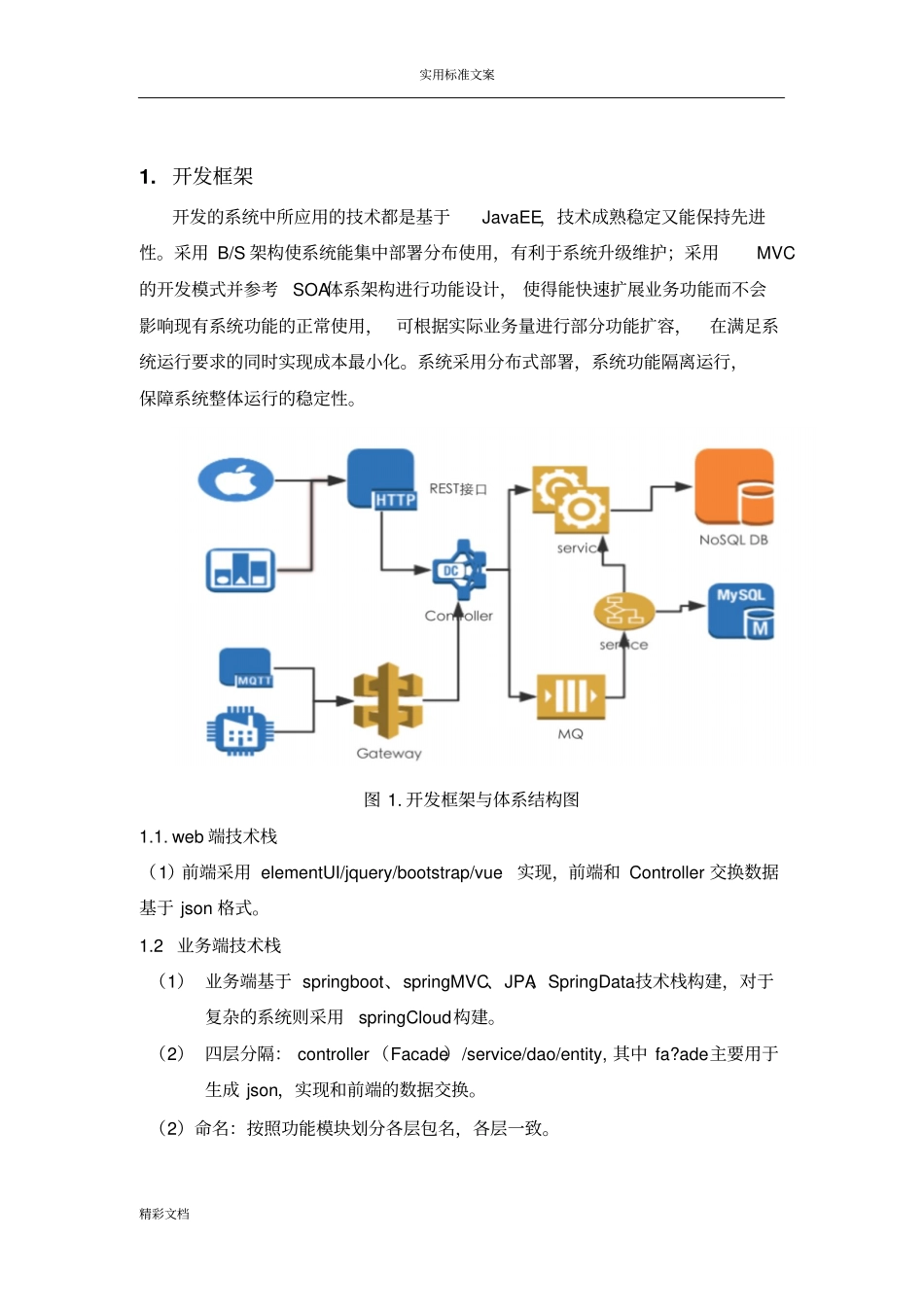

XXXX公司技术方案1 / 15xxxxxxxx有限公司软件开发技术方案Xxxx有限公司2018 年 6 月 13 日实用标准文案精彩文档1. 开发框架开发的系统中所应用的技术都是基于JavaEE,技术成熟稳定又能保持先进性。采用 B/S 架构使系统能集中部署分布使用,有利于系统升级维护;采用MVC的开发模式并参考SOA体系架构进行功能设计, 使得能快速扩展业务功能而不会影响现有系统功能的正常使用, 可根据实际业务量进行部分功能扩容,在满足系统运行要求的同时实现成本最小化。系统采用分布式部署,系统功能隔离运行,保障系统整体运行的稳定性。图 1. 开发框架与体系结构图1.1. web 端技术栈(1)前端采用 elementUI/jquery/bootstrap/vue实现,前端和 Controller 交换数据基于 json 格式。1.2 业务端技术栈(1) 业务端基于 springboot、springMVC、JPA、SpringData技术栈构建,对于复杂的系统则采用springCloud构建。(2) 四层分隔: controller (Facade)/service/dao/entity, 其中 fa?ade主要用于生成 json,实现和前端的数据交换。(2)命名:按照功能模块划分各层包名,各层一致。实用标准文案精彩文档2. 系统安全保障2.1 访问安全性权限管理是系统安全的重要方式,必须是合法的用户才可以访问系统(用户认证),且必须具有该资源的访问权限才可以访问该资源(授权)。我们系统设计权限模型,标准权限数据模型包括:用户、角色、权限(包括资源和权限)、用户角色关系、角色权限关系。权限分配:通过UI 界面方便给用户分配权限,对上边权限模型进行增、删、改、查操作。基于角色的权限控制策略根据角色判断是否有操作权限,因为角色的变化性较高,如果角色修改需要修改控制代码。而基于资源的权限控制:根据资源权限判断是否有操作权限,因为资源较为固定,如果角色修改或角色中权限修改不需要修改控制代码,使用此方法系统可维护性很强。建议使用。2.2 数据安全性可以从三个层面入手:操作系统;应用系统;数据库;比较常用的是应用系统和数据库层面的安全保障措施。在操作系统层面通过防火墙的设置。如设置成端口8080 只有自己的电脑能访问。应用系统层面通过登陆拦截,拦截访问请求的方式。密码不能是明文,必须加密;加密算法必须是不可逆的,不需要知道客户的密码。密码的加密算法{ MD5--不安全, 可被破解。 需要把 MD5 的 32 位字符串再次加密 (次数只有你自己知道 ),不容易破解;加密多次之后,登录时忘...