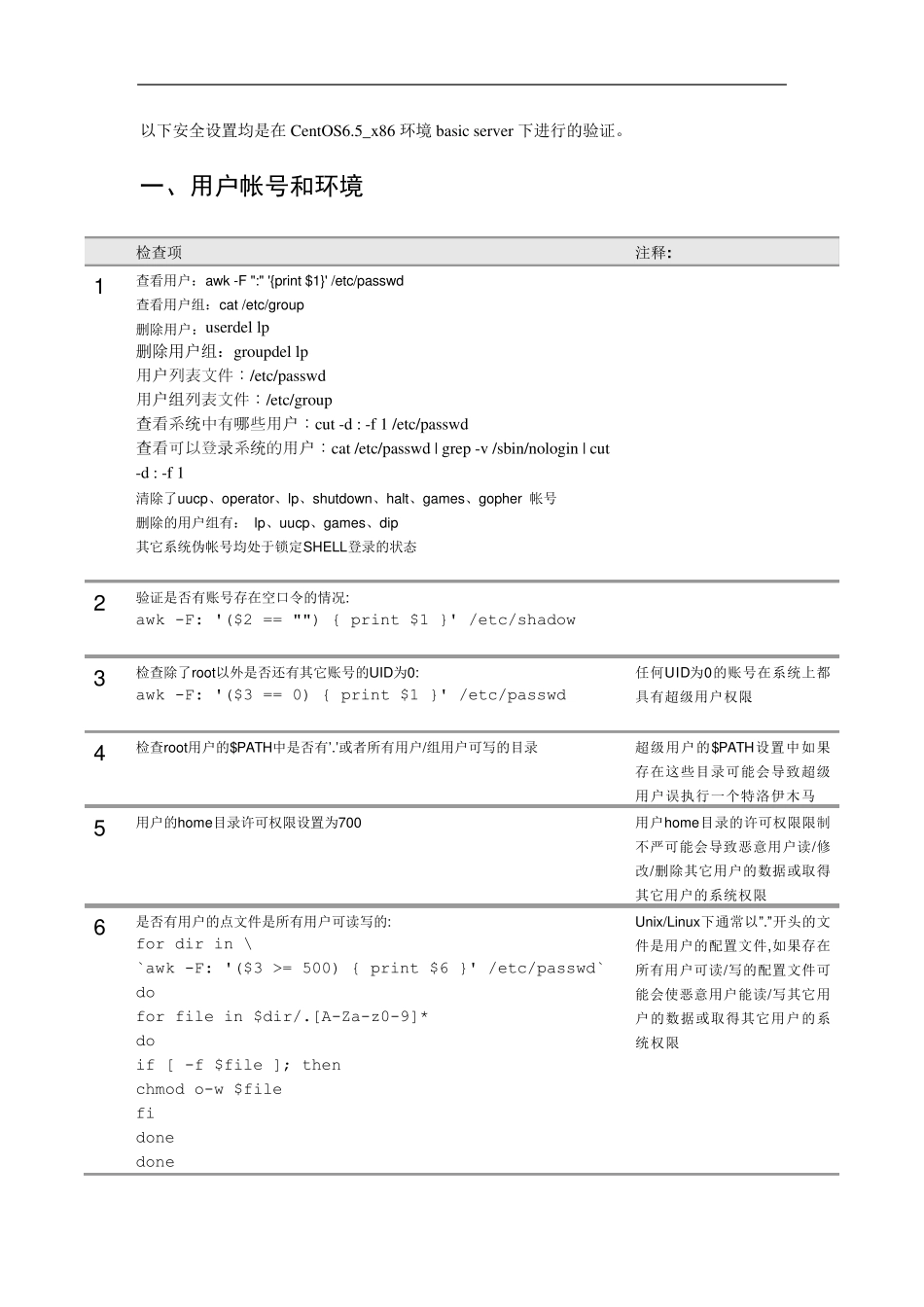

目录 一、用户帐号和环境 .................................................................. 2 二、系统访问认证和授权 .......................................................... 4 三、核心调整 .............................................................................. 5 四、需要关闭的一些服务 .......................................................... 5 五、SSH 安全配置 ...................................................................... 6 六、封堵 openssl 的 Heartbleed 漏洞 ......................................... 6 七、开启防火墙策略 .................................................................. 7 八、启用系统审计服务 .............................................................. 8 九、部署完整性检查工具软件 ................................................ 10 十、部署系统监控环境 ............................................................ 11 以下安全设置均是在CentOS6.5_x86 环境basic server 下进行的验证。 一、用户帐号和环境 检查项 注释: 1 查看用户:awk -F ":" '{print $1}' /etc/passwd 查看用户组:cat /etc/group 删除用户:userdel lp 删除用户组:groupdel lp 用户列表文件:/etc/passwd 用户组列表文件:/etc/group 查看系统中有哪些用户:cut -d : -f 1 /etc/passwd 查看可以登录系统的用户:cat /etc/passwd | grep -v /sbin/nologin | cut -d : -f 1 清除了uucp、operator、lp、shutdown、halt、games、gopher 帐号 删除的用户组有: lp、uucp、games、dip 其它系统伪帐号均处于锁定SHELL登录的状态 2 验证是否有账号存在空口令的情况: awk -F: '($2 == "") { print $1 }' /etc/shadow 3 检查除了root以外是否还有其它账号的UID为0: awk -F: '($3 == 0) { print $1 }' /etc/passwd 任何UID为0的账号在系统上都具有超级用户权限. 4 检查root用户的$PATH中是否有’.’或者所有用户/组用户可写的目录 超级用户的$PATH设置中如果存在这些目录可能会导致超级用户误执行一个特洛伊木马 5 用户的home目录许可权限设置为700 用户home目录的许可权限限制不严可能会导致恶意用户读/修改/删除其它用户的数据或取得其它用户的系统权限 ...