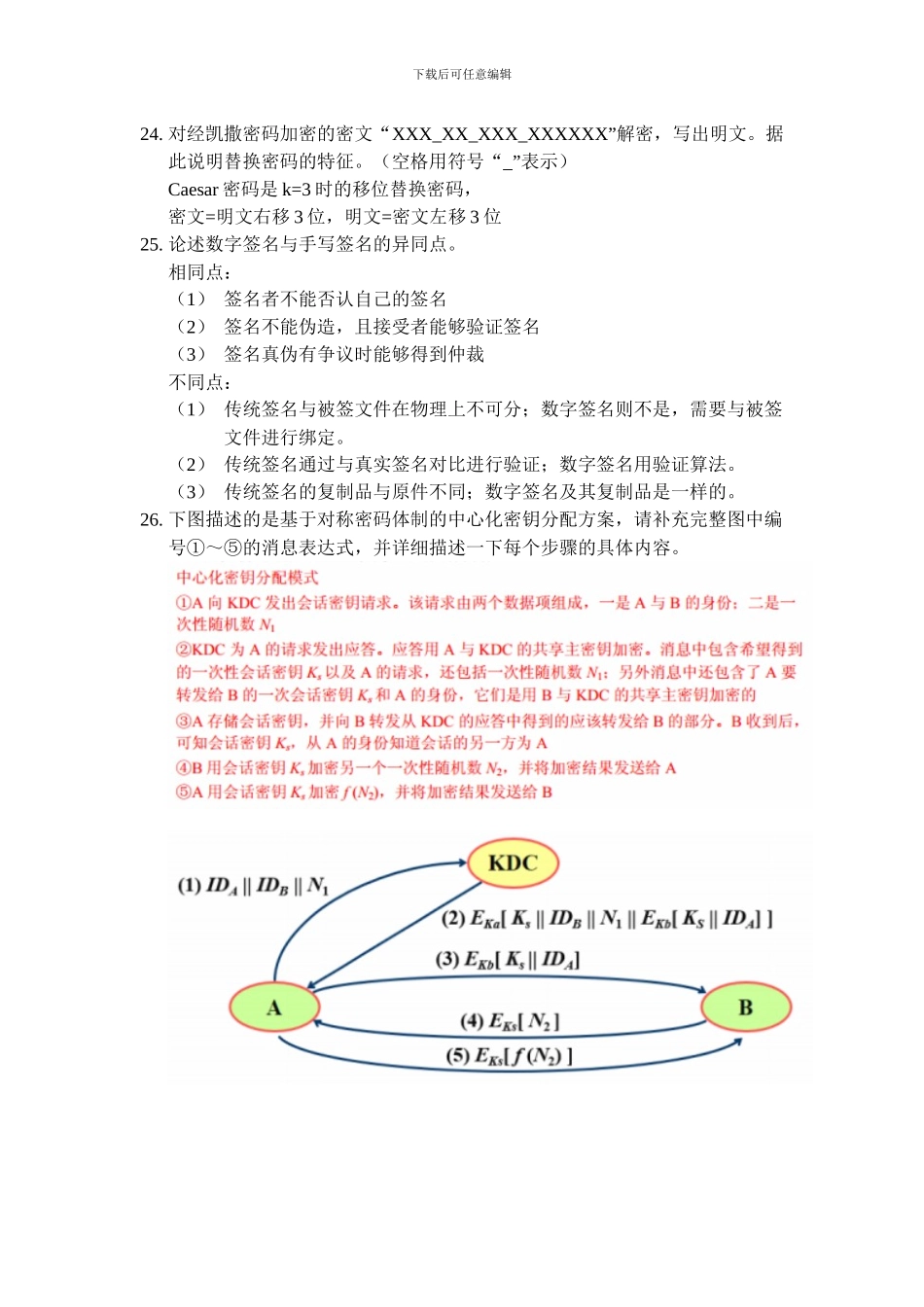

下载后可任意编辑1. 计算机病毒最本质的特点破坏性2. 一个密文块损坏会造成连续两个明文块损坏的 DES 工作模式密码分组链接 CBC3. 为了避开访问控制表过于庞大的方法分类组织成组4. 公钥密码算法不会取代对称密码的原因公钥密码算法复杂,加解密速度慢,不适合加密大量数据5. 入侵检测系统的功能部件事件生成器,事件分析器,事件数据库,响应单元,目录服务器6. 访问控制实现方法访问控制矩阵,列:访问控制表,行:访问能力表7. PKI 的组成权威认证机构(CA)、数字证书库、密钥备份及恢复系统、证书作废系统、应用接口(API)8. 公钥密码的两种基本用途数据加密、数字签名9. SHA-1 算法的输出为多少比特的消息摘要160 比特10. Kerberos 的设计目标解决分布式网络下,用户访问网络使得安全问题,阻止非授权用户获得其无权访问的服务或数据。11. PKI 管理对象证书、密钥、证书撤销列表12. 防火墙的基本技术包过滤技术,代理服务技术,状态检测技术,自适应代理技术。13. 防止行为抵赖,属于什么的讨论范畴数字签名14. 完整的数字签名过程包括哪两个过程签名过程、验证签名过程15. 用户认证的依据主要包括哪些用户所知道的东西:如口令、密码;用户所拥有的东西:如智能卡、身份证;用户所具有的生物特征:如指纹、声音、DNA。16. 入侵检测的分类根据信息来源分为:基于主机的 IDS、基于网络的 IDS根据检测方法分为:异常入侵检测、误用入侵检测17. 访问控制的分类下载后可任意编辑自主访问控制、强制访问控制、基于角色的访问控制18. PKI 的信任模型哪些层次模型、交叉模型、混合模型19. 数字签名的分类根据签名方式:直接数字签名、仲裁数字签名根据安全性:无条件安全的数字签名、计算上安全的数字签名根据可签名次数:一次性数字签名、多次性数字签名20. 密码分析攻击分为哪几种,各有什么特点?已知密文攻击、已知明文攻击、选择明文攻击、选择密文攻击21. 为什么说“消息鉴别无法处理内部矛盾,而数字签名可以”?消息鉴别通过验证消息的完整性和真实性,可以保证不受第三方攻击,但不能处理通信双方内部的相互攻击。数字签名相当于手写签名,可以防止相互欺骗和抵赖。22. 有哪几种访问控制策略?各有什么特点、优缺点?1、自主访问控制(由拥有资源的用户自己来决定其他一个或一些主体可以在什么程度上访问哪些资源)特点:(1)基于对主体及主体所在组的识别来限制对客体的访问(2)比较宽松,主体访问权...