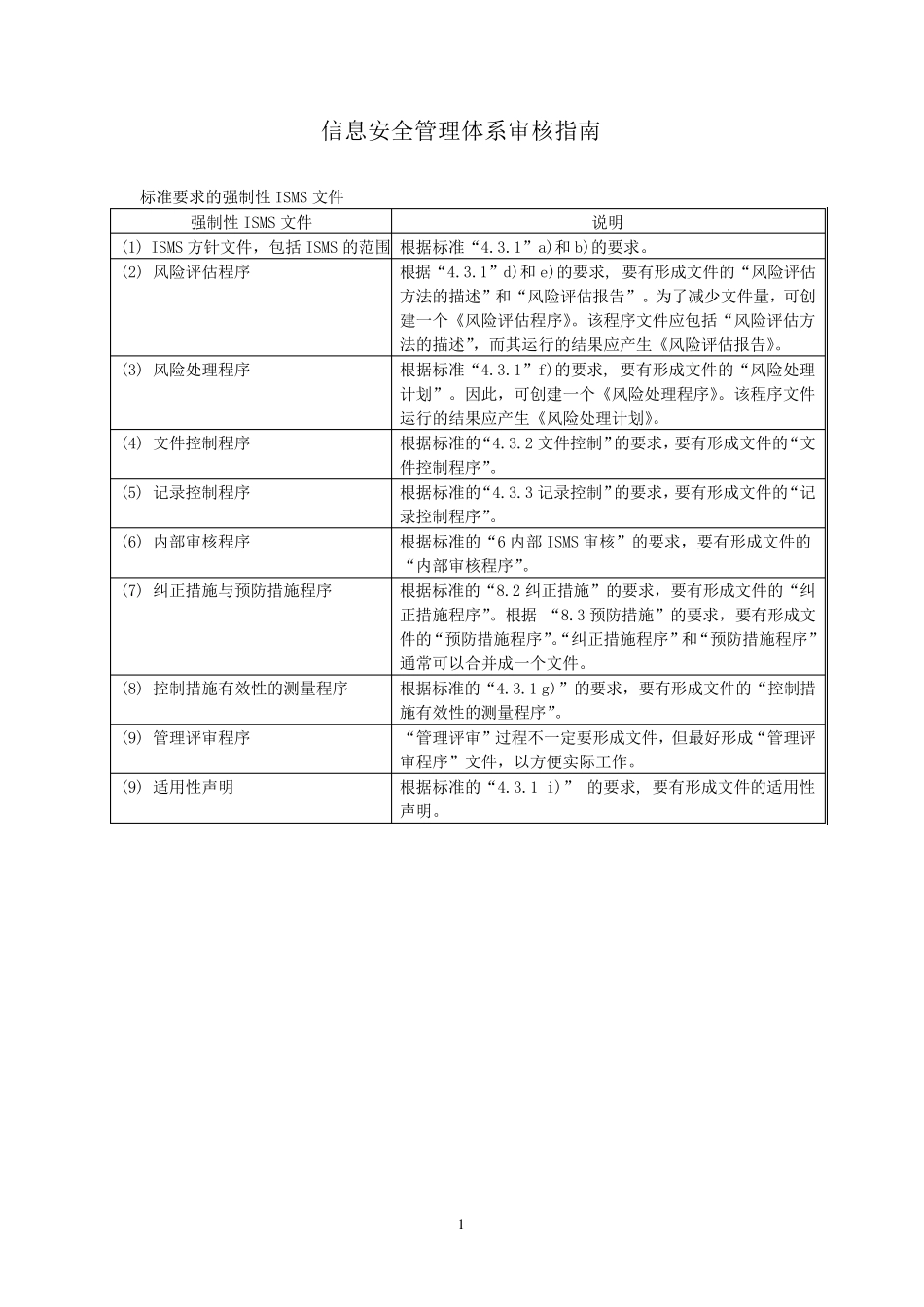

1 信息安全管理体系审核指南 标准要求的强制性ISMS 文件 强制性ISMS 文件 说明 (1) ISMS 方针文件,包括ISMS 的范围 根据标准“4.3.1”a)和 b)的要求。 (2) 风险评估程序 根据“4.3.1”d)和 e)的要求, 要有形成文件的“风险评估方法的描述”和“风险评估报告”。为了减少文件量,可创建一个《风险评估程序》。该程序文件应包括“风险评估方法的描述”,而其运行的结果应产生《风险评估报告》。 (3) 风险处理程序 根据标准“4.3.1”f)的要求, 要有形成文件的“风险处理计划”。因此,可创建一个《风险处理程序》。该程序文件运行的结果应产生《风险处理计划》。 (4) 文件控制程序 根据标准的“4.3.2 文件控制”的要求,要有形成文件的“文件控制程序”。 (5) 记录控制程序 根据标准的“4.3.3 记录控制”的要求,要有形成文件的“记录控制程序”。 (6) 内部审核程序 根据标准的“6 内部 ISMS 审核”的要求,要有形成文件的“内部审核程序”。 (7) 纠正措施与预防措施程序 根据标准的“8.2 纠正措施”的要求,要有形成文件的“纠正措施程序”。根据 “8.3 预防措施”的要求,要有形成文件的“预防措施程序”。“纠正措施程序”和“预防措施程序”通常可以合并成一个文件。 (8) 控制措施有效性的测量程序 根据标准的“4.3.1 g)”的要求,要有形成文件的“控制措施有效性的测量程序”。 (9) 管理评审程序 “管理评审”过程不一定要形成文件,但最好形成“管理评审程序”文件,以方便实际工作。 (9) 适用性声明 根据标准的“4.3.1 i)” 的要求, 要有形成文件的适用性声明。 2 审核重点 第二阶段审核: a) 检查受审核组织如何评估信息安全风险和如何设计其ISMS,包括如何: 定义风险评估方法(参见4.2.1 c) 识别安全风险(参见4.2.1 d)) 分析和评价安全风险(参见4.2.1 e) 识别和评价风险处理选择措施(参见的4.2.1 f) 选择风险处理所需的控制目标和控制措施(参见4.2.1 g)) 确保管理者正式批准所有残余风险(参见4.2.1 h) 确保在ISMS 实施和运行之前,获得管理者授权(参见的4.2.1 i)) 准备适用性声明(参见4.2.1 j) b) 检查受审核组织如何执行ISMS 监控、测量、报告和评审(包括抽样检查关键的过程是否到 位),至少包括: ISMS 监视与评审(依照4.2.3 监视与评审ISMS”条款) 控制措施有效性的测量(依照 4.3.1 g) 内部ISMS ...