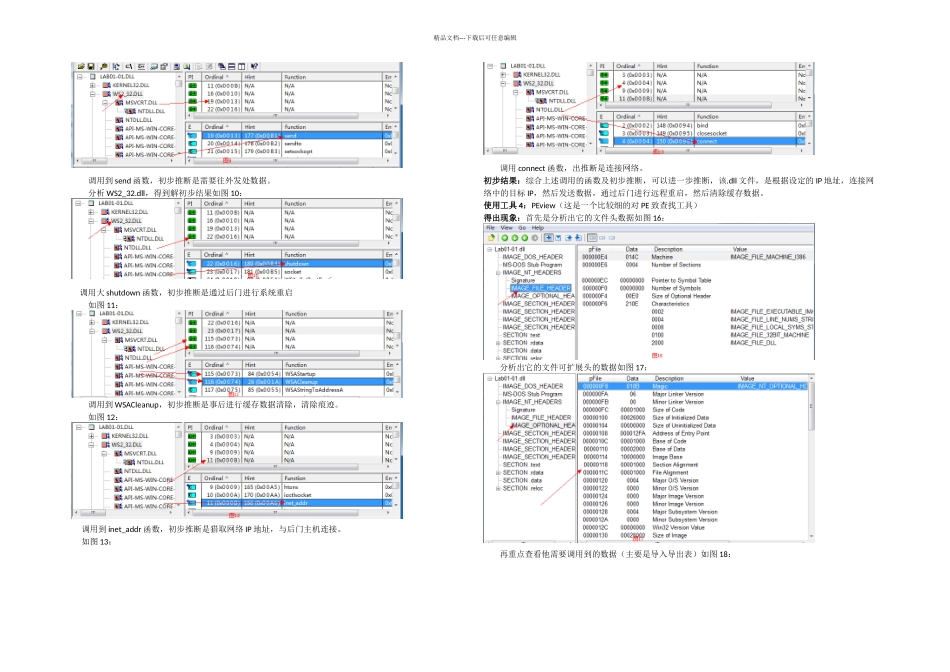

精品文档---下载后可任意编辑简述:只是对两个软件通过使用几个静态分析工具进行简要分析,了解它的基础信息。分析对象:Lab01-01.exe、Lab01-0使用工具:windows 提供的系统分析包中的 PEid, strings,PWview,dependency,resource hacker,WinMD5开始分析 1:La:01-使用工具 1:PEid得出现象:如图 1初步结果:说明这是一个用 C++6.0 编译出来的.dll 文件,但是并没有识别出被加壳过,至于入口点,文件偏移,连接器版本,PE 段,首字节,子系统类的值就不一一介绍了。使用工具 2:strings(这一微软提供的一个系统分析工具包的一个工具,只要是负责字符串搜寻)这工具需要自 cmd 上运行检查得出现象:首先在 cmd 上运行 strings.exe,运行步骤如图 3:接着输入 strings Lab-1.dll(上面的路径是 strings 路径,最好将分析文件也放在同一位置,方便操作)得到结果如图 4:以上是选择后的结果,发现有两个重要的结果 1.点用到内核函数库 Kernel32.dll 函数库中的几个重要的函数,CreateProcessA,Sleep;2.调用网络链接库,外加上一个 IP 地址,这更坚信其有用到 http 服务初步结果:有以上的现象初步推断这是一个需要使用到网络的.dll 文件,而且结合 Kernel32.dll 文件中的 sleep函数,或许是可以通过网络控制目标系统进入睡眠。还有一点,.dll 必须有一个工具进行辅助(调用它里面的函数,达到目的,这就是 Lab-1.exe 文件)。使用工具 3:dependency得出现象:首先查看她对 Kernel32.dll 文件的调用,如图 7:然后再查看它对,如图 8:首先可以看出这一个通过序号引索调用函数的方法,需要进行人工的匹配,匹配出重要的结果是调用几个可以函数,如图 9:精品文档---下载后可任意编辑调用到 send 函数,初步推断是需要往外发处数据。分析 WS2_32.dll,得到解初步结果如图 10: 调用大 shutdown 函数,初步推断是通过后门进行系统重启如图 11:调用到 WSACleanup,初步推断是事后进行缓存数据清除,清除痕迹。如图 12: 调用到 inet_addr 函数,初步推断是猎取网络 IP 地址,与后门主机连接。 如图 13:调用 connect 函数,出推断是连接网络。初步结果:综合上述调用的函数及初步推断,可以进一步推断,该.dll 文件,是根据设定的 IP 地址,连接网络中的目标 IP,然后发送数据,通过后门进行远程重启,然后清除缓存数据。使用工具 4:PEview(这是一个比较细的对 PE 致...