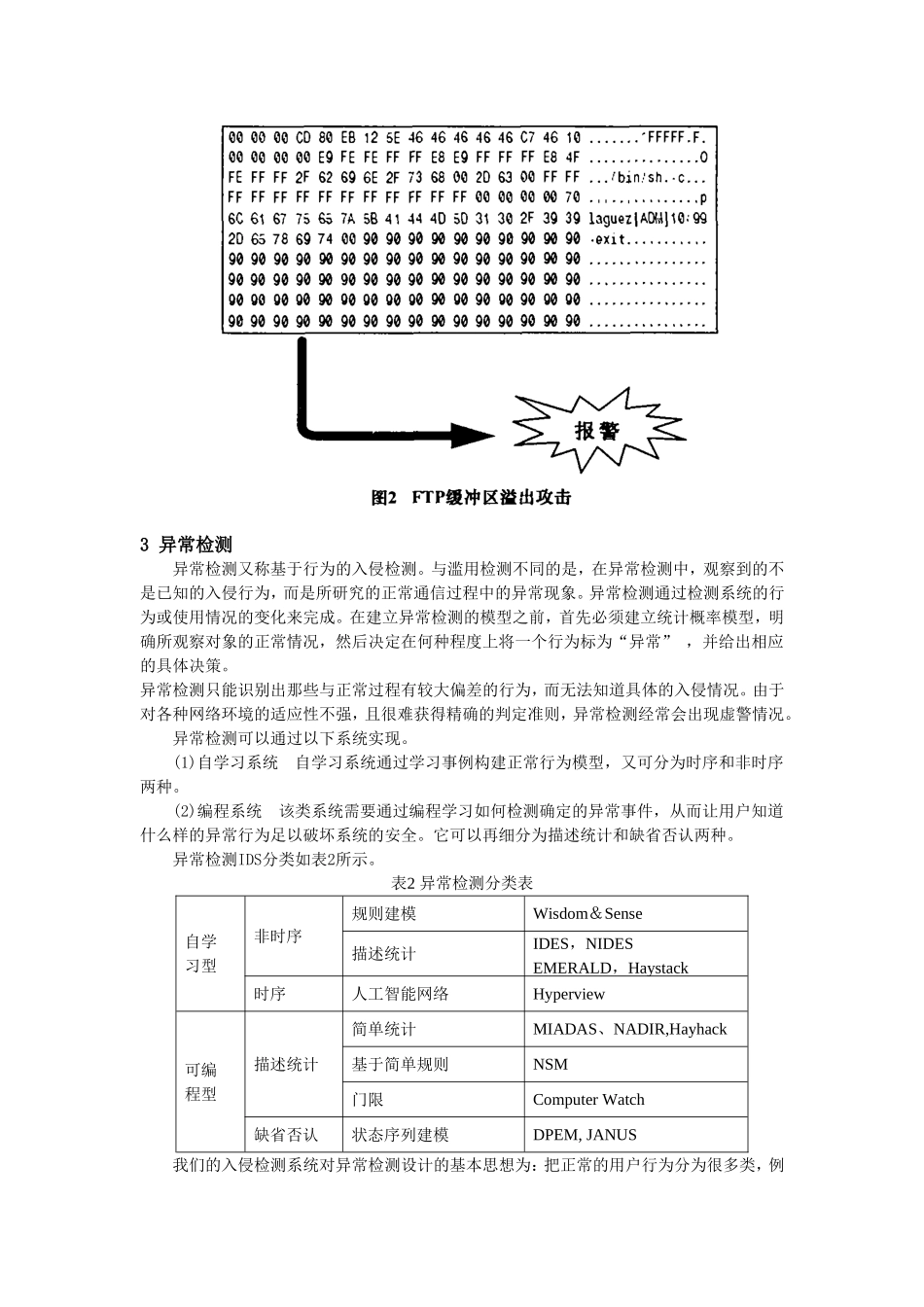

基于滥用检测和异常检测的入侵检测系统摘要:随着Internet的高速发展,网络安全问题越来越引人注目。在层出不穷的黑客技术中,内部攻击始终占据着很大的成分;与此同时,现有的防火墙技术不能满足人们对网络安全的要求,因此所谓的入侵检测系统越来越多地引起了人们的重视。文章介绍了一种异常检测方法和一种滥用检测方法,并根据所描述的方法构造了一个入侵检测系统,实验证明,该系统可以检测到已知的大部分的入侵行为。关键词:网络安全;入侵检测系统;异常检测;滥用检测IntrusionDetectionSystemBased0nMisuseDetectionandAbnormalDetection[Abstract]WiththerapiddevelopmentofIntemet,networksecurityismoreandmoreimportant,andtheskillsusedbyhackerstointrudesystemsaregettingmoreandmorematureAmongalltheattackingteclmiques,thoseatacksinsideIntranettakealargeproportion,andtheflrewallsnowadayscan'tsatisfydemandsfornetworksecurity.SOmoreandmorestudieshavebeenfocusedonintrusiondetectionsystems.Thispaperanalyzesthetheoriesnamedmisusedetectionandabnormaldetection,andbasedonit,constructsadetectionsystemcalledIDS,whichhasbeenprovedtobeabletodetectmostoftheexistinginlrusions.【Keywords】Networksecurity;Intrusiondetectionsystem;Abnormaldetection;Misusedetection1概述随着网络技术的快速发展,网络入侵行为也越来越严重,所以单纯使用防火墙来保证安全越来越显示出其局限性。入侵检测系统(IntrusionDetectionSystem,IDS)可以弥补防火墙技术的不足,对网络或操作系统上的可疑行为作出策略反应,及时切断资料入侵源,记录并通过各种途径通知网络管理员,以求最大幅度地保障系统安全。它是防火墙的合理补充,可以帮助系统对付网络攻击,扩展系统管理员的安全管理能力(包括安全审计、监视、进攻识别和响应),从而提高信息安全基础结构的完整性,被认为是防火墙之后的第2道安全闸门。它能在不影响网络性能的情况下监测网络,从而提供对内部攻击、外部攻击和误操作的实时保护。目前国外一些研究机构已经开发出了应用于不同操作系统平台的几种典型的入侵检测系统,它们通常都采用异常检测模型和滥用检测模型来检测入侵。这些IDS的检测基本上是基于服务器或基于网络的。基于服务器的IDS采用服务器操作系统的检测序列作为主要输入源来检测入侵行为;而大多数基于网络的IDS则以监控网络故障作为检测机制,但也有些则使用基于服务器的检测模式和典型的IDS静态异常检测算法。早期的IDS模型设计用来监控单一服务器,是基于主机的入侵检测系统;然而近期的更多模型则监控与网络互联的多服务器,形成基于网络的入侵检测系统。入侵检测方法主要有基于规则的入侵检测方法和基于行为的入侵检测方法,其中基于规则的入侵检测方法又称滥用检测[l],基于行为的入侵检测方法又称异常检测[2]。Dennying于1987年提出了一个通用的入侵检测模型[3],见图12滥用检测滥用检测又称基于规则的入侵检测。在滥用检测中,入侵过程模型及它在被观察系统中留下的踪迹是决策的基础,所以,可事先根据经验规则或者专家知识定义某些非法的特征行为,然后将观察对象与之进行比较以作出系统是否具有此种非法行为的判别。滥用检测基于已知的系统缺陷和入侵模式,它能够准确地检测到某些特定的攻击,但却过度依赖事先定义好的安全策略,所以无法检测系统未知的攻击行为,因而会产生漏警。滥用检测通过对确定的决策规则编程实现,它可以分为以下4种:(1)状态建模它将入侵行为表示成许多个不同的状态。如果在观察某个可疑行为期间,所有状态都存在,则判定为恶意入侵。状态建模从本质上来讲是时间序列模型,可以再细分为状态转换和Petri网,前者将入侵行为的所有状态形成一个简单的遍历链,后者将所有状态构成一个更广义的树形结构的Petri网。(2)专家系统它可在给定入侵行为描述规则的情况下对系统的安全状态进行推理。一般情况下,专家系统的检测能力强大,灵活性也很高,但计算成本较高,通常以降低执行速度为代价。(3)串匹配它通过对系统之间传输的或系统自身产生...