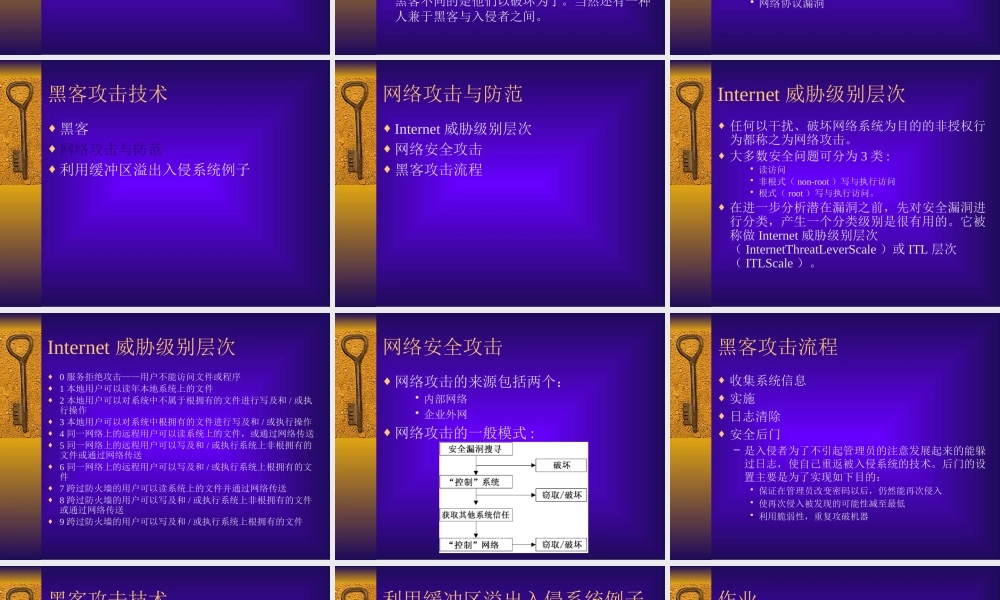

陈天洲信息安全原理xxaqyl@dlc.zju.edu.cn33-340703037第二十二章 黑客攻击技术黑客攻击技术¨ 黑客¨ 网络攻击与防范¨ 利用缓冲区溢出入侵系统例子黑客¨ 起源¨ 黑客的定义¨ 黑客常用手段起源¨ 最早的黑客我们大概要从入侵电话技术开使起先,入侵者利用 ratshack 拨号器。¨ 如今网络还有很多漏洞。随着友好的功能强大的网络应用程序的涌出,网络的飞速发展,漏洞被发现越来越多。黑客的定义¨ 黑客是那些检查网络系统完整性和完全性的人,他们通常具有硬件和软件的高级知识,并有能力通过创新的方法剖析系统。“黑客”能使更多的网络趋于完善和安全,他们以保护网络为目的,而以不正当侵入为手段找出网络漏洞。¨ 入侵者只不过是那些利用网络漏洞破坏网络的人他们往往住一些重复的工作(如用暴力法破解口令),他们也具备广泛的电脑知识,但与黑客不同的是他们以破坏为了。当然还有一种人兼于黑客与入侵者之间。黑客常用手段¨ 口令入侵法¨ 特洛伊术¨ 监听法¨ 其他技术• Email 技术• 病毒技术• 信息隐藏技术• 系统漏洞攻击• 网络协议漏洞黑客攻击技术¨ 黑客¨ 网络攻击与防范¨ 利用缓冲区溢出入侵系统例子网络攻击与防范¨ Internet 威胁级别层次¨ 网络安全攻击¨ 黑客攻击流程Internet 威胁级别层次¨ 任何以干扰、破坏网络系统为目的的非授权行为都称之为网络攻击。¨ 大多数安全问题可分为 3 类 :• 读访问• 非根式( non-root )写与执行访问• 根式( root )写与执行访问。¨ 在进一步分析潜在漏洞之前,先对安全漏洞进行分类,产生一个分类级别是很有用的。它被称做 Internet 威胁级别层次( InternetThreatLeverScale )或 ITL 层次( ITLScale )。Internet 威胁级别层次¨ 0 服务拒绝攻击——用户不能访问文件或程序¨ 1 本地用户可以读年本地系统上的文件¨ 2 本地用户可以对系统中不属于根拥有的文件进行写及和 / 或执行操作¨ 3 本地用户可以对系统中根拥有的文件进行写及和 / 或执行操作¨ 4 同一网络上的远程用户可以读系统上的文件,或通过网络传送¨ 5 同一网络上的远程用户可以写及和 / 或执行系统上非根拥有的文件或通过网络传送¨ 6 同一网络上的远程用户可以写及和 / 或执行系统上根拥有的文件¨ 7 跨过防火墙的用户可以读系统上的文件并通过网络传送¨ 8 跨过防火墙的用户可以写及和 / 或执行系统上非根拥有的文件或通...