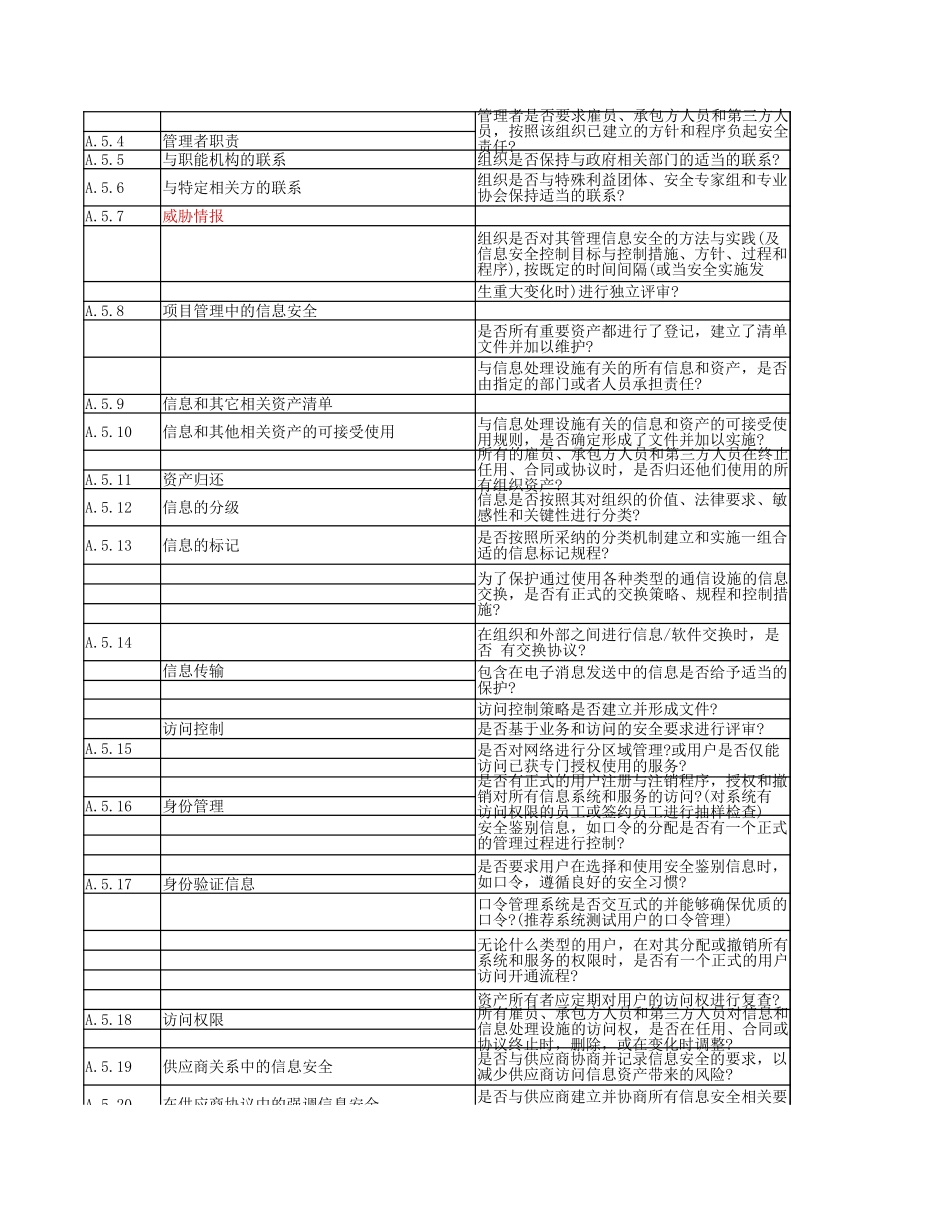

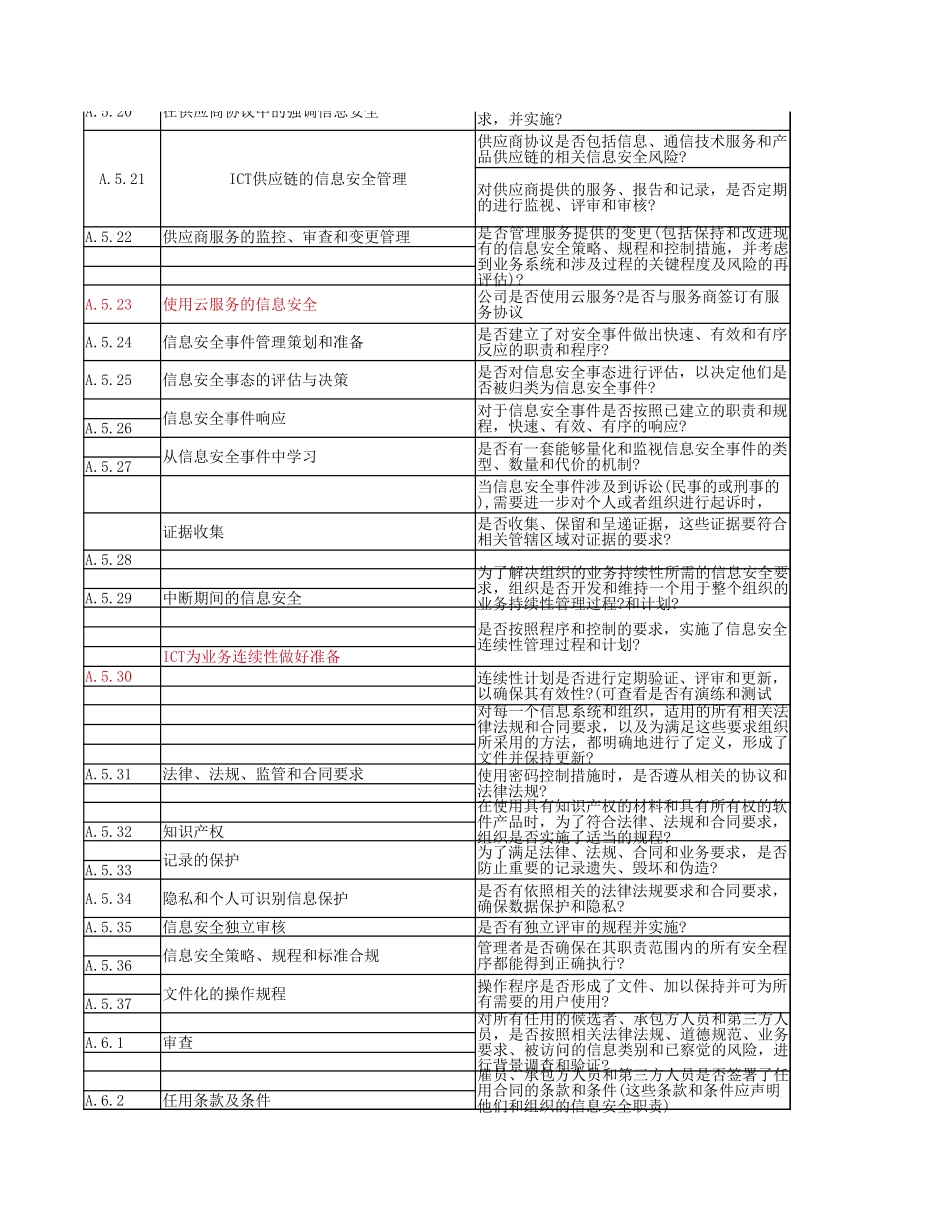

审核条款编号审核指南4组织的背景4组织的背景4.1了解组织现状及背景4.2理解相关方的需求和期望4.3确定信息安全管理体系的范围4.4ISMS5领导力5.1领导力和承诺5.2方针5.3组织角色、职责和承诺6规划6.1应对风险和机会的措施6.1.1总则6.1.2信息安全风险评估信息安全风险处置6.1.36.2信息安全目标和规划实现6.3变更的策划7支持7.1资源提供了体系建立需要的资源7.2能力对体系内的工作者有能力的评价7.3意识对体系内的工作者有安全意识的培训7.4沟通是否有相应的沟通管理程序7.5文件记录信息7.5.1总则体系所需要的文件和记录完整7.5.2创建和更新7.5.3文件记录信息的控制8运行8.1运行的规划和控制8.2信息安全风险评估8.3信息安全风险处置定周期9绩效评价9.1监视、测量、分析和评价9.2内部审核9.3管理评审10改进10.1不符合和纠正措施10.2持续改进A.5组织控制A.5.1信息安全的策略集A.5.2信息安全角色和职责A.5.3职责分离所有信息安全职责是否有清晰的定义ISO27001章节1、体系文件中对公司的概况是否有介绍。2、有没有明确的体系范围和边界?3、手册中对客户的要求是否有识别?4、完整的体系文件?1、管理者对ISMS做出哪些承诺?2、管理者为ISMS提供哪些资源?3、管理者对ISMS的重要性是否给予传达。4、颁布令和授权令1、ISMS建立时间?2、方针目标?3、风险评估?4、适用性条款?5、风险处置计划?1、信息安全方针包含信息安全目标或设置信息安全目标提供框架?1、组织是否编制了文件控制规程?2、组织是否遵循文件控制规程?管理者是否确保在其职责范围内的所有安全程序都能得到正确执行?1、体系文件有运行中风险评估的触发条件及固2、实施风险处置计划?1、通过哪些方式监控体系运行,持续改进ISMS有效性?1、体系中对内审有明确要求1、体系中对管理评审有明确要求1、是否有纠正措施控制程序?1、是否有对持续改进的时间及跟踪要求?信息安全方针文件是否由管理者批准、发布?信息安全活动是否由不同部门并具备相关角色和工作职责的代表进行协调?A.5.4管理者职责A.5.5与职能机构的联系A.5.6与特定相关方的联系A.5.7威胁情报A.5.8项目管理中的信息安全A.5.9信息和其它相关资产清单A.5.10信息和其他相关资产的可接受使用A.5.11资产归还A.5.12信息的分级A.5.13信息的标记A.5.14信息传输访问控制A.5.15A.5.16身份管理A.5.17身份验证信息A.5.18访问权限A.5.19供应商关系中的信息安全A.5.20在供应商协议中的强调信息安全管理者是否要求雇员、承包方人员和第三方人员,按照该组织已建立的方针和程序负起安全责任?组织是否保持与政府相关部门的适当的联系?组织是否与特殊利益团体、安全专家组和专业协会保持适当的联系?组织是否对其管理信息安全的方法与实践(及信息安全控制目标与控制措施、方针、过程和程序),按既定的时间间隔(或当安全实施发生重大变化时)进行独立评审?是否所有重要资产都进行了登记,建立了清单文件并加以维护?与信息处理设施有关的所有信息和资产,是否由指定的部门或者人员承担责任?与信息处理设施有关的信息和资产的可接受使用规则,是否确定形成了文件并加以实施?所有的雇员、承包方人员和第三方人员在终止任用、合同或协议时,是否归还他们使用的所有组织资产?信息是否按照其对组织的价值、法律要求、敏感性和关键性进行分类?是否按照所采纳的分类机制建立和实施一组合适的信息标记规程?为了保护通过使用各种类型的通信设施的信息交换,是否有正式的交换策略、规程和控制措施?在组织和外部之间进行信息/软件交换时,是否有交换协议?包含在电子消息发送中的信息是否给予适当的保护?访问控制策略是否建立并形成文件?是否基于业务和访问的安全要求进行评审?是否对网络进行分区域管理?或用户是否仅能访问已获专门授权使用的服务?是否有正式的用户注册与注销程序,授权和撤销对所有信息系统和服务的访问?(对系统有访问权限的员工或签约员工进行抽样检查)安全鉴别信息,如口令的分配是否有一个正式的管理过程进行控制?是否要求用户在选择和使用安全鉴别信息时,如口令,遵循良好的安全习惯?口令管理系统是否交互式的并能够确保优质的口令?(推荐系统测试用户的口令管理)无论什么类型的用户,在对其分...