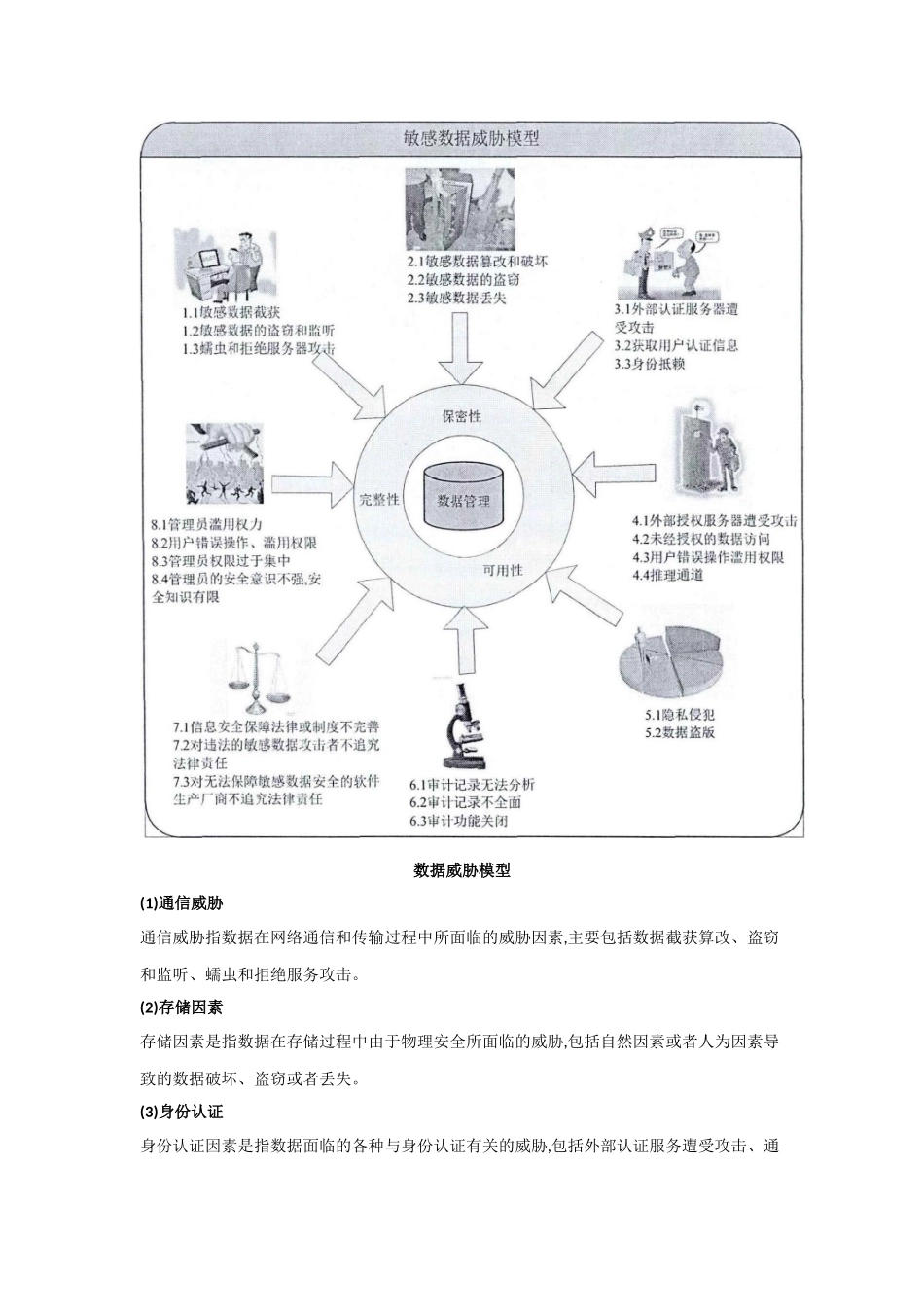

数据安全解决方案目录数据安全解决方案..........................................................................................................................11.数据安全与防泄密保护系统模型...........................................................................................21.1.数据威胁模型..............................................................................................................22.数据安全与防泄密系统模型形式化描述...............................................................................43.数据加密与封装技术..............................................................................................................63.1.数据加密保护机制.......................................................................................................63.2.数据加密策略..............................................................................................................63.3.数据加密保护流程.......................................................................................................74.密钥管理技术........................................................................................................................104.1.密胡管理模型............................................................................................................105.数字证书................................................................................................................................115.1.签名和加密................................................................................................................115.2.一个加密通信过程的演化.........................................................................................115.2.1.第一阶段........................................................................................................125.2.2.第二阶段........................................................................................................125.2.3.第三阶段........................................................................................................135.2.4.第四阶段........................................................................................................145.2.5.第五阶段........................................................................................................165.2.6.完整过程........................................................................................................165.3.数字证书原理............................................................................................................176.内容安全................................................................................................................................181.数据安全与防泄密保护系统模型1.1.数据威胁模型数据的安全技术主要建立在保密性(Confidentiality)、完整性(Integrity)和可用性(Availability)三个安全原则基础之上。实际上,数据面临着严重的威胁(如下图所示),主要受到通信因素、存储因素、身份认证、访问控制、数据发布、审计因素、制度因素和人员问题八大因素,具体因素内容在图2-1中详细的列举出来。数据威胁模型(1)通信威胁通信威胁指数据在网络通信和传输过程中所面临的威胁因素,主要包括数据截获算改、盗窃和监听、蠕虫和拒绝服务攻击。(2)存储因素存储因素是指数据在存储过程中由于物理安全所面临的威胁,包括自然因素或者人为因素导致的数据破坏、盗窃或者丢失。(3)身份认证身份认证因素是指数据面临的各种与身份认证有关的威胁,包括外部认证服务遭受攻击、通...