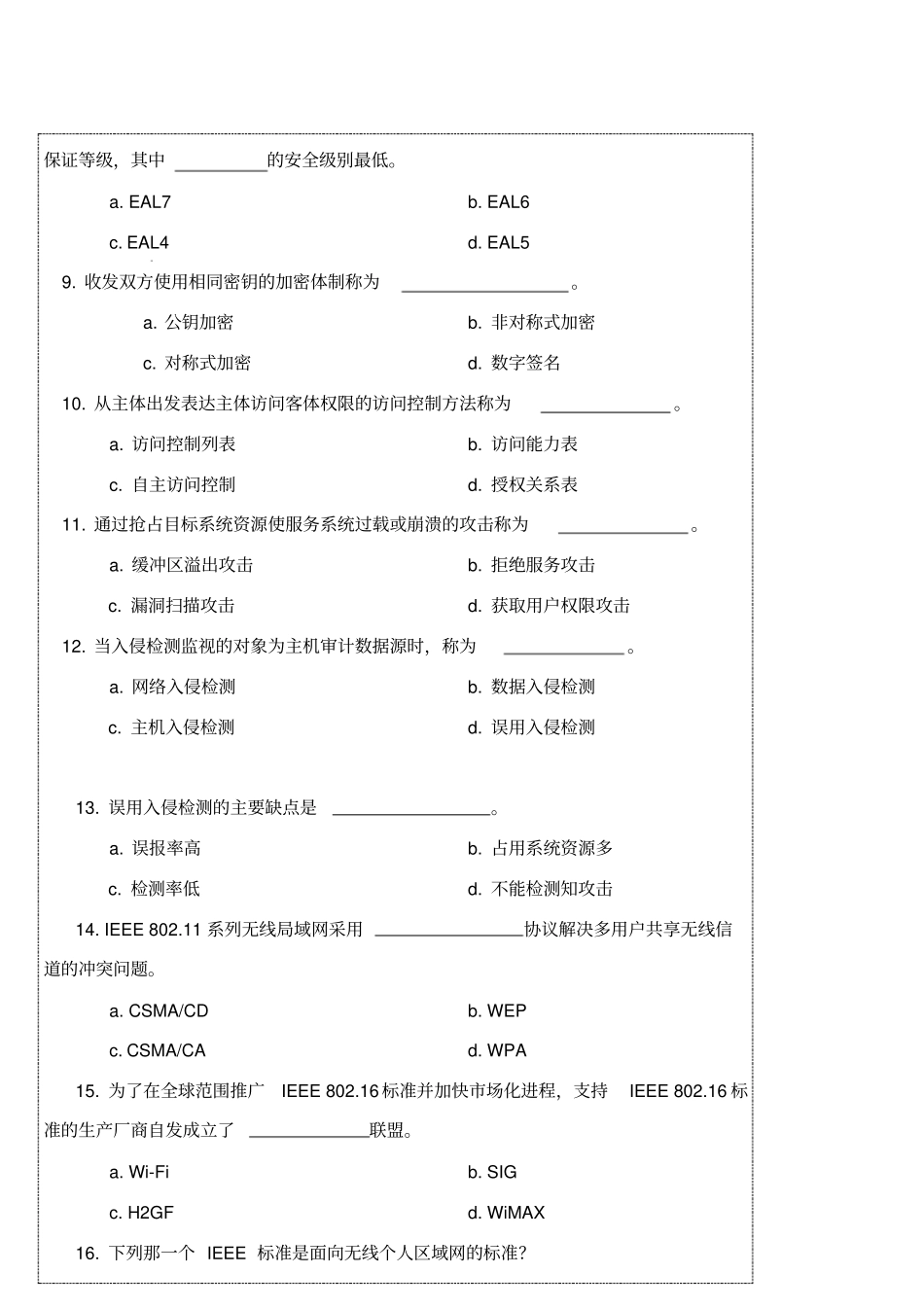

I.选择题(从四个选项中选择一个正确答案,每小题2分,共40分)1.信息未经授权不能改变的安全特性称为。a.保密性b.有效性c.可控性d.完整性2.网络安全涉及的保护范围比信息安全。a.大b.相同c.小d.无关3.软件产品通常在正式发布之前,一般都要相继发布α版本、β版本和γ版本供反复测试使用,主要目的是为了尽可能。a.提高软件知名度b.改善软件易用性c.完善软件功能d.减少软件漏洞4.因特网安全系统公司ISS提出的著名PPDR网络安全模型指。a.策略、评估、设计和履行b.法律、法规、管理和技术c.策略、保护、检测和响应d.法律、法规、管理和教育5.具有原则的网络安全策略是提高安全投资回报和充分发挥网络效能的关键。a.最小化b.均衡性c.易用性d.时效性6.违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统违反了。a.中华人民共和国治安管理处罚条理b.中华人民共和国刑法c.中华人民共和国保守国家秘密法d.中华人民共和国电子签名法7.下列那个机构专门从事安全漏洞名称标准化工作。a.ITUb.IEEEc.CERTd.CVE8.《国际通用信息安全评价标准ISO/IEC15408》在安全保证要求中定义了7个评价保证等级,其中的安全级别最低。a.EAL7b.EAL6c.EAL4d.EAL59.收发双方使用相同密钥的加密体制称为。a.公钥加密b.非对称式加密c.对称式加密d.数字签名10.从主体出发表达主体访问客体权限的访问控制方法称为。a.访问控制列表b.访问能力表c.自主访问控制d.授权关系表11.通过抢占目标系统资源使服务系统过载或崩溃的攻击称为。a.缓冲区溢出攻击b.拒绝服务攻击c.漏洞扫描攻击d.获取用户权限攻击12.当入侵检测监视的对象为主机审计数据源时,称为。a.网络入侵检测b.数据入侵检测c.主机入侵检测d.误用入侵检测13.误用入侵检测的主要缺点是。a.误报率高b.占用系统资源多c.检测率低d.不能检测知攻击14.IEEE802.11系列无线局域网采用协议解决多用户共享无线信道的冲突问题。a.CSMA/CDb.WEPc.CSMA/CAd.WPA15.为了在全球范围推广IEEE802.16标准并加快市场化进程,支持IEEE802.16标准的生产厂商自发成立了联盟。a.Wi-Fib.SIGc.H2GFd.WiMAX16.下列那一个IEEE标准是面向无线个人区域网的标准?a.IEEE802.11ab.IEEE802.11gc.IEEE802.16d.IEEE802.1517.WEP加密使用了24位初始向量IV,其目地是。a.增加密钥长度b.防止篡改内容c.避免重复使用密钥d.防止密钥泄露18.将IEEE802.11WLAN部署为公共服务时,应使用下列那一种身份认证?a.封闭系统认证b.开放系统认证c.临时密钥认证d.共享密钥认证19.无线局域网劫持是指通过使会话流向指定恶意无线客户端的攻击行为。a.伪造ARP缓存表b.秘密安装无线APc.伪造IP地址d.秘密安装无线客户端20.显示本地主机IP地址、子网掩码、默认网关和MAC地址应使用下列哪一个命令?a.ipconfigb.pingc.tracertd.netstatII.判断题(在正确叙述后的括号内划“√”,否则划“×”,每小题2分,共10分)1.网络安全就是为防范计算机网络硬件、软件、数据偶然或蓄意破环、篡改、窃听、假冒、泄露、非法访问和保护网络系统持续有效工作的措施总和。(√)2.特洛伊木马不仅破坏信息的保密性,也破坏了信息的完整性和有效性。(×)3.违反国家规定,侵入国家事务、国防建设、尖端科学技术领域的计算机信息系统违反了《中华人民共和国治安管理处罚条理》。(×)4.最大网络流量是指网络入侵检测系统单位时间内能够监控的最大网络连接数。(×)5.国际《信息技术安全评价公共标准》CC定义的评价保证等级EAL4安全可信度高于EAL5。(×)III.简要回答下列问题(每小题10分,共40分)。1.网络安全管理人员应重点掌握那些网络安全技术?×××××学院系专业班级姓名学号(密封线外不要写姓名、学号、班级、密封线内不准答题,违者按零分计)⋯⋯⋯⋯⋯⋯⋯⋯⋯⋯⋯⋯⋯⋯⋯⋯密⋯⋯⋯⋯⋯⋯⋯⋯⋯⋯封⋯⋯⋯⋯⋯⋯⋯⋯⋯⋯⋯⋯⋯⋯线⋯⋯⋯⋯⋯⋯⋯⋯⋯⋯⋯⋯⋯网络安全管理策略、身份认证、访问控制、入侵检测、网络安全审计、网络安全应急响应和计算机病毒防治等安全技术。2.制定网络安全策略主要考虑那些内容?网络硬件物理安全、网络连接安全、操作系统安全、网络服务安全、数据安全、安全管理责任...