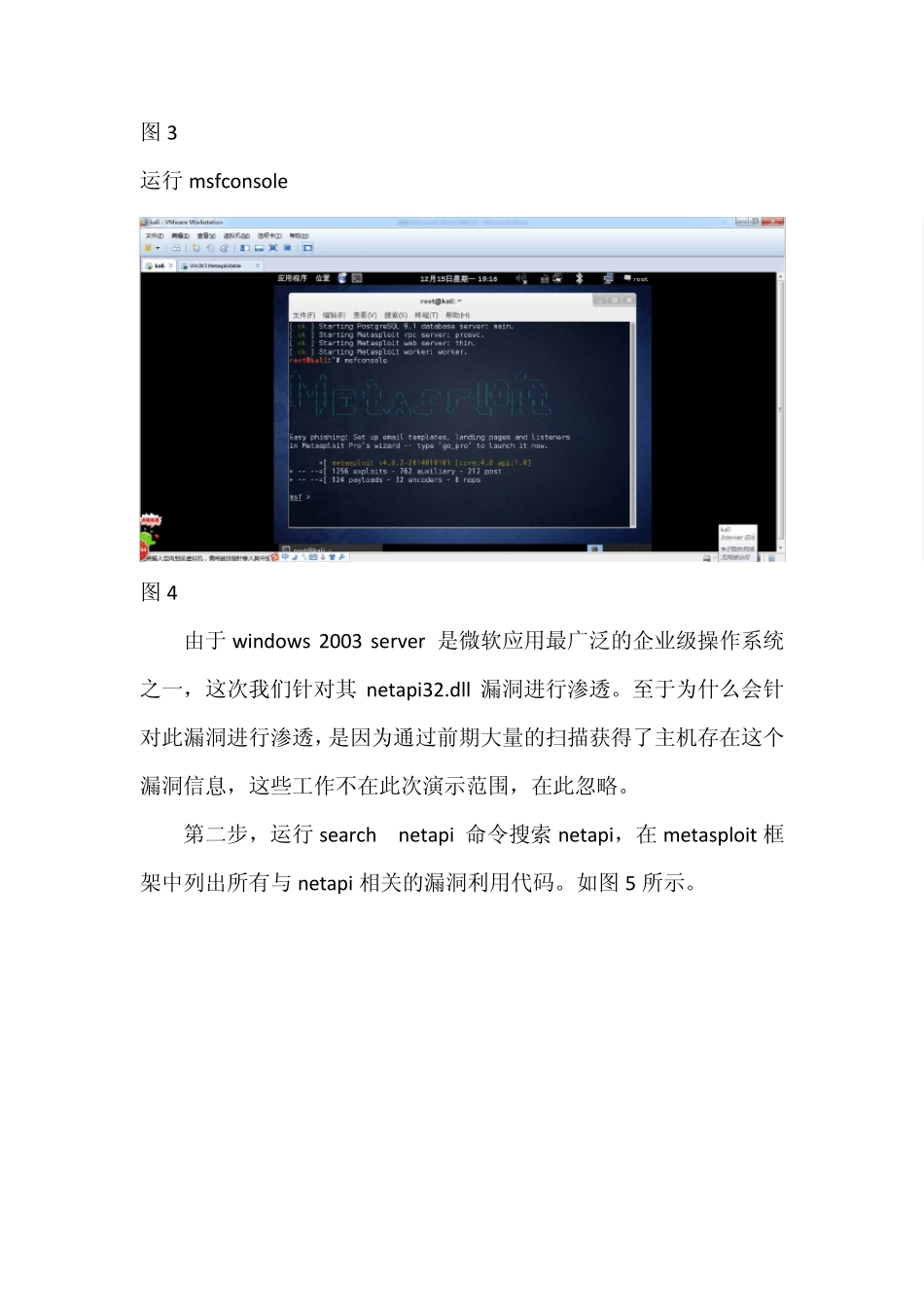

Metasploit 渗透未打补丁的windows 2003 server 教程 演示之前,我先介绍一下演示的环境配置:使用Vware10.0 构建两个虚拟机,分别采用kali-linux和windows 2003 server sp3 操作系统,宿主机操作系统是windows 7。首先将 windows 2003 server sp3 虚拟机作为被渗透的目标机,IP 地址为 192.168.1.103;kali-linux虚拟机作为攻击机,IP 地址为 192.168.1.2。之所以选择 kali-linux系统作为攻击机,是因为其本身就是黑客最常用攻击的平台,系统整合了许多用于 攻 击 的程序 。 Kali-linux 系统界 面 如 下图 1 所 示。 靶 机windows2003server sp3 系统如图 2 所示。 图 1 目标主机的截图 图2 首先,在kali-linux 系统终端运行:service postgresql start 和service metasploit start 两个命令,其中前者是开启SQL 数据库服务的命令,后者是运行metasploit 渗透测试框架程序的命令。如图3 所示,表明服务运行成功。接着在终端输入 msfconsole 命令, 运行metasploit 命令行程序,程序运行成功。如图4 所示。 开启服务 图3 运行msfconsole 图4 由于w indow s 2003 server 是微软应用最广泛的企业级操作系统之一,这次我们针对其netapi32.dll 漏洞进行渗透。至于为什么会针对此漏洞进行渗透,是因为通过前期大量的扫描获得了主机存在这个漏洞信息,这些工作不在此次演示范围,在此忽略。 第二步,运行search netapi 命令搜索 netapi,在 metasploit 框架中列出所有与 netapi 相关的漏洞利用代码。如图5 所示。 图5 从列出的结果上看,最后一个漏洞利用代码的评级为great,所以优先使用该漏洞利用代码。 输 入 命 令 : use exploit/windows/smb/ms08_067_netapi,如图6 所示。 图6 其中,ms08_067 是微软漏洞发布时候对漏洞进行的编号,意思就是告诉公众这个漏洞是 2008 年第 67 个漏洞。 第三步,设置攻击载荷。终端输入 show payloads 命令,会列出所 有 可 以 使 用 的 攻击载荷,这 次 演 示 需 要 使 用payload/windows/shell/bind_tcp 这个攻击载荷,目的是在目标主机上获得管理员权限 shell。再运行 show options 来查看一下整个攻击需要设置哪些参数。如图 7,图 8 所示。 图 7 Show options 图8 配置参数 从反馈的信息中可以知道,需要设置目标系统的IP 地址,运行 set rhost 192.168.1.103,将系统...