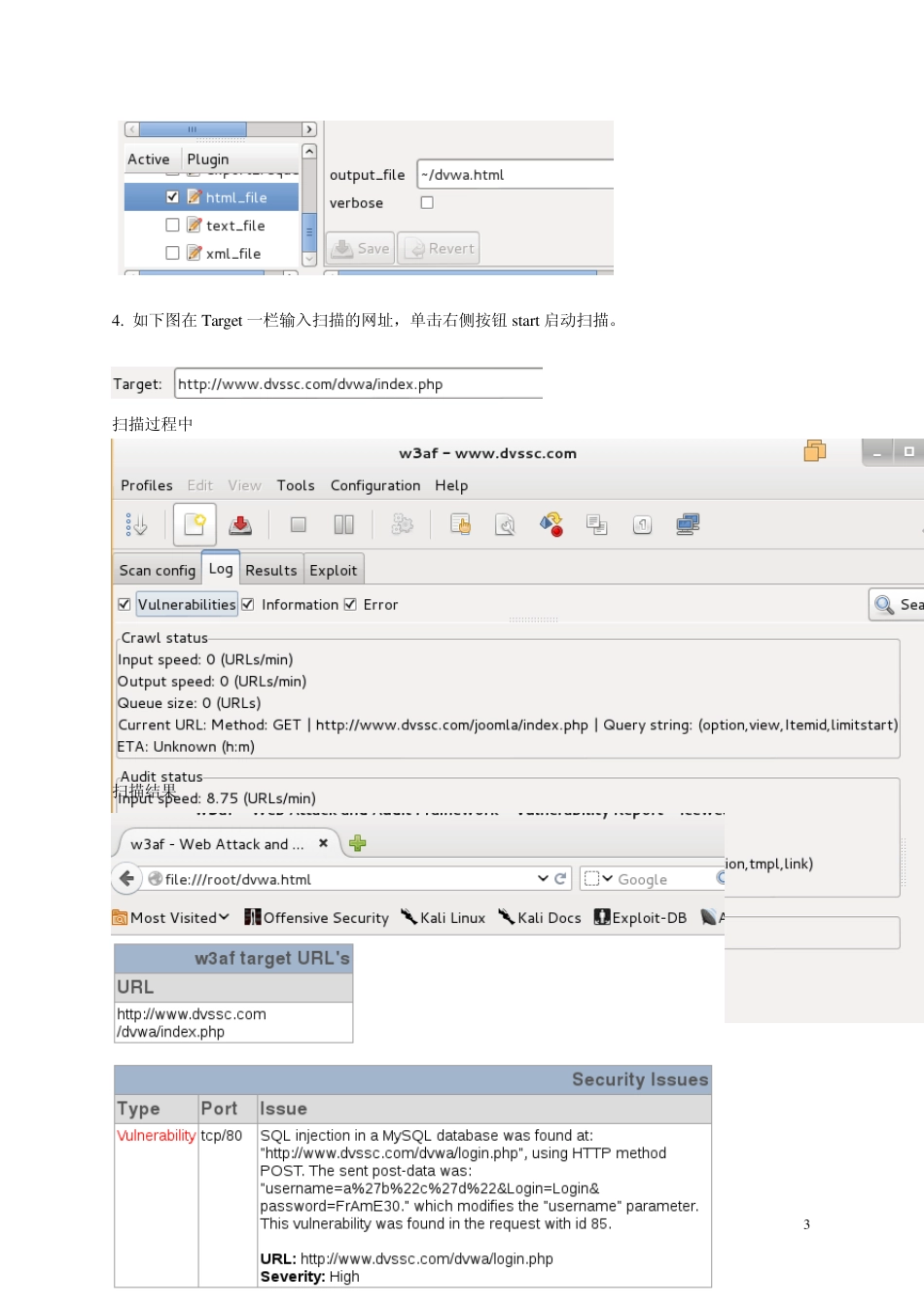

1 实验3 Web 应用程序渗透测试 实验时间: 2014/10/29 实验地点: 实验室1428 ; 一、实验目的 1. 学习使用OWASP BWA 靶机。 2. 学习使用Kali Linux进行 Web 应用程序渗透测试。 二、实验内容 1. 使用w3af 漏洞扫描器对 OWASP BWA 靶机进行漏洞扫描。 2. 根据老师的课堂讲授,按照课件相关内容在 OWASP BWA 靶机上实践 XSS 和 SQL 注入两种攻击。 3. 配合使用Tamper Data 和 sqlmap 进行 sql 注入攻击。 4. 利用文件上传漏洞植入 Webshell。 三、主要实验结果(请截屏) (一)使用w 3af 漏洞扫描器对 OWASP BWA 靶机进行漏洞扫描 1. 如图启动 w3af 漏洞扫描器。 2. 编辑新建的 Profile,也就是配置各种插件。 对 audit 类插件勾选 sqli 和 xss 两个插件,如下图: 2 对crawl 类插件只勾选web_spider,如下图 对web_spider 的配置在窗口右侧,勾选only_forward 并保存,如下图 对output 类插件,只勾选输出html 文件。对输出文件的配置在窗口右侧,如下图输入文件名称并保存。这样扫描结果将保存在/root/dvwa.html 文件中。 3 4. 如下图在Target一栏输入扫描的网址,单击右侧按钮start启动扫描。 扫描过程中 扫描结果 4 (二)在OWASP BWA 靶机上实践XSS 和SQL 注入两种攻击 1. 在Kali Lin u x 攻击主机上,按照课件第29 页,实践“通过 SQL 注入攻击绕过身份认证机制”。 5 2. XSS 和SQL 注入攻击 (1)在攻击机上访问http://w w w .dvssc.com/dvw a,按照 1. 的攻击方法,登录进入DVWA 训练系统。 6 (2)首先按照图示将DVWA 应用的安全等级设置为Low。 (3)按照课件29-31 页,实践SQL 注入攻击。 使用OWASP BWA 靶机的DVWA 应用程序演示如何获取后台数据库更多的信息。 输入文件“XSS&SQLi.txt”中的脚本。 将数据表中的每一行都显示出来,输入: ' or '1=1 7 查询INFORMATION_SCHEMA 系统表,输入 : ' UNION SELECT 1, table_name from INFORMATION_SCHEMA.tables -- ' 列 出user表的 内 容 ,输入 : ' UNION SELECT 1, column_name from INFORMATION_SCHEMA.columns w here table_name = 'users' -- ' 8 ④取得口令的 MD5 值,输入:' UNION SELECT NULL, passw ord from users -- ' ⑤使用 concat()函数将所有的信息都列出来,输入:' UNION...