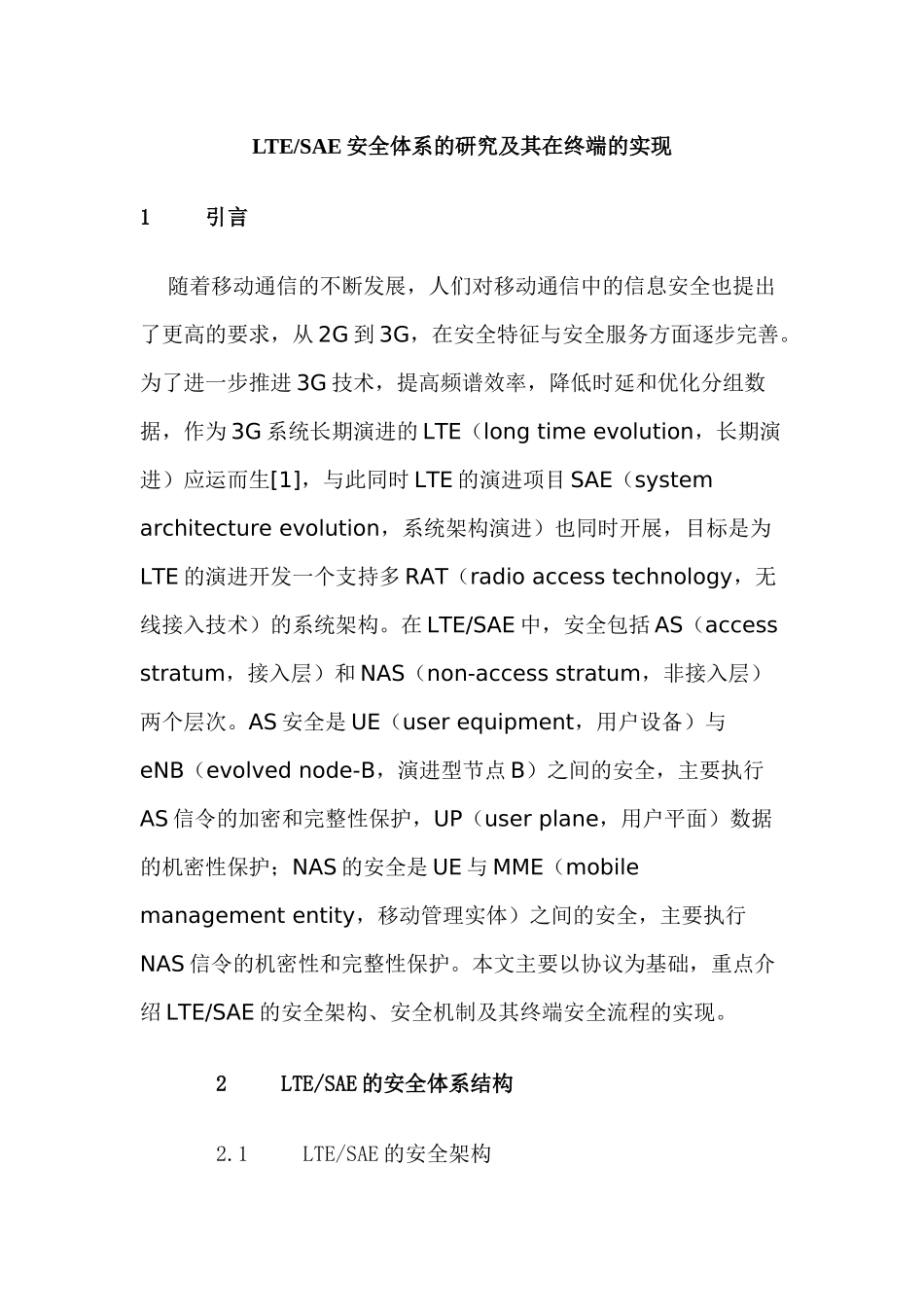

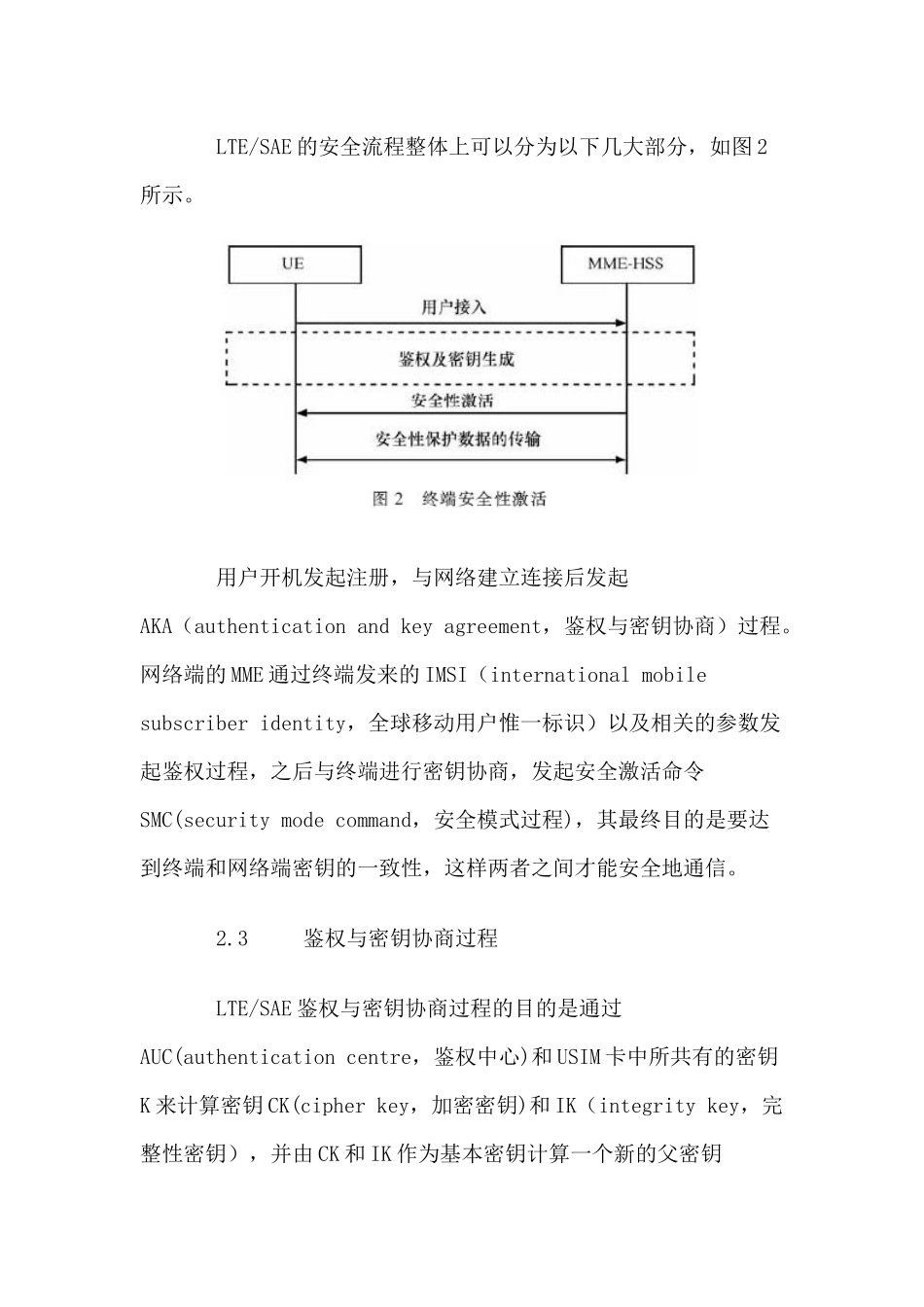

LTE/SAE安全体系的研究及其在终端的实现1引言随着移动通信的不断发展,人们对移动通信中的信息安全也提出了更高的要求,从2G到3G,在安全特征与安全服务方面逐步完善。为了进一步推进3G技术,提高频谱效率,降低时延和优化分组数据,作为3G系统长期演进的LTE(longtimeevolution,长期演进)应运而生[1],与此同时LTE的演进项目SAE(systemarchitectureevolution,系统架构演进)也同时开展,目标是为LTE的演进开发一个支持多RAT(radioaccesstechnology,无线接入技术)的系统架构。在LTE/SAE中,安全包括AS(accessstratum,接入层)和NAS(non-accessstratum,非接入层)两个层次。AS安全是UE(userequipment,用户设备)与eNB(evolvednode-B,演进型节点B)之间的安全,主要执行AS信令的加密和完整性保护,UP(userplane,用户平面)数据的机密性保护;NAS的安全是UE与MME(mobilemanagemententity,移动管理实体)之间的安全,主要执行NAS信令的机密性和完整性保护。本文主要以协议为基础,重点介绍LTE/SAE的安全架构、安全机制及其终端安全流程的实现。2LTE/SAE的安全体系结构2.1LTE/SAE的安全架构LTE/SAE在安全功能方面不断得到完善、扩展和加强,参考文献[2]提出网络的安全分为网络接入安全、网络域安全、用户域安全、应用域安全、安全服务的可视性和可配置性等5个域,如图1所示。由图1可知,LTE/SAE的安全架构和3G的网络安全架构相比,发生了一些变化。参考文献[3]指出:首先是在ME(mobileequipment,移动设备)和SN(servenetwork,业务网)之间加入了非接入层的安全,使得非接入层和接入层的安全独立开来便于操作;然后在AN(accessnetwork,接入网)和SN之间的通信引入安全;另外,增加了服务网认证,能缩减空闲模式的信令开销。UE是由ME和USIM(universalsubscriberidentitymodule,全球用户标识模块)卡组成。2.2LTE/SAE安全流程分析LTE/SAE的安全流程整体上可以分为以下几大部分,如图2所示。用户开机发起注册,与网络建立连接后发起AKA(authenticationandkeyagreement,鉴权与密钥协商)过程。网络端的MME通过终端发来的IMSI(internationalmobilesubscriberidentity,全球移动用户惟一标识)以及相关的参数发起鉴权过程,之后与终端进行密钥协商,发起安全激活命令SMC(securitymodecommand,安全模式过程),其最终目的是要达到终端和网络端密钥的一致性,这样两者之间才能安全地通信。2.3鉴权与密钥协商过程LTE/SAE鉴权与密钥协商过程的目的是通过AUC(authenticationcentre,鉴权中心)和USIM卡中所共有的密钥K来计算密钥CK(cipherkey,加密密钥)和IK(integritykey,完整性密钥),并由CK和IK作为基本密钥计算一个新的父密钥KASME,随后由此密钥产生各层所需要的子密钥,从而在UE和网络之间建立EPS(evolvedpacketsystem,演进型分组系统)安全上下文。LTE和3G在AKA过程中的个别地方是有所不同的,参考文献[2]指出网络端生成的CK、IK不应该离开HSS(homesubscriberserver,归属地用户服务器,存在于归属地环境HE中),而参考文献[3]指出3G的CK、IK是可以存在于AV(authenticationvector,鉴权向量)中的,LTE这样做使主要密钥不发生传输,提高了安全性。AKA过程最终实现了UE和网络侧的双向鉴权,使两端的密钥达成一致,以便能够正常通信。详细的鉴权与密钥协商过程如图3所示。(1)~(3)MME通过鉴权请求Authenticationdatequest将IMSI、SNID(servernetworkidentity,服务网标识)和NetworkType(服务网类型)传给HSS,HSS用SNID对终端进行验证。如果验证通过,HSS将会使用收到的参数生成AV,它包括参数RAND(随机数)、AUTN(authenticationtoken,鉴证令牌)、XRES(通过和用户返回的RES比较来达成密钥协商的目的)和密钥KASME,KASME是用来产生非接入层和接入层密钥的总密钥,之后通过鉴权响应Authenticationdataresponse将AV传给MME。(4)~(10)MME存储好AV后,将会通过用户鉴权请求Userauthenticationrequest这条消息将参数AUTN、RAND和KSIASME传给终端。KSIASME是用来标识KASMEKASME,目的是为了终端能获得和网络端一样的KASME。随后,参考文献[4]指出终端将会核实...