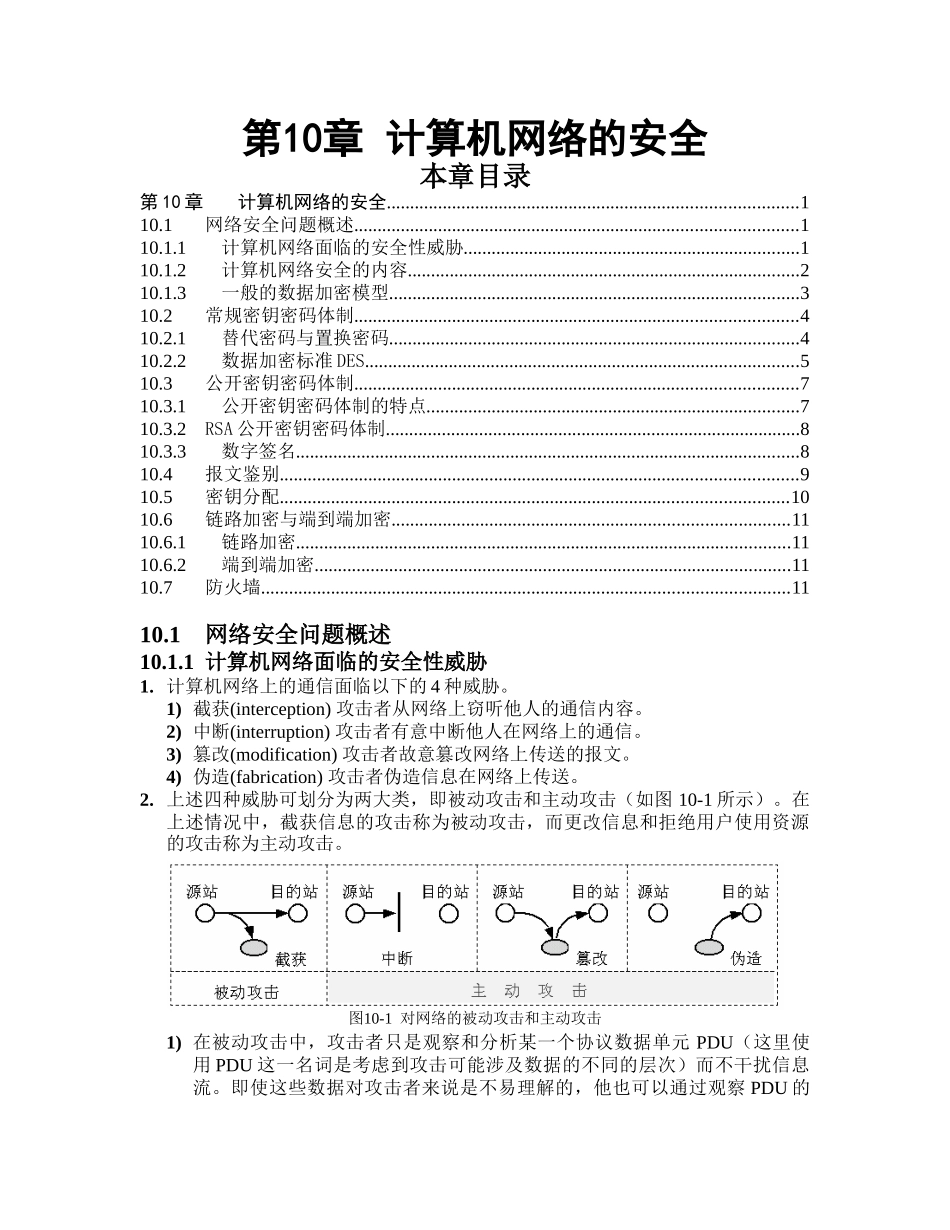

第10章计算机网络的安全本章目录第10章计算机网络的安全........................................................................................110.1网络安全问题概述...............................................................................................110.1.1计算机网络面临的安全性威胁........................................................................110.1.2计算机网络安全的内容....................................................................................210.1.3一般的数据加密模型........................................................................................310.2常规密钥密码体制...............................................................................................410.2.1替代密码与置换密码........................................................................................410.2.2数据加密标准DES.............................................................................................510.3公开密钥密码体制...............................................................................................710.3.1公开密钥密码体制的特点................................................................................710.3.2RSA公开密钥密码体制.........................................................................................810.3.3数字签名............................................................................................................810.4报文鉴别...............................................................................................................910.5密钥分配.............................................................................................................1010.6链路加密与端到端加密.....................................................................................1110.6.1链路加密..........................................................................................................1110.6.2端到端加密......................................................................................................1110.7防火墙.................................................................................................................1110.1网络安全问题概述10.1.1计算机网络面临的安全性威胁1.计算机网络上的通信面临以下的4种威胁。1)截获(interception)攻击者从网络上窃听他人的通信内容。2)中断(interruption)攻击者有意中断他人在网络上的通信。3)篡改(modification)攻击者故意篡改网络上传送的报文。4)伪造(fabrication)攻击者伪造信息在网络上传送。2.上述四种威胁可划分为两大类,即被动攻击和主动攻击(如图10-1所示)。在上述情况中,截获信息的攻击称为被动攻击,而更改信息和拒绝用户使用资源的攻击称为主动攻击。1)在被动攻击中,攻击者只是观察和分析某一个协议数据单元PDU(这里使用PDU这一名词是考虑到攻击可能涉及数据的不同的层次)而不干扰信息流。即使这些数据对攻击者来说是不易理解的,他也可以通过观察PDU的图10-1对网络的被动攻击和主动攻击协议控制信息部分,了解正在通信的协议实体的地址和身份,研究PDU的长度和传输的频度,以便了解所交换的数据的性质。这种被动攻击又称为通信量分析(trafficanalysis)。2)主动攻击是指攻击者对某个连接中通过的PDU进行各种处理。如有选择地更改、删除、延迟这些PDU(当然也包括记录和复制它们)。还可在稍后的时间将以前记录下的PDU插入这个连接(即重放攻击)。甚至还可以将合成的或伪造的PDU送入一个连接中去。所有主动攻击都是上述各种方法的某种组合。但从类型上看,主动攻击又可进一步划分为以下3种:(1)更改报文流,包括对通过连接的PDU的真实性、完整性和有序性的攻...