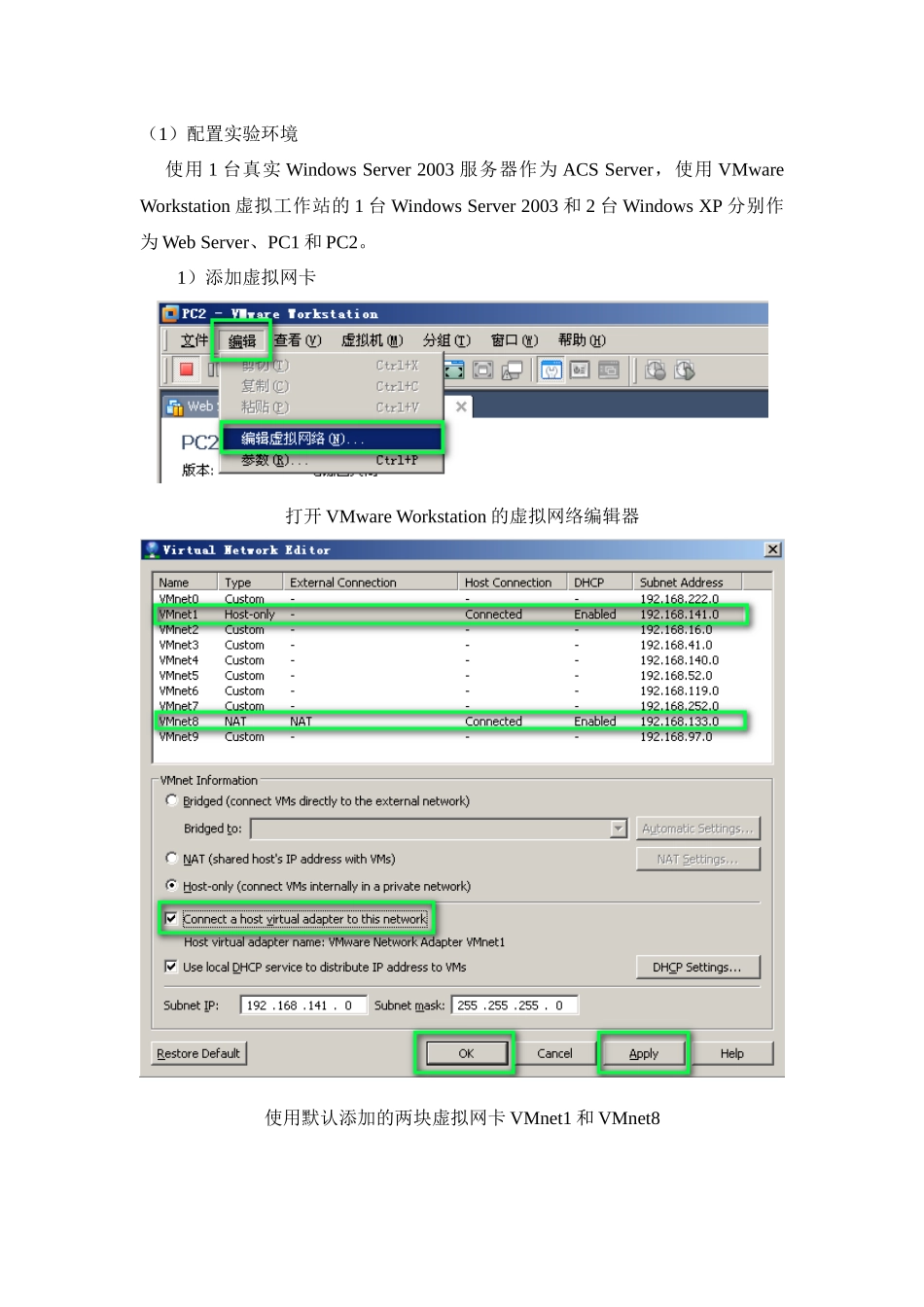

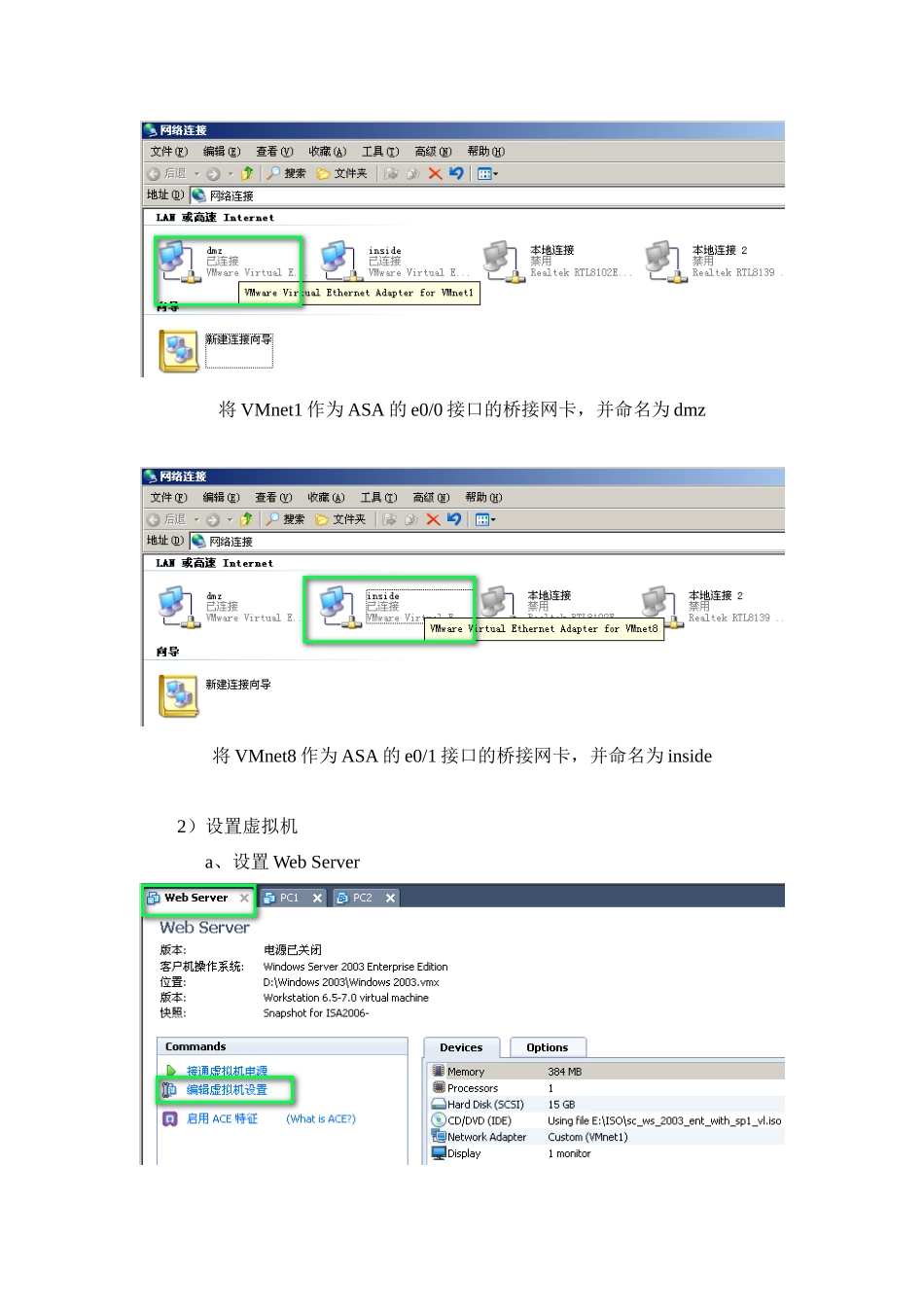

PC1WebServerInternetPC2ACSServerASAE0/2outsideE0/0dmzE0/1inside通过配置ASA穿越代理加强企业内部访问服务器安全之实验案例1、实验环境A8公司对于企业内部信息安全要求较高,对于部分重要服务器要求在通过防火墙是进行认证授权,只有通过认证授权的用户才能访问服务器。实验案例拓扑图网络规划如下:(1)ASA防火墙接口(实验只需配置DMZ接口和inside接口即可)地址如下:1)E0/0为dmz接口,IP地址为192.168.100.254/24。2)E0/1为inside接口,IP地址为192.168.1.254/24。(2)主机PC1和PC2使用WindowsXP系统,IP地址分别为192.168.1.1/24,192.168.1.2/24。(3)ACSServer和WebServer使用WindowsServer2003系统,并且均配置IIS搭建Web站点。IP地址分别为192.168.100.1/24,192.168.100.2/24。2、需求描述A8公司需求如下:(1)PC1和PC2访问Web服务器必须通过ASA认证授权,PC1的用户名:a8.com,密码a8.com;PC2的用户名:cisco.123,密码cisco.123。(2)PC1只能访问WebServer,不能访问ACSServer,而PC2可以访问WebServer和ACSServer。3、推荐步骤(1)配置实验环境使用1台真实WindowsServer2003服务器作为ACSServer,使用VMwareWorkstation虚拟工作站的1台WindowsServer2003和2台WindowsXP分别作为WebServer、PC1和PC2。1)添加虚拟网卡打开VMwareWorkstation的虚拟网络编辑器使用默认添加的两块虚拟网卡VMnet1和VMnet8将VMnet1作为ASA的e0/0接口的桥接网卡,并命名为dmz将VMnet8作为ASA的e0/1接口的桥接网卡,并命名为inside2)设置虚拟机a、设置WebServer打开WebServer的设置编辑窗口根据实际情况适当修改内存大小从真机添加安装系统光盘的ISO镜像文件修改WebServer的桥接网卡为VMnet1b、设置PC1参数c、设置PC2参数(与PC1完全相同)3)配置虚拟机IP地址a、配置ACSServer的IP地址ACSServer使用网卡VMnet1b、配置WebServer的IP地址c、配置PC1的IP地址d、配置PC2的IP地址4)配置IIS,并搭建Web站点需要分别在ACSServer和WebServer上配置IIS,并搭建Web站点,由于该配置不是实验案例重点,所以省略。(2)配置ASA防火墙接口在ACSServer上使用ASA模拟器,使用前务必安装好模拟器所需软件(如WinPcap4.1.1或者更高版本),配置好模拟器桥接的虚拟网卡VMnet1和VMnet8的参数,最后启动模拟器。启动模拟器后,就可以telnet到模拟器了。下面我们进入模拟器,进行基本的配置。1)进入ASA模拟器telnet到ASA模拟器2)配置接口配置e0/0接口配置e0/1接口(3)配置穿越代理AAA服务器使用的协议为RADIUS,KEY为ciscoacs,认证授权和统计使用默认的端口号1645和1646,客户机和ASA之间采用HHTPS协议。(4)配置AAA服务器(使用RADIUS协议授权)首先安装Cisco的ACS软件,由于ACS需要Java支持,所以在运行ACS之前务必要确认已安装好Java。1)配置AAAServer和AAAClient单击ACS功能区的“NetworkConfiguration”按钮,在详细配置区出现如下图所示界面,可以分别添加AAAServer和AAAClient。配置网络设置(1)首先,添加AAAClients(认证接入设备),本案例中使用ASA防火墙作为AAAClient。单击“AddEntry”按钮后出现如下图所示配置修改界面,配置AAAClient的主机名为ASA、IP地址(ASA防火墙DMZ接口的IP地址)为“192.168.100.254”、共享密钥为“ciscoacs”。在认证使用方法处(AuthenticateUsing)选择“RADIUS(CiscoIOS/PIX6.0)或RADIUS(CiscoVPN3000/ASA/PIX7.x+)”,配置完成后,单击“Submit+Apply”按钮提交并应用。配置网络设置(2),添加AAAClient然后,配置AAAServer(本地ACSServer),在上图中显示已经存在一个AAAServer(本地ACSServer),单击进入下图所示配置修改界面。配置AAAServer名为ACS、IP地址为“192.168.100.1”、共享密钥为“ciscoacs”。图中的Key表示远程AAAServer使用的Key,如果是本地服务器认证此Key可以不配置。在“AAAServerType”处,选择“RADIUS”;在“AAAServerRADIUSAuthenticationPort”处和“AAAServerRADIUSAccountingPort”处使用默认端口1645和1646不变。配置完成后,单击“Submit+Apply”按钮提交并应用。配置网络设置(3),配置本地AAAServer2)添加...