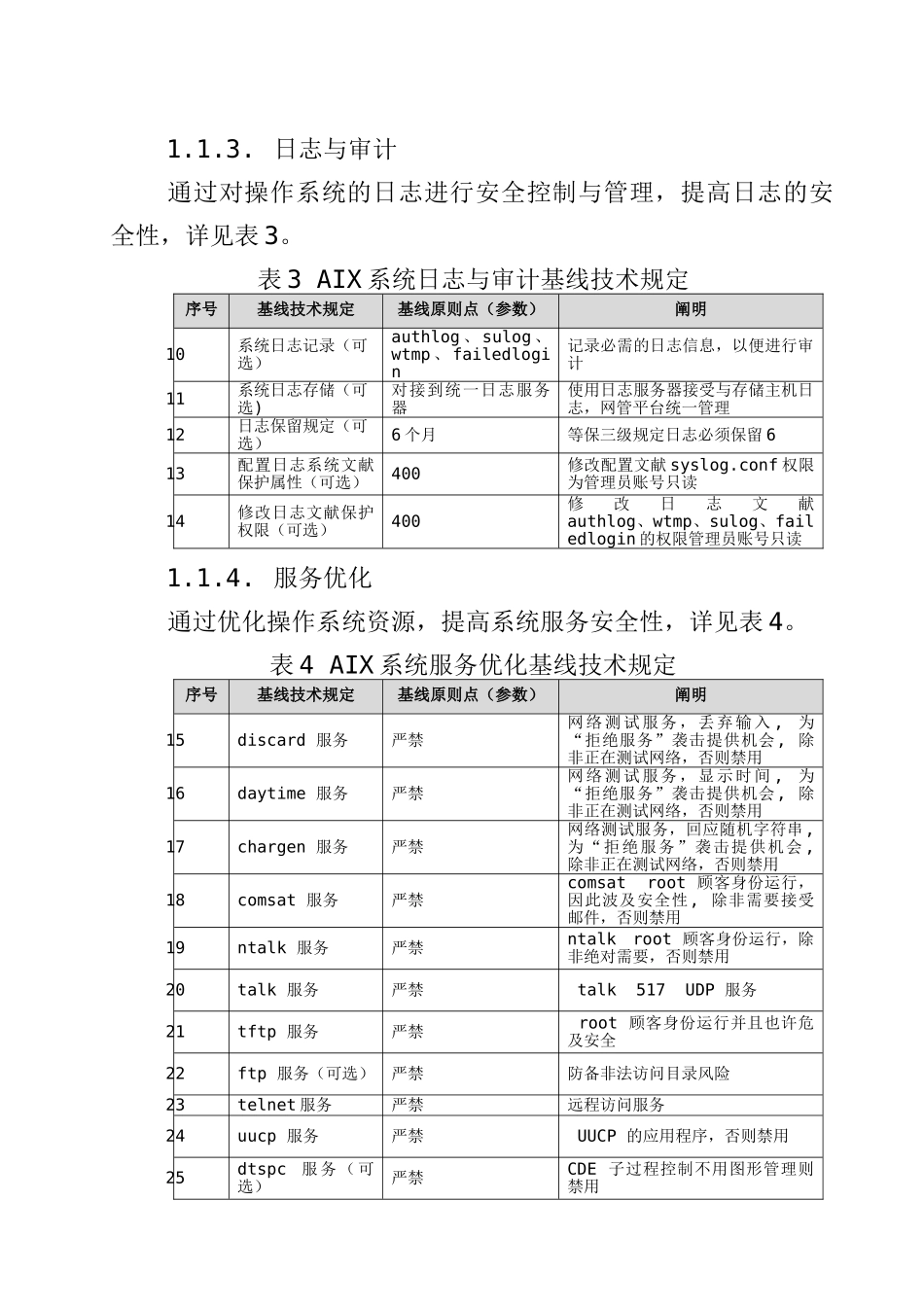

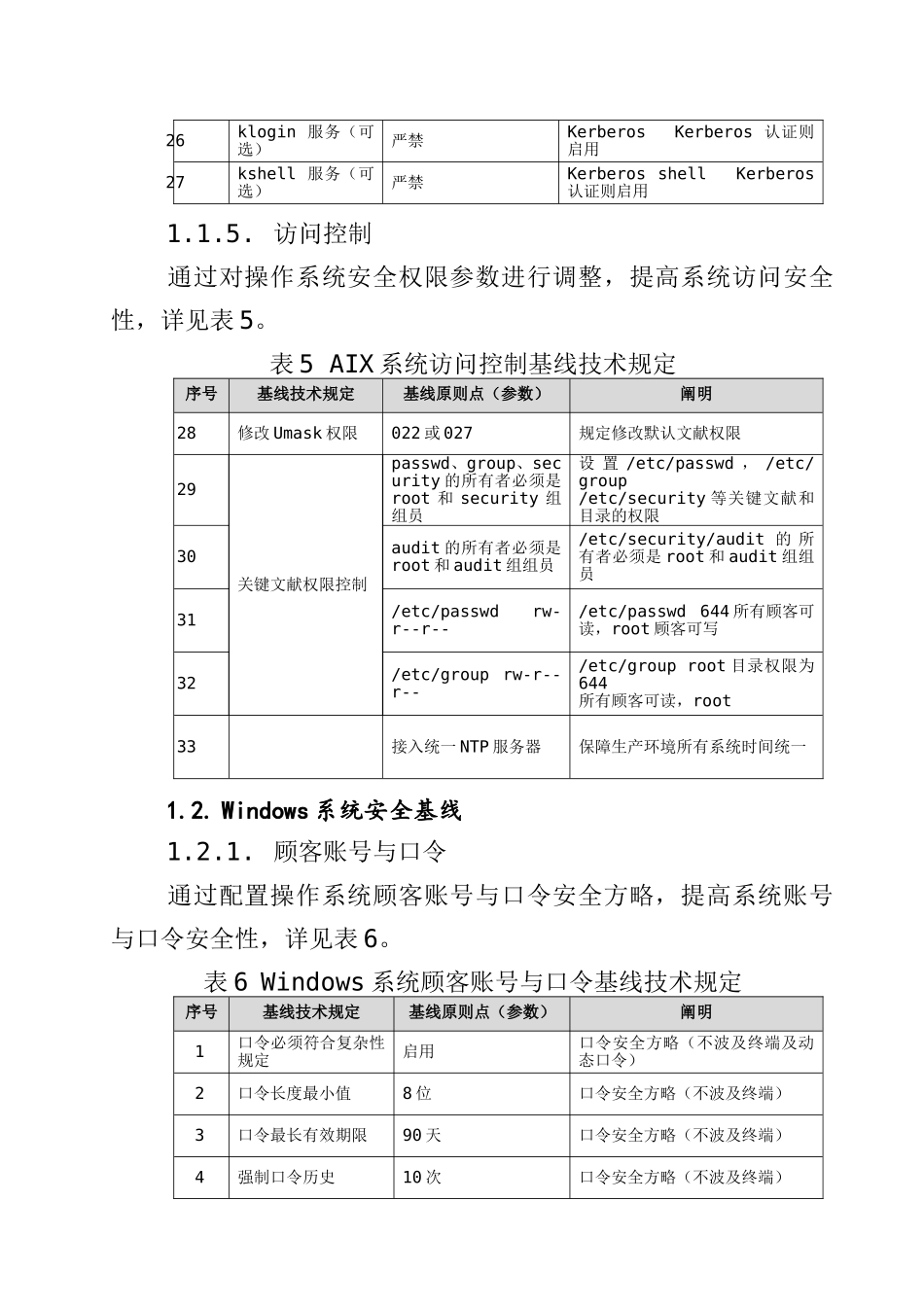

1.操作系统安全基线技术规定1.1.AIX系统安全基线1.1.1.系统管理通过配置操作系统运维管理安全方略,提高系统运维管理安全性,详见表1。表1AIX系统管理基线技术规定序号基线技术规定基线原则点(参数)阐明1限制超级管理员权限的顾客远程登录PermitRootLoginno限制root顾客远程使用telnet登录(可选)2使用动态口令令牌登录安装动态口令3配置本机访问控制列表(可选)配置/etc/hosts.allow,/etc/hosts.deny安装TCPWrapper,提高对系统访问控制1.1.2.顾客账号与口令通过配置操作系统顾客账号与口令安全方略,提高系统账号与口令安全性,详见表2。表2AIX系统顾客账户与口令基线技术规定序号基线技术规定基线原则点(参数)阐明4限制系统无用默认账号登录daemon(禁用)bin(禁用)sys(禁用)adm(禁用)uucp(禁用)nuucp(禁用)lpd(禁用)guest(禁用)pconsole(禁用)esaadmin(禁用)sshd(禁用)清理多出顾客账号,限制系统默认账号登录,同步,针对需要使用的顾客,制定顾客列表,并妥善保留5控制顾客登录超时时间10分钟控制顾客登录会话,设置超时时间6口令最小长度8位口令安全方略(口令为超级顾客静态口令)7口令中至少非字母数字字符1个口令安全方略(口令为超级顾客静态口令)8信息系统的口令的最大周期90天口令安全方略(口令为超级顾客静态口令)9口令不反复的次数10次口令安全方略(口令为超级顾客静态口令)1.1.3.日志与审计通过对操作系统的日志进行安全控制与管理,提高日志的安全性,详见表3。表3AIX系统日志与审计基线技术规定序号基线技术规定基线原则点(参数)阐明10系统日志记录(可选)authlog、sulog、wtmp、failedlogin记录必需的日志信息,以便进行审计11系统日志存储(可选)对接到统一日志服务器使用日志服务器接受与存储主机日志,网管平台统一管理12日志保留规定(可选)6个月等保三级规定日志必须保留613配置日志系统文献保护属性(可选)400修改配置文献syslog.conf权限为管理员账号只读14修改日志文献保护权限(可选)400修改日志文献authlog、wtmp、sulog、failedlogin的权限管理员账号只读1.1.4.服务优化通过优化操作系统资源,提高系统服务安全性,详见表4。表4AIX系统服务优化基线技术规定序号基线技术规定基线原则点(参数)阐明15discard服务严禁网络测试服务,丢弃输入,为“拒绝服务”袭击提供机会,除非正在测试网络,否则禁用16daytime服务严禁网络测试服务,显示时间,为“拒绝服务”袭击提供机会,除非正在测试网络,否则禁用17chargen服务严禁网络测试服务,回应随机字符串,为“拒绝服务”袭击提供机会,除非正在测试网络,否则禁用18comsat服务严禁comsatroot顾客身份运行,因此波及安全性,除非需要接受邮件,否则禁用19ntalk服务严禁ntalkroot顾客身份运行,除非绝对需要,否则禁用20talk服务严禁talk517UDP服务21tftp服务严禁root顾客身份运行并且也许危及安全22ftp服务(可选)严禁防备非法访问目录风险23telnet服务严禁远程访问服务24uucp服务严禁UUCP的应用程序,否则禁用25dtspc服务(可选)严禁CDE子过程控制不用图形管理则禁用26klogin服务(可选)严禁KerberosKerberos认证则启用27kshell服务(可选)严禁KerberosshellKerberos认证则启用1.1.5.访问控制通过对操作系统安全权限参数进行调整,提高系统访问安全性,详见表5。表5AIX系统访问控制基线技术规定序号基线技术规定基线原则点(参数)阐明28修改Umask权限022或027规定修改默认文献权限29关键文献权限控制passwd、group、security的所有者必须是root和security组组员设置/etc/passwd,/etc/group/etc/security等关键文献和目录的权限30audit的所有者必须是root和audit组组员/etc/security/audit的所有者必须是root和audit组组员31/etc/passwdrw-r--r--/etc/passwd644所有顾客可读,root顾客可写32/etc/grouprw-r--r--/etc/grouproot目录权限为644所有顾客可读,root33接入统一NTP服务器保障生产环境所有系统时间统一1.2.Windows系统安全基线1.2.1.顾客账号与口令通过配置操作系统顾客账号与口令安全方略,提高系统账号与口令安全性,详见表6。表6Windows系统顾客账号与...