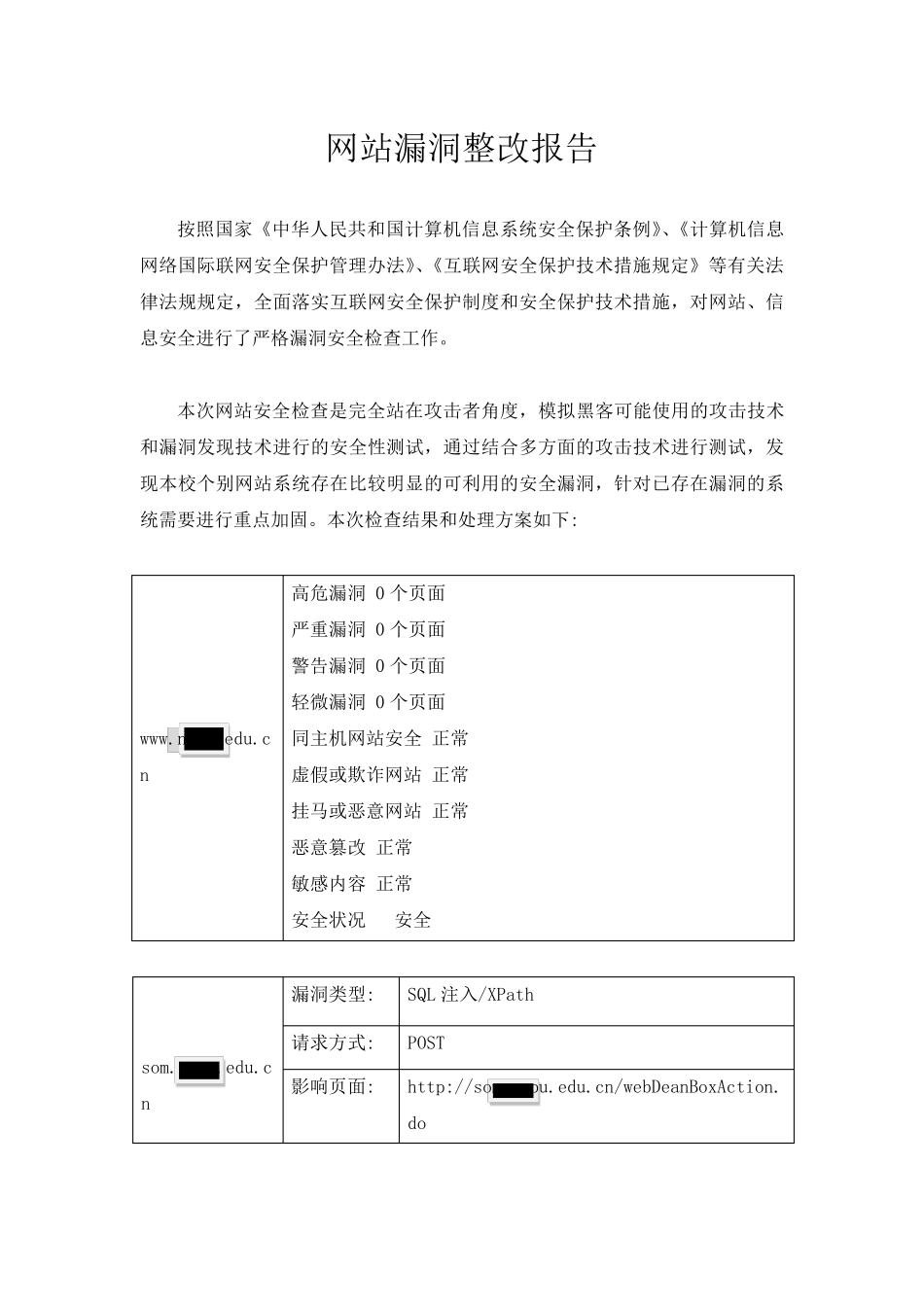

网站漏洞整改报告 网站漏洞整改报告 按照国家《中华人民共和国计算机信息系统安全保护条例》、《计算机信息网络国际联网安全保护管理办法》、《互联网安全保护技术措施规定》等有关法律法规规定,全面落实互联网安全保护制度和安全保护技术措施,对网站、信息安全进行了严格漏洞安全检查工作。 本次网站安全检查是完全站在攻击者角度,模拟黑客可能使用的攻击技术和漏洞发现技术进行的安全性测试,通过结合多方面的攻击技术进行测试,发现本校个别网站系统存在比较明显的可利用的安全漏洞,针对已存在漏洞的系统需要进行重点加固。本次检查结果和处理方案如下: www.nwpu.edu.cn 高危漏洞 0 个页面 严重漏洞 0 个页面 警告漏洞 0 个页面 轻微漏洞 0 个页面 同主机网站安全 正常 虚假或欺诈网站 正常 挂马或恶意网站 正常 恶意篡改 正常 敏感内容 正常 安全状况 安全 som.nwpu.edu.cn 漏洞类型: SQL 注入/XPath 请求方式: POST 影响页面: http://som.nwpu.edu.cn/webDeanBoxAction.do 处理方案: 通过在Web 应用程序中增加通用防注入程序来防止SQL 注入攻击。通用SQL 防注入程序通常在数据库连接文件中被引入,并在程序执行过程中对常见的GET、POST、Cookie 等提交方式进行过滤处理,拦截可能存在的SQL 注入攻击。 sysc.nwpu.edu.cn 漏洞类型: SQL 注入/XPath、XSS 跨站脚本攻击 请求方式: POST 影响页面: http://sysc.nwpu.edu.cn/sbcxsearch.asp 处理方案: 此网站已经新做,新版正测试中,马上投入使用。 jpkc.nwpu.edu.cn:80/jp2005/08 漏洞类型: XSS 跨站脚本攻击 漏洞证据: 影响页面: http://jpkc.nwpu.edu.cn:80/jp2005/08/flashshow.asp?title=%CA%FD%D7%D6%B5%E7%C2%B7%D3%EB%CA%FD%D7%D6%B5%E7%D7%D3%BC%BC%CA%F5%BE%AB%C6%B7%BF%CE%B3%CC%C9%EA%B1%A8%CE%C4%BC%FE_%D0%BB%CB%C9%D4%C6"> 处理方案: 方案一:站在安全的角度看,必须过滤用户输入的危险数据,默认用户所有的输入数据都是不安全的,根据自身网站程序做代码修改。 方案二:使用防护脚本。( 附代码 ) <% 'Code by safe3 On Error Resume Next if request.querystring<>"" then call stophacker(request.querystring,"'|<[^>]*?>|^\+/v(8|9)|\b(and|or)\b.+?(>|<|=|\bin\b|\blike\b)|/\*.+?\*/|<\s*script\b|\bEXEC\b|UNION.+?SEL...