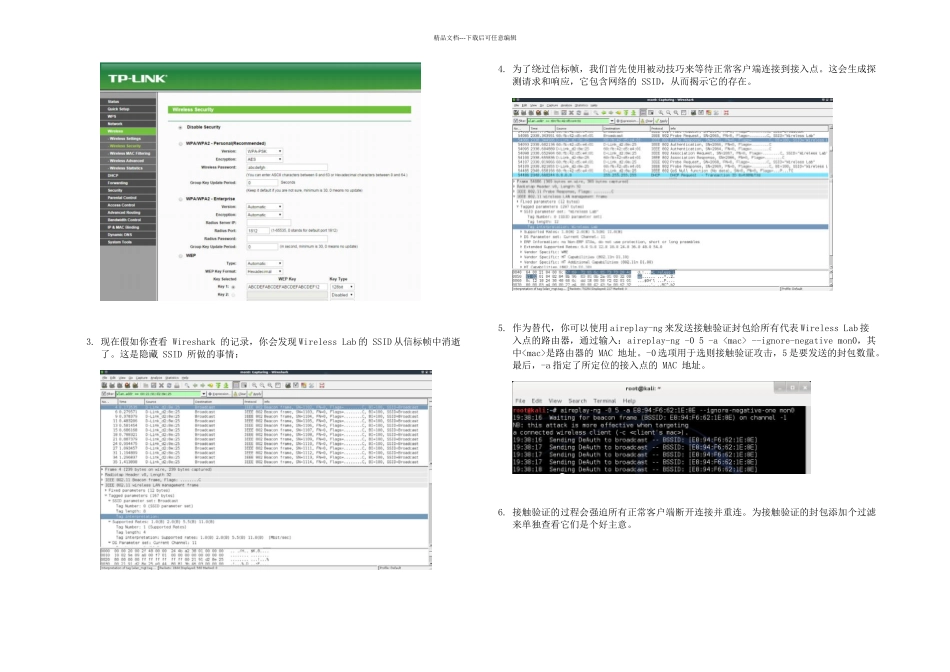

精品文档---下载后可任意编辑翻译 2024 年 10 月 21 日 21:08:42 标签:kali /安全 /渗透 第三章 绕过 WLAN 身份验证作者:Vivek Ramachandran, Cameron Buchanan译者:飞龙协议:CC BY-NC-SA 简介安全的错觉比不安全更加糟糕。– 佚名安全的错觉比不安全更加糟糕,因为你不可能为面对被黑的可能性做准备。WLAN 的身份验证模式可能很弱,可以被破解和绕过。这一章中,我们会查看一些 WLAN 中所使用的基本的身份验证模式,以及学习如何破解它们。3.1 隐藏的 SSID在默认的配置模式下,所有接入点都在信标帧中发送它们的 SSID。这让附近的客户端能够轻易发现它们。隐藏 SSID 是个配置项,其中接入点并不在信标帧中广播它的 SSID。因此,只有知道接入点 SSID 的客户端可以连接它。不幸的是,这个方法不能提供可靠的安全,但是网络管理员认为它很安全。隐藏 SSID 不应该被看作安全手段。我们现在来看看如何发现隐藏的 SSID。实践时间 – 发现隐藏的 SSID执行下列指南以开始:1. 使用 Wireshark,假如我们监控 Wireless Lab 网络中的信标帧信标帧,我们就能够以纯文本查看 SSID。你应该能看到信标真,像这样:2. 配置你的接入点来隐藏 Wireless Lab 网络的 SSID。这个配置项在不同接入点中可能不同。这里,我需要检查 Visibility Status 选项的 Invisible 选项,像这样:精品文档---下载后可任意编辑3. 现在假如你查看 Wireshark 的记录,你会发现 Wireless Lab 的 SSID 从信标帧中消逝了。这是隐藏 SSID 所做的事情:4. 为了绕过信标帧,我们首先使用被动技巧来等待正常客户端连接到接入点。这会生成探测请求和响应,它包含网络的 SSID,从而揭示它的存在。5. 作为替代,你可以使用 aireplay-ng 来发送接触验证封包给所有代表 Wireless Lab 接入点的路由器,通过输入:aireplay-ng -0 5 -a --ignore-negative mon0,其中是路由器的 MAC 地址。-0 选项用于选则接触验证攻击,5 是要发送的封包数量。最后,-a 指定了所定位的接入点的 MAC 地址。6. 接触验证的过程会强迫所有正常客户端断开连接并重连。为接触验证的封包添加个过滤来单独查看它们是个好主意。精品文档---下载后可任意编辑7. 来自接入点的探测响应最后会发现 SSID。这些封包会出现在 Wireshark 中。一旦正常客户端连接回来了,我们就可以通过探针的请求和响应帧来查看隐藏的...