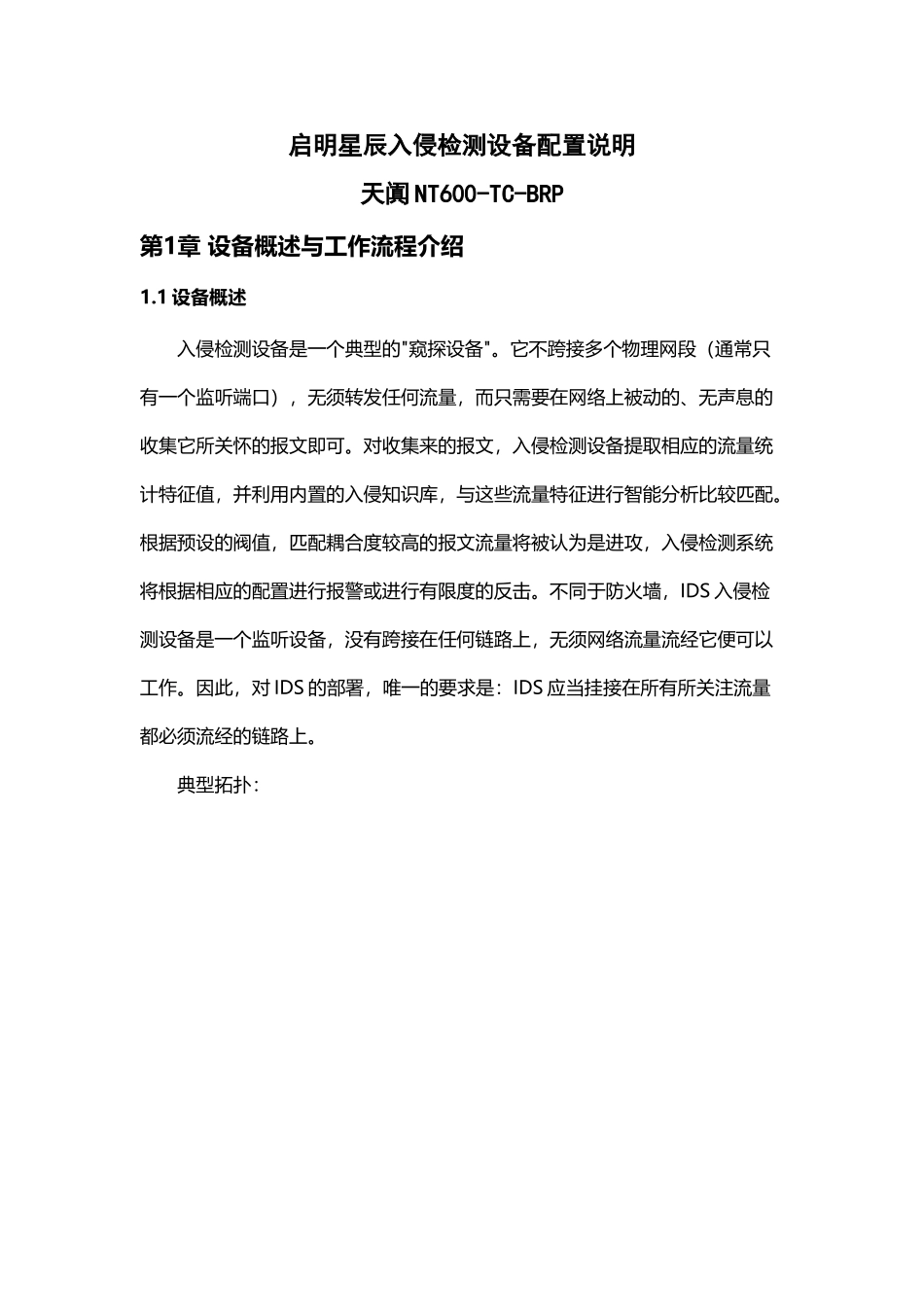

启明星辰入侵检测设备配置文档(14 页)Good is good, but better carries it.精益求精,善益求善。启明星辰入侵检测设备配置说明天阗 NT600-TC-BRP第1章 设备概述与工作流程介绍1.1 设备概述入侵检测设备是一个典型的"窥探设备"。它不跨接多个物理网段(通常只有一个监听端口),无须转发任何流量,而只需要在网络上被动的、无声息的收集它所关怀的报文即可。对收集来的报文,入侵检测设备提取相应的流量统计特征值,并利用内置的入侵知识库,与这些流量特征进行智能分析比较匹配。根据预设的阀值,匹配耦合度较高的报文流量将被认为是进攻,入侵检测系统将根据相应的配置进行报警或进行有限度的反击。不同于防火墙,IDS 入侵检测设备是一个监听设备,没有跨接在任何链路上,无须网络流量流经它便可以工作。因此,对 IDS 的部署,唯一的要求是:IDS 应当挂接在所有所关注流量都必须流经的链路上。典型拓扑:1.2 IDS 工作流程介绍入侵检测系统的工作流程大致分为以下几个步骤:1.信息收集 入侵检测的第一步是信息收集,内容包括网络流量的内容、用户连接活动的状态和行为。2.信号分析 对上述收集到的信息,一般通过三种技术手段进行分析:模式匹配,统计分析和完整性分析。其中前两种方法用于实时的入侵检测,而完整性分析则用于事后分析。具体的技术形式如下所述:1).模式匹配,模式匹配就是将收集到的信息与已知的网络入侵和系统误用模式数据库进行比较,从而发现违反安全策略的行为。2).统计分析,分析方法首先给信息对象(如用户、连接、文件、目录和设备等)创建一个统计描述,统计正常使用时的一些测量属性(如访问次数、操作失败次数和延时等)。测量属性的平均值将被用来与网络、系统的行为进行比较,任何观察值在正常偏差之外时,就认为有入侵发生。3).完整性分析,完整性分析主要关注某个文件或对象是否被更改,包括文件和目录的内容及属性,它在发现被更改的、被特络伊化的应用程序方面特别有效。完整性分析利用强有力的加密机制,称为消息摘要函数(例如 MD5),能识别及其微小的变化。第 2 章 启明星辰入侵检测设备的安装介绍2.1 产品外观 从左到右分别是:管理口,USB 口,1-5 业务口2.2 安装与配置步骤产品安装与部署步骤包括:控制中心安装和引擎安装部署。控制中心需要安装在一台 PC 上,即需要为 IDS 入侵检测设备配置一台专门的工作站。这里提到的引擎就是指入侵检测设备。2.2.1 控制中心的安装...