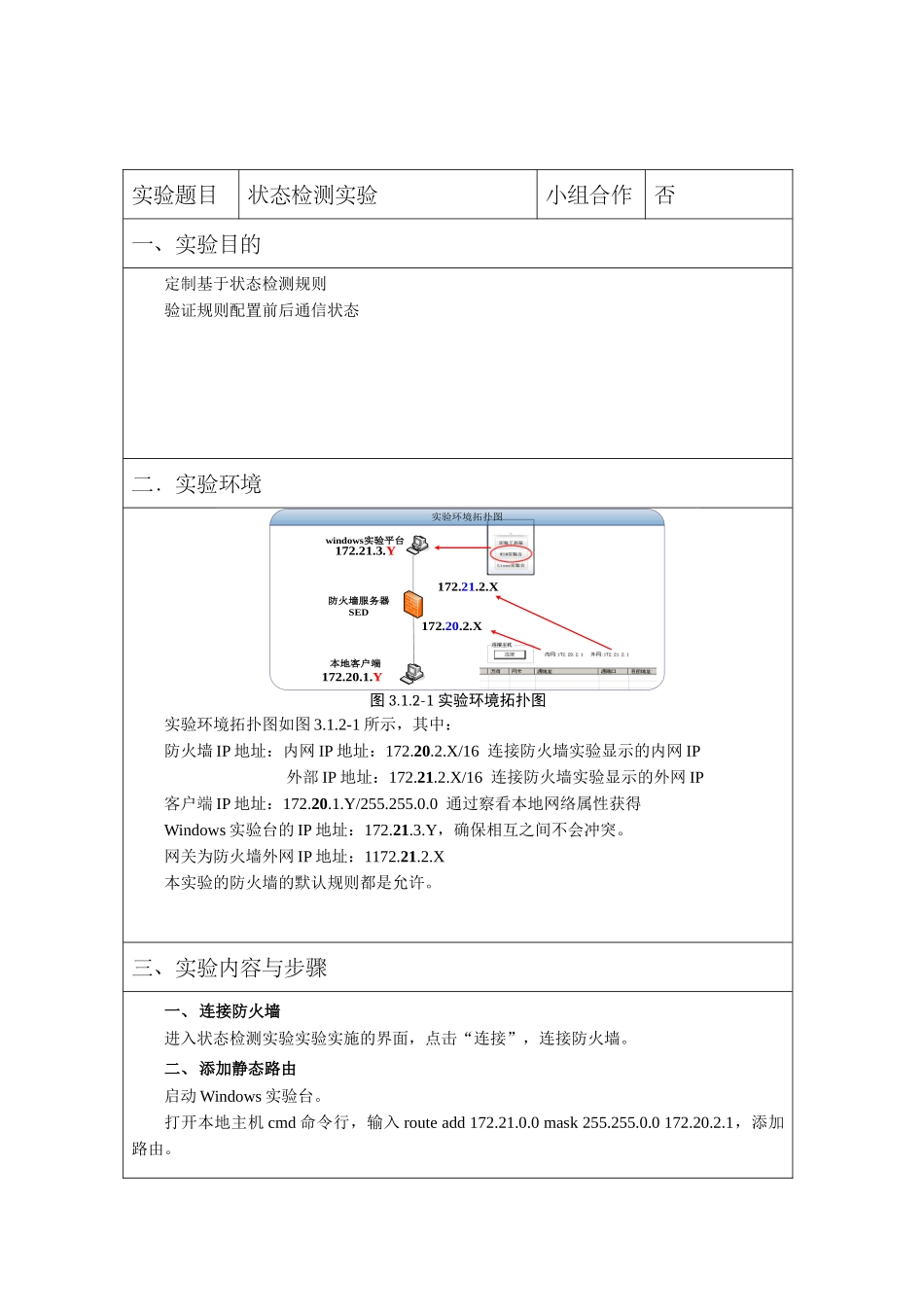

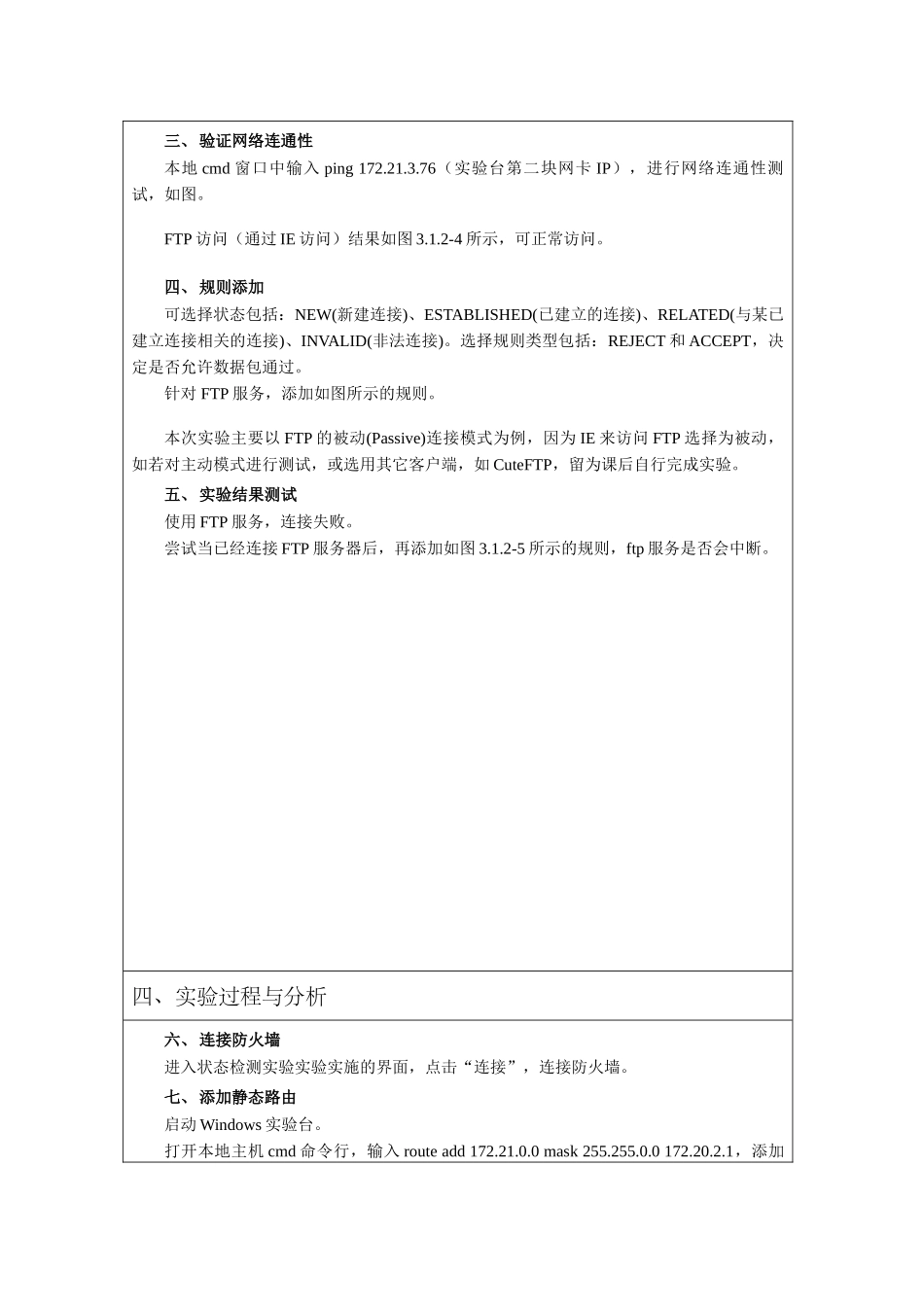

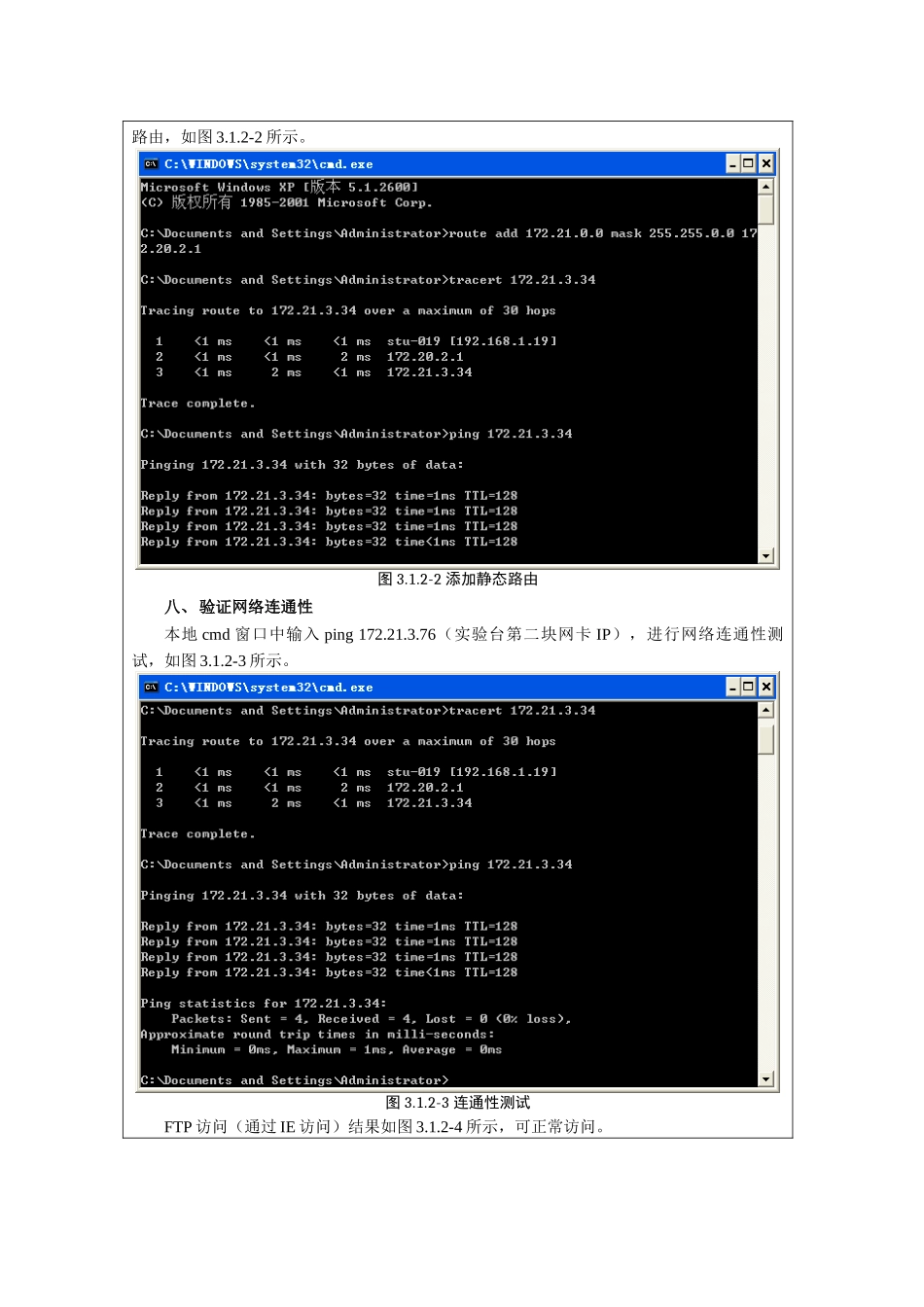

实验题目状态检测实验小组合作否一、实验目的定制基于状态检测规则验证规则配置前后通信状态二.实验环境防火墙服务器SEDwindows实验平台172.20.2.X172.20.1.Y172.21.2.X172.21.3.Y实验环境拓扑图本地客户端图3.1.2-1实验环境拓扑图实验环境拓扑图如图3.1.2-1所示,其中:防火墙IP地址:内网IP地址:172.20.2.X/16连接防火墙实验显示的内网IP外部IP地址:172.21.2.X/16连接防火墙实验显示的外网IP客户端IP地址:172.20.1.Y/255.255.0.0通过察看本地网络属性获得Windows实验台的IP地址:172.21.3.Y,确保相互之间不会冲突。网关为防火墙外网IP地址:1172.21.2.X本实验的防火墙的默认规则都是允许。三、实验内容与步骤一、连接防火墙进入状态检测实验实验实施的界面,点击“连接”,连接防火墙。二、添加静态路由启动Windows实验台。打开本地主机cmd命令行,输入routeadd172.21.0.0mask255.255.0.0172.20.2.1,添加路由。三、验证网络连通性本地cmd窗口中输入ping172.21.3.76(实验台第二块网卡IP),进行网络连通性测试,如图。FTP访问(通过IE访问)结果如图3.1.2-4所示,可正常访问。四、规则添加可选择状态包括:NEW(新建连接)、ESTABLISHED(已建立的连接)、RELATED(与某已建立连接相关的连接)、INVALID(非法连接)。选择规则类型包括:REJECT和ACCEPT,决定是否允许数据包通过。针对FTP服务,添加如图所示的规则。本次实验主要以FTP的被动(Passive)连接模式为例,因为IE来访问FTP选择为被动,如若对主动模式进行测试,或选用其它客户端,如CuteFTP,留为课后自行完成实验。五、实验结果测试使用FTP服务,连接失败。尝试当已经连接FTP服务器后,再添加如图3.1.2-5所示的规则,ftp服务是否会中断。四、实验过程与分析六、连接防火墙进入状态检测实验实验实施的界面,点击“连接”,连接防火墙。七、添加静态路由启动Windows实验台。打开本地主机cmd命令行,输入routeadd172.21.0.0mask255.255.0.0172.20.2.1,添加路由,如图3.1.2-2所示。图3.1.2-2添加静态路由八、验证网络连通性本地cmd窗口中输入ping172.21.3.76(实验台第二块网卡IP),进行网络连通性测试,如图3.1.2-3所示。图3.1.2-3连通性测试FTP访问(通过IE访问)结果如图3.1.2-4所示,可正常访问。图3.1.2-4九、规则添加可选择状态包括:NEW(新建连接)、ESTABLISHED(已建立的连接)、RELATED(与某已建立连接相关的连接)、INVALID(非法连接)。选择规则类型包括:REJECT和ACCEPT,决定是否允许数据包通过。针对FTP服务,添加如图3.1.2-5所示的规则。图3.1.2-5防火墙规则本次实验主要以FTP的被动(Passive)连接模式为例,因为IE来访问FTP选择为被动,如若对主动模式进行测试,或选用其它客户端,如CuteFTP,留为课后自行完成实验。十、实验结果测试使用FTP服务,连接失败。尝试当已经连接FTP服务器后,再添加如图3.1.2-5所示的规则,ftp服务是否会中断。五、实验总结状态检测技术是包过滤技术的延伸,被称为动态包过滤。传统的包过滤防火墙只是通过检测IP包包头的相关信息来决定数据通过还是拒绝。而状态检测技术采用的是一种基于连接的状态检测机制,将属于同一连接的所有包做为一个整体的数据流看待,构成连接状态表(StateTable),通过规则表与状态表的共同配合,对表中的各个连接状态因素加以识别。例如,对于一个外发的HTTP请求,当数据包到达防火墙时,防火墙会检测到这是一个发起连接的初始数据包(有SYN位),它就会把这个数据包中的信息与防火墙规则作比较,即采用包过滤技术。如果没有相应规则允许,防火墙就会拒绝这次连接;如果有对应规则允许访问外部WEB服务,就接受数据包外出并且在状态表中新建一条会话,通常这条会话会包括此连接的源地址、源端口、目标地址、目标端口、连接时间等信息。对于TCP连接,它还应该会包含序列号和标志位等信息。当后续数据包到达时,如果这个数据包不含SYN标志,也就是说这个数据包不是发起一个新的连接时,状态检测引擎就会直接把它的信息与状态表中的会话条目进行比较,如果信息匹配,就直接允许数据包通过,这样不再去接受规则的检查,提高了效率,如果信息不匹配,数据包就会被...