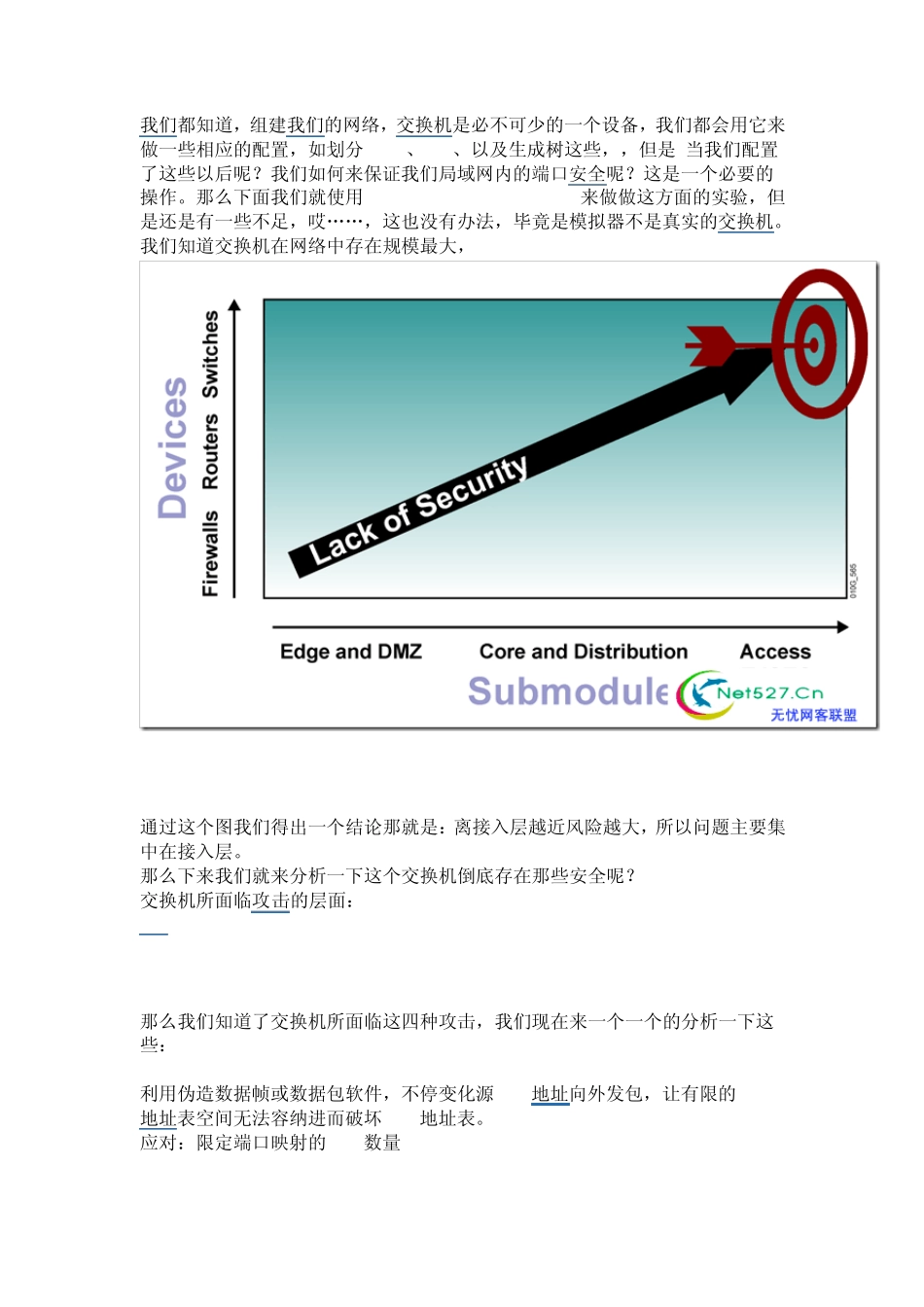

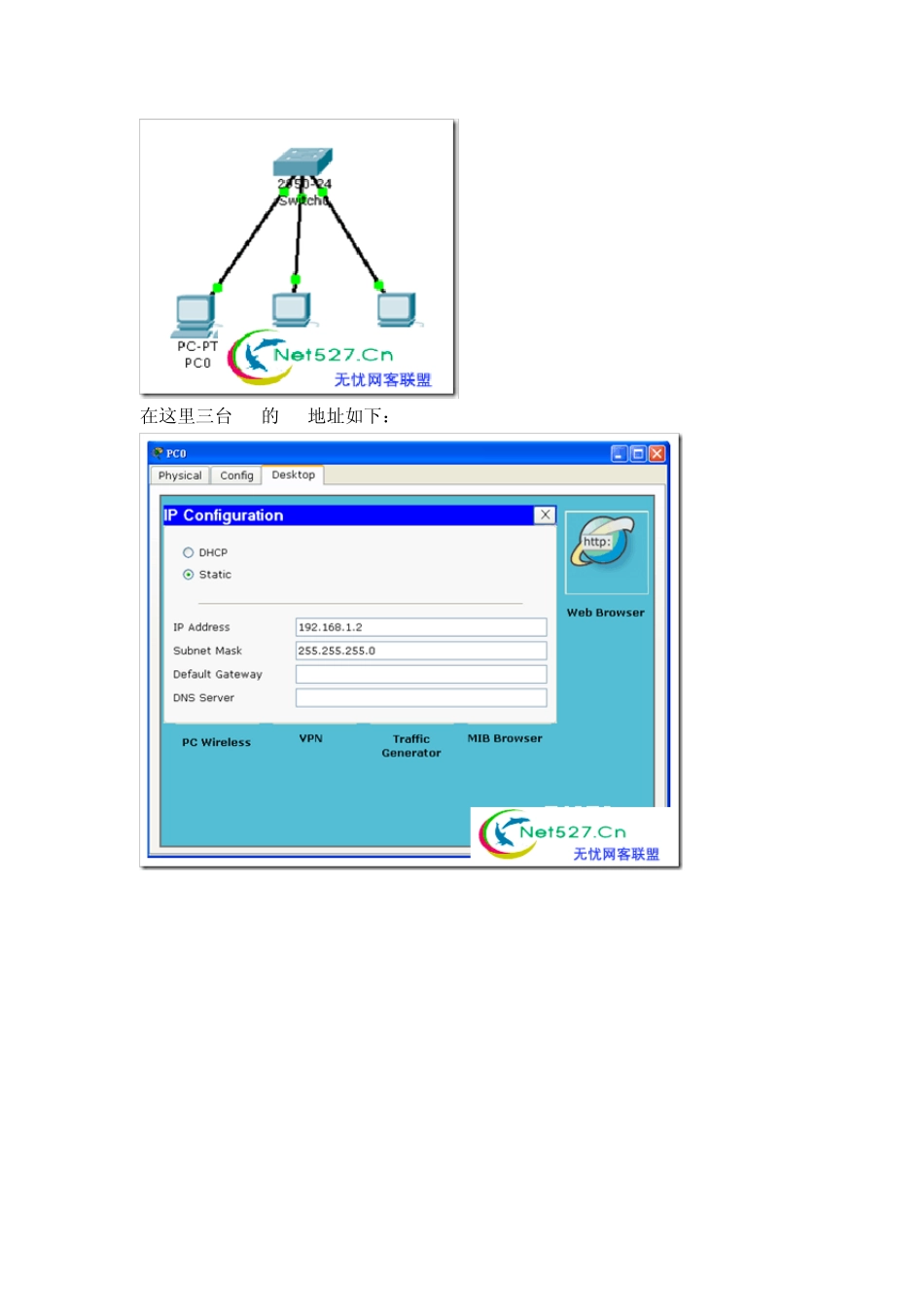

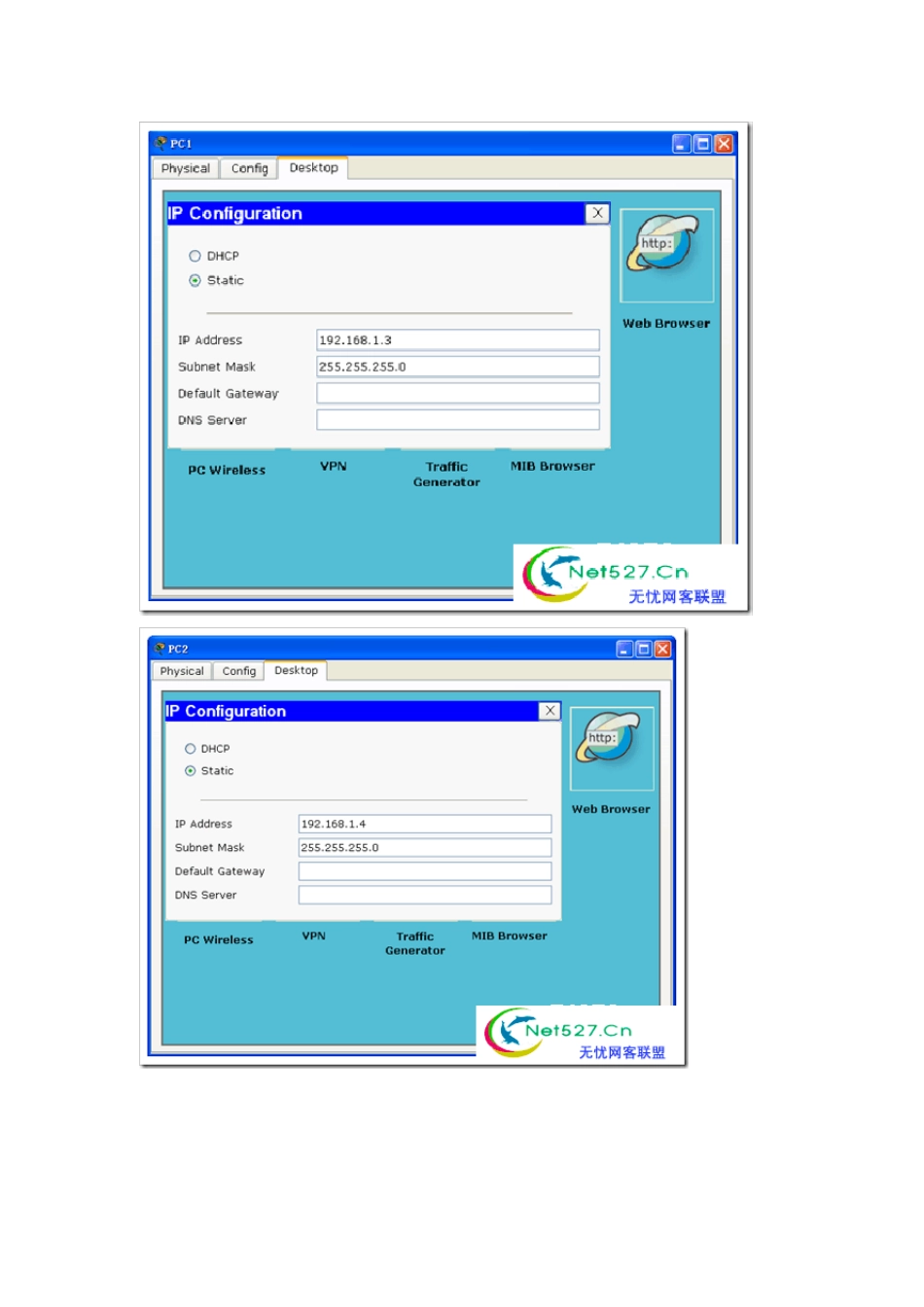

我们都知道,组建我们的网络,交换机是必不可少的一个设备,我们都会用它来做一些相应的配置,如划分VLAN、VTP、以及生成树这些,,但是 当我们配置了这些以后呢?我们如何来保证我们局域网内的端口安全呢?这是一个必要的操作。那么下面我们就使用Cisco Packet Tracer 5.2来做做这方面的实验,但是还是有一些不足,哎……,这也没有办法,毕竟是模拟器不是真实的交换机。 我们知道交换机在网络中存在规模最大, 通过这个图我们得出一个结论那就是:离接入层越近风险越大,所以问题主要集中在接入层。 那么下来我们就来分析一下这个交换机倒底存在那些安全呢? 交换机所面临攻击的层面: MAC layer attacks VLAN attacks Spoofing attacks Attacks on switch devices 那么我们知道了交换机所面临这四种攻击,我们现在来一个一个的分析一下这些: Mac Flooding Attack: 利用伪造数据帧或数据包软件,不停变化源 MAC地址向外发包,让有限的MAC地址表空间无法容纳进而破坏 MAC地址表。 应对:限定端口映射的MAC数量 在这里三台 PC的 IP地址如下: 以下我们在交换机上面配置MAC地址绑定。 Switch(config)#interface fastEthernet 0/1 Switch(config-if)#switchport mode access (当端口连接是主机时,接入链路) Switch(config-if)#switchport port-security (启动端口安全) Switch(config-if)#switchport port-security mac-address 00E0.A342.20E6 (绑定一个 MAC地址,默认只能绑定一个 MAC地址) Switch(config-if)#switchport port-security violation ? protect Security violation protect mode (不转发数据) restrict Security violation restrict mode (不转发数据,上报网管平台) shutdown Security violation shutdown mode (关闭接口,并上报网管平台) Switch(config-if)#switchport port-security violation shutdown 那现我们来测试一下看看能否正常使用。 从这里我们可以看见,PC0能够正常使用。那我们再新添加一台 PC并将这台 PC接到 FA0/1端口上面看看会是什么效果。 从这个图我们可以看见,PC3接在 FA0/1接口上面,当 PC3没有向其它网段发送数据包的时候一切正常,那么下面我们来发送一个数据包看看呢?会有什么样的反应? 我们可以看出来,当交换机的FA0/1接口接PC0的时候,能够正常使用,但是当我的PC3接入到交换机的FA0/1上,当我发...