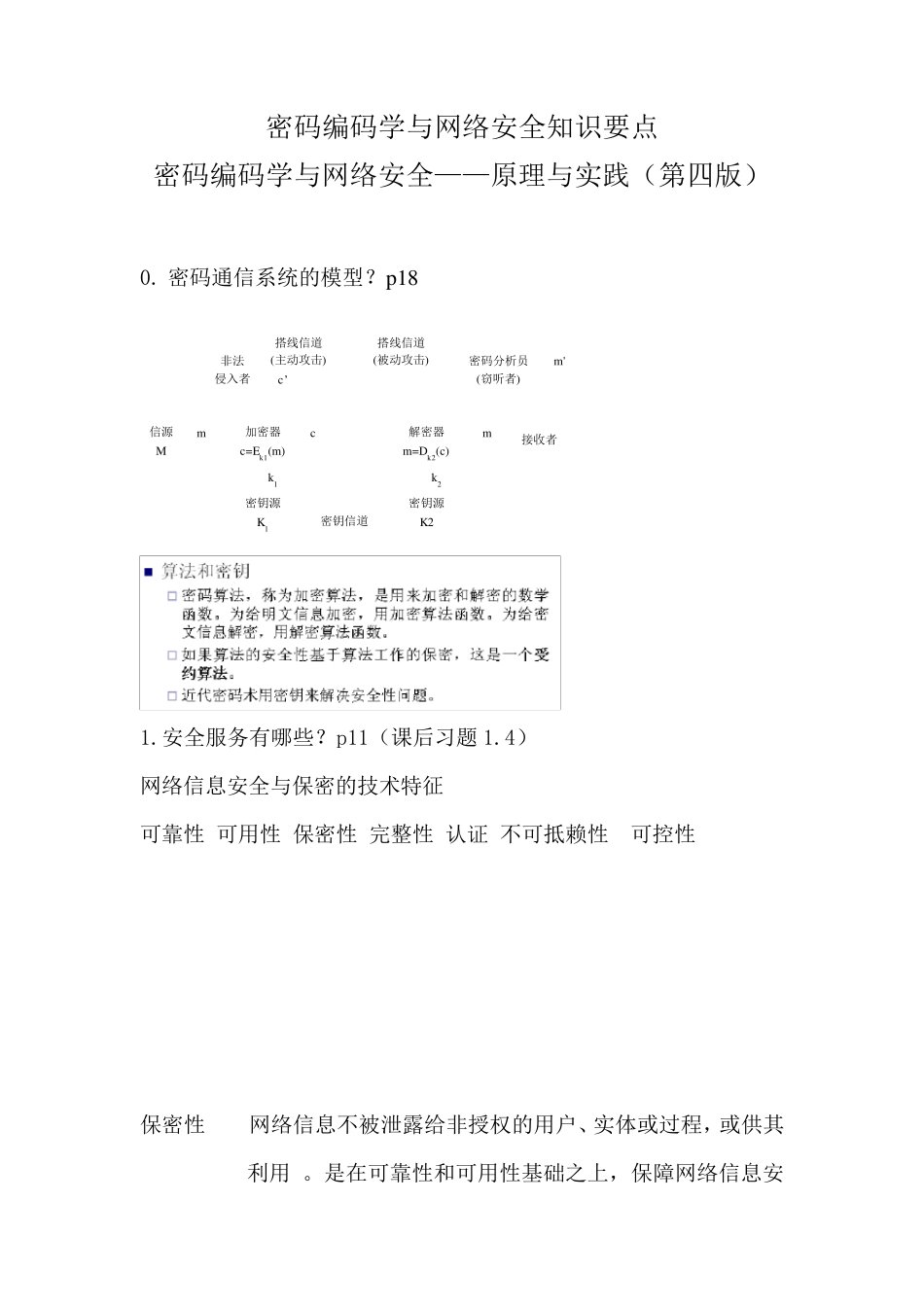

密码编码学与网络安全知识要点 密码编码学与网络安全——原理与实践(第四版) 0. 密码通信系统的模型?p18 1.安全服务有哪些?p11(课后习题 1.4) 网络信息安全与保密的技术特征 可靠性 可用性 保密性 完整性 认证 不可抵赖性 可控性 保密性 网络信息不被泄露给非授权的用户、实体或过程,或供其利用 。是在可靠性和可用性基础之上,保障网络信息安 非法 侵入者 信源 M 加密器 c=Ek1(m) 解密器 m=Dk2(c) 接收者 密码分析员 (窃听者) 密钥源 K1 密钥源 K2 搭线信道 (主动攻击) 搭线信道 (被动攻击) 密钥信道 m c m k1 k2 c’ m' 全的重要手段。 常用的保密技术 防侦收 防辐射 信息加密 物理保密 认证 确证实体就是其所宣称的自己。 实体身份认证 数据来源认证 可控性 对信息的传播及内容具有控制能力的特性 2.密码学研究的主要问题?p1 密码学研究确保信息的秘密性和真实性技术 密码学(密码技术 ) 分类 密码编码学:对信息进行编码实现信息隐蔽 密码分析学:研究分析破译密码 3.密码学发展史上的标志性成果? 4.何谓 Kerckhoff 假设? 5.无条件的安全性? 如果无论破译员有多少密文,仍无足够信息能恢复明文,这样的算法是无条件安全的。事实上只有一次一用的密码本是不可攻破的。其它所有密码系统在惟密文攻击下都是可以攻破的。 6.攻击密码体制的一般方法?p21(ppt 第二章) 7.传统密码学使用的技术?(第二章 ppt) 对称密码加密 代换技术 p22 (ppt 和书上的具体题) 置换技术 p33 转轮机 p34 隐写术 p36 8.密码体制的构成要素? 9.密码体制的分类? 10.计算上安全的准则? 11.分组密码的工作模式?p43、p129 答案:p129 表6.1—后面还有很多详解图形结合 12.Feistle 密码的理论基础?p46(ppt 第三章) 基于1945 年Shannon 理论引进的混淆和扩散p46,使用乘积密码的概念来逼近简单代换密码,交替的使用代换和置换。它的本质:p46 13.雪崩效应?p56 14.DES 的强度?p57(算法在p51) 使用64 比特的分组和56 比特的密钥 (56 位的 密钥共有2 的56 次方种可能,这个数字大约是7.2×10的16 次方) 关于p125 • 给定明文P 和两个加秘密钥 k1 和k2,采用 DES 对 P • 进行加密 E,有密文C=EK2(EK1(P)) 对 C 进行解密 D,有 明文 P=DK1(DK2(C)) 15.分组密码的设计原理?p60 可以分为 实现...