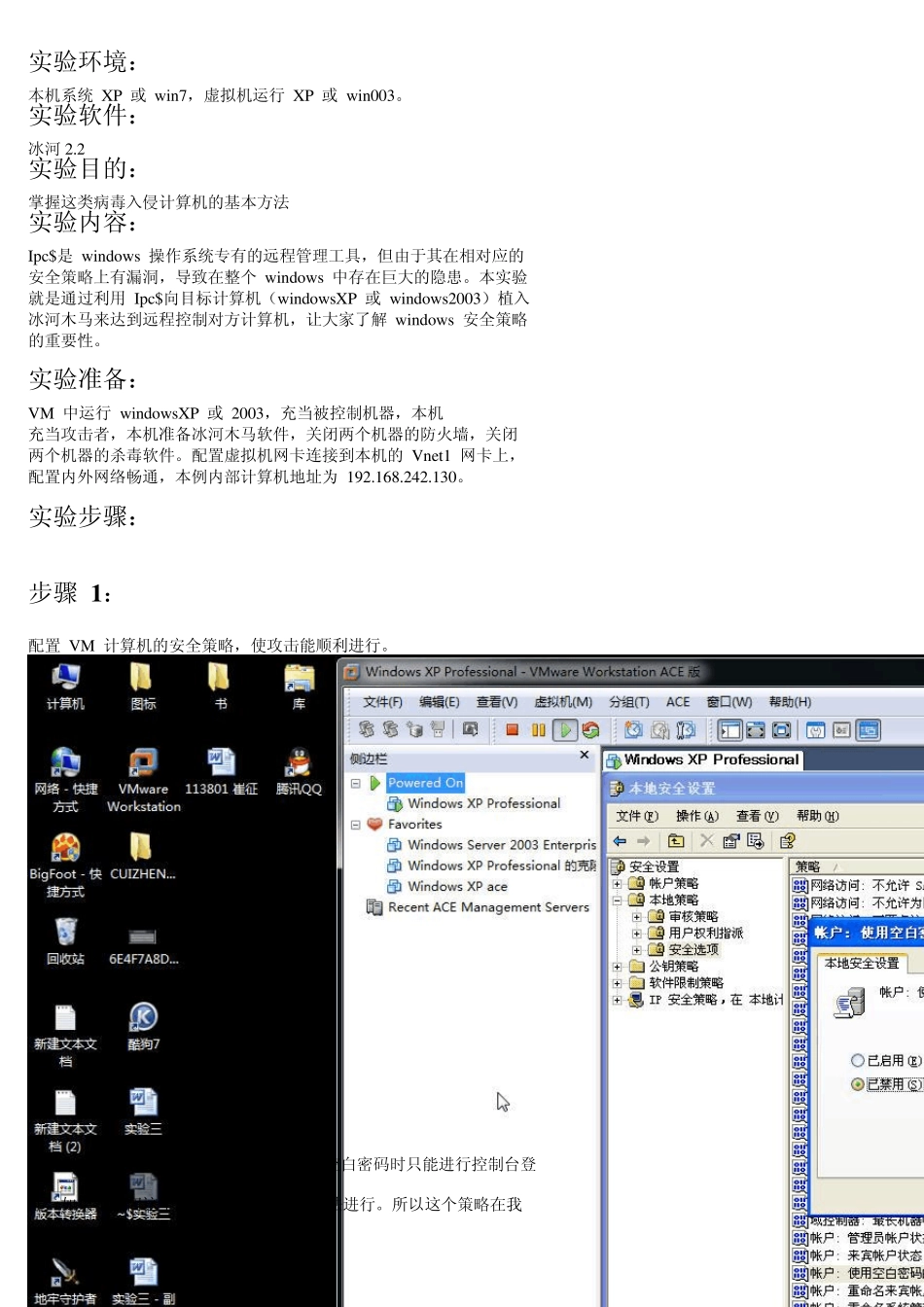

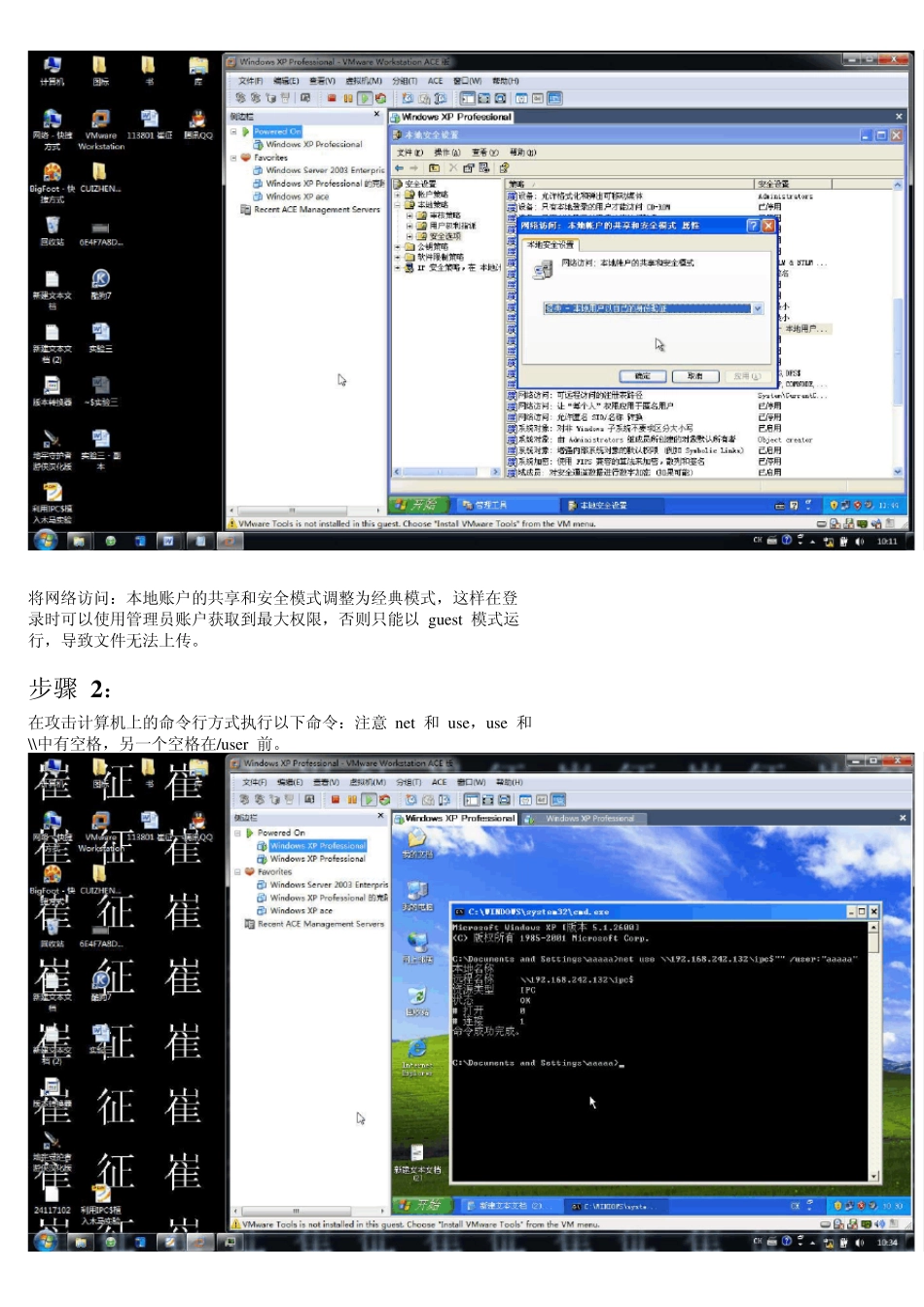

利用IPC$植入木马实验 班级:113801 姓名:崔 征 学号:080223 实验环境: 本机系统 XP 或 w in7,虚拟机运行 XP 或 w in003。 实验软件: 冰河 2.2 实验目的: 掌握这类病毒入侵计算机的基本方法 实验内容: Ipc$是 w indow s 操作系统专有的远程管理工具,但由于其在相对应的 安全策略上有漏洞,导致在整个 w indow s 中存在巨大的隐患。本实验 就是通过利用 Ipc$向目标计算机(w indow sXP 或 w indow s2003)植入 冰河木马来达到远程控制对方计算机,让大家了解 w indow s 安全策略 的重要性。 实验准备: VM 中运行 w indow sXP 或 2003,充当被控制机器,本机 充当攻击者,本机准备冰河木马软件,关闭两个机器的防火墙,关闭 两个机器的杀毒软件。配置虚拟机网卡连接到本机的 Vnet1 网卡上, 配置内外网络畅通,本例内部计算机地址为 192.168.242.130。 实验步骤: 步骤 1 : 配置 VM 计算机的安全策略,使攻击能顺利进行。 这个账户策略中指定 administrator 在空白密码时只能进行控制台登 陆,如果不关闭这个选项,则 Ipc$攻击无法进行。所以这个策略在我 们的计算机上一定要打开! 将网络访问:本地账户的共享和安全模式调整为经典模式,这样在登 录时可以使用管理员账户获取到最大权限,否则只能以 gu est 模式运 行,导致文件无法上传。 步骤 2 : 在攻击计算机上的命令行方式执行以下命令:注意 net 和 u se,u se 和 \\中有空格,另一个空格在/u ser 前。 如果策略只允许控制台登录,攻击将得到上述信息,则攻击失败。 如果策略调整过后,则得到以下信息,表示连接建立成功。 此时,我们将可以直接向默认开放的共享目录上传木马。 如果你想知道机器都开有什么样的默认共享,请使用下述命令查看。 注意:带$的都是系统默认的共享,即使你没有共享! 步骤 3 :向 admin$下上传冰河木马主程序 g_server.exe 注意:本例中冰河木马被放置在攻击机的 c:\w indow s 目录下。 上传完毕后可以使用命令查看。 步骤 4 : 查看被攻击计算机的系统时间。 步骤 5 : 创建计划任务,让被攻击计算机自动运行该木马。 执行完毕后可以在被攻击机的计划任务中看到这个任务。 接下来等待木马运行。 注意任务管理器中选中的即为刚刚运行起来的木马。 步骤 6 : 使用木马客户端连接被攻击计算机。 可以看到已经连接成功,至此,通过 IPC$的攻击成功。 实验结论:这次试验在经历过数次的失败后终于在老师的指导下成功了,通过这次冰河木马的入侵实验,我知道了 windows xp 的安全漏洞,以及如何保护计算机的组策略以免受木马以及病毒的入侵,