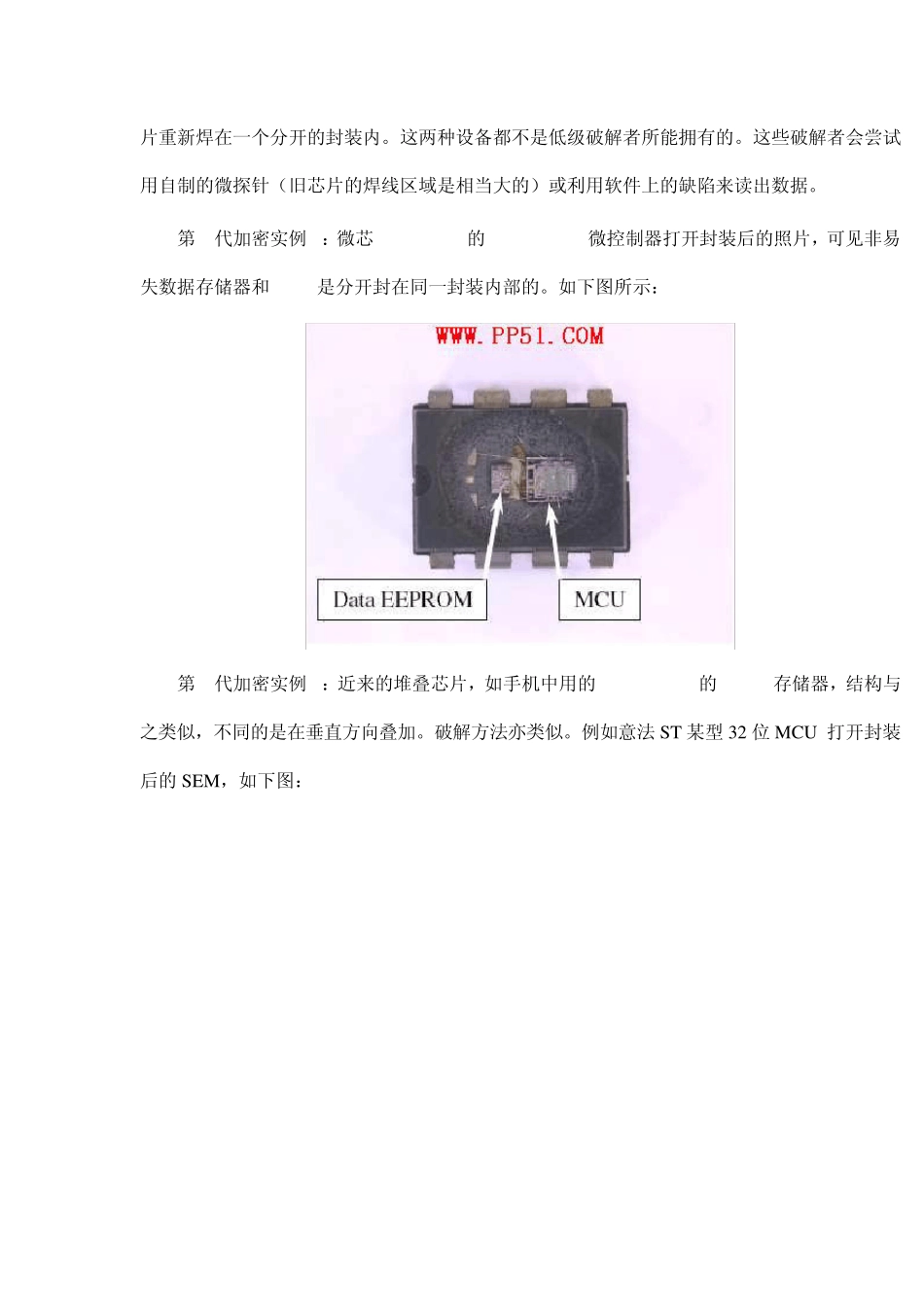

芯片解密背景知识 一.硅芯片安全措施的演变 无加密的时代。在早期,除法律和经济外,几乎没有保护措施来防止复制这些设备。例如:R低成本的掩模技术制造的,可用 EPROM 轻易复制,但后者通常要贵 3-10 倍或更多。或定制掩模就需要很长的时间和很大的投资。 工业控制器的硬件安全措施与嵌入式系统同时开始发展。40年前的可编程工业控制器是由分离如 CPU,ROM,RAM,I/O 缓冲器,串口和其他通信与控制接口组成的。 通用的嵌入式控制器。PCB 上的每个部件很容易辨别且极易被复制。如下图: 第 1代加密:是在游戏机中广泛使用的简易 ASIC,这些 ASIC主要用于 I/O部分来取代数十个逻辑器件,在降低成本的同时防止竞争者的复制,使之不得不应用更大且更贵的解决方案。实际上ASIC不会更安全,用示波器来简单分析信号或穷举所有可能的引脚组合就可以在数小时内得知它的具体功能。 游戏机中的专用集成电路(ASIC),实例如下图: 第 2代加密:从 70年代后期开始,微控制器提供一种非常好的取代基于 CPU控制板方法。它有内部存储器和通用 I/O 接口,还有一些保护措施以防止未经授权访问内部存储器的内容。 不幸的是,早期的单片机没有提供非易失存储能力,重要数据不得不存在单片机外部存储器中,很容易被读出数据。最近销售的一些廉价 USB 狗也用此法来进行软件保护,如图所示: 第 3代加密:安全工艺措施是把 EEPROM数据存储芯片和单片机 MCU装在同一封装内部。破解这些芯片是不容易的。一种专业的方法是打开样品的封装,用微探针来获得数据。或将芯片重新焊在一个分开的封装内。这两种设备都不是低级破解者所能拥有的。这些破解者会尝试用自制的微探针(旧芯片的焊线区域是相当大的)或利用软件上的缺陷来读出数据。 第 3代加密实例 1:微芯 Microchip的PIC12CE518微控制器打开封装后的照片,可见非易失数据存储器和 MCU 是分开封在同一封装内部的。如下图所示: 第 3代加密实例 2:近来的堆叠芯片,如手机中用的Flash+SRAM的combo存储器,结构与之类似,不同的是在垂直方向叠加。破解方法亦类似。例如意法 ST 某型 32 位 MCU 打开封装后的SEM,如下图: 第4代加密,特殊的加密:个别一些公司设计的 MCU(单片机) 始终没有任何特殊的硬件安全保护。它们仅仅是基于不公开编程算法来保护。这可能有伪装回读功能,或用校验功能来代替。一般这些 MCU 不会提供非常好的保护能力。实际上,在一些智能卡中,适...