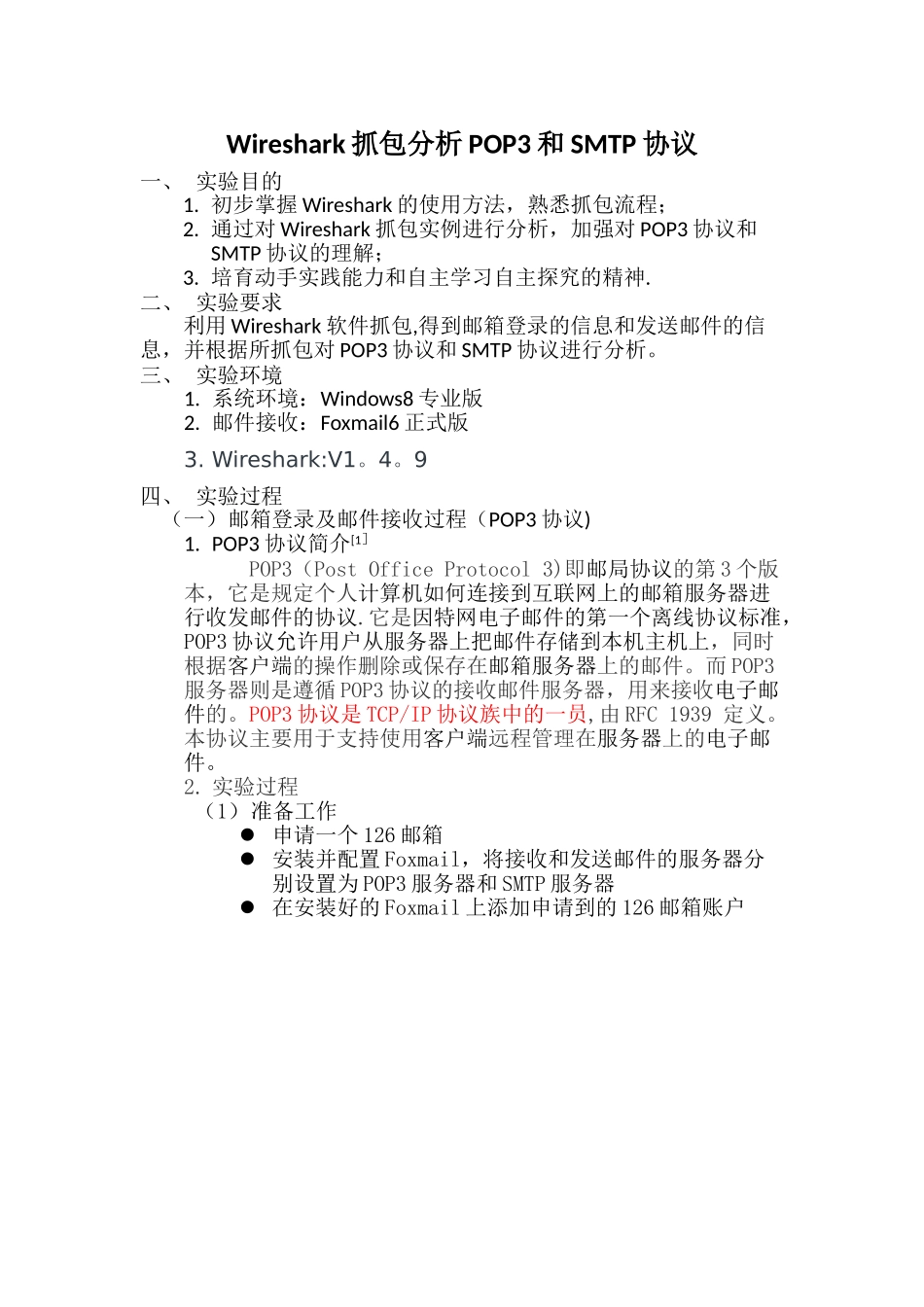

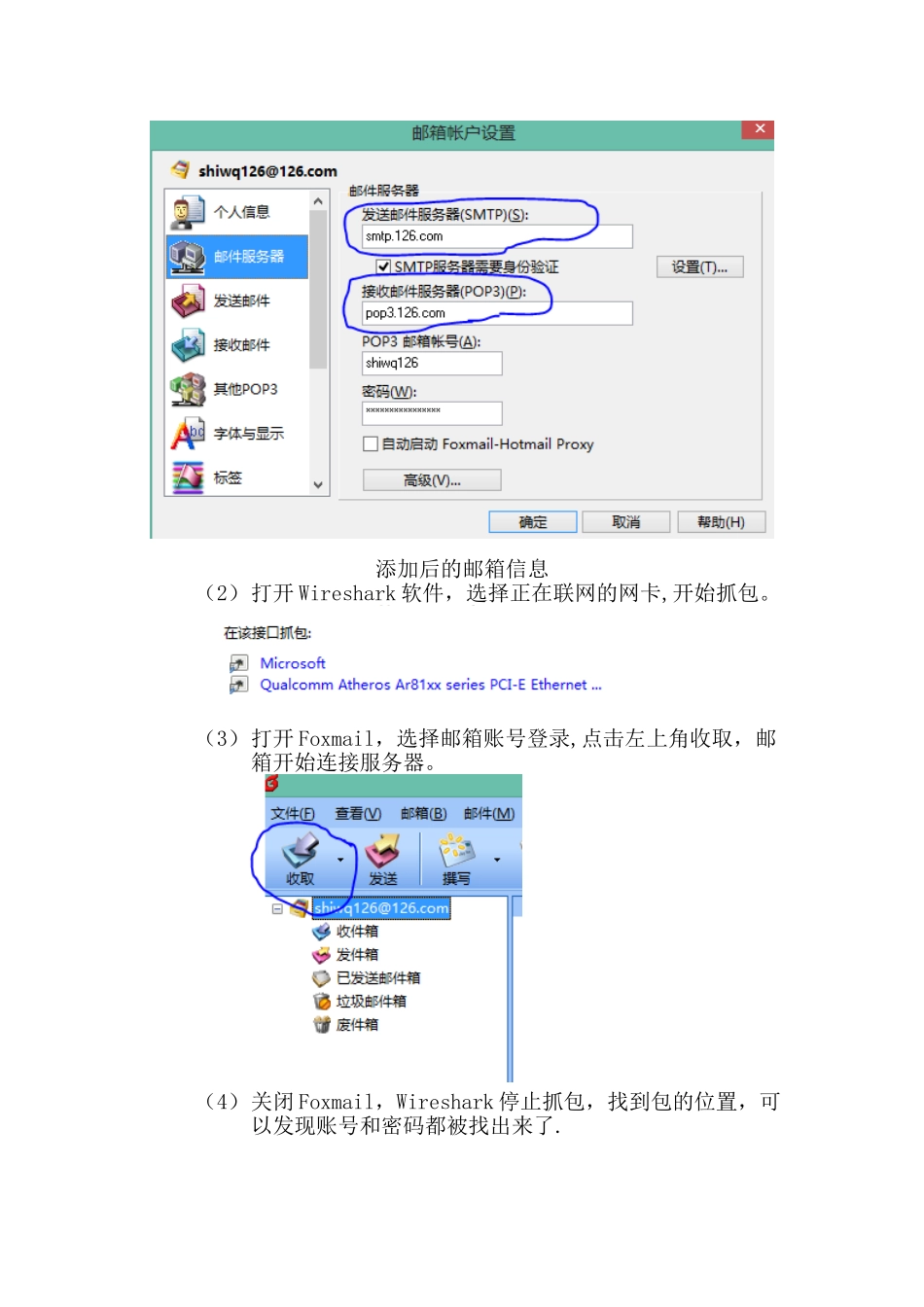

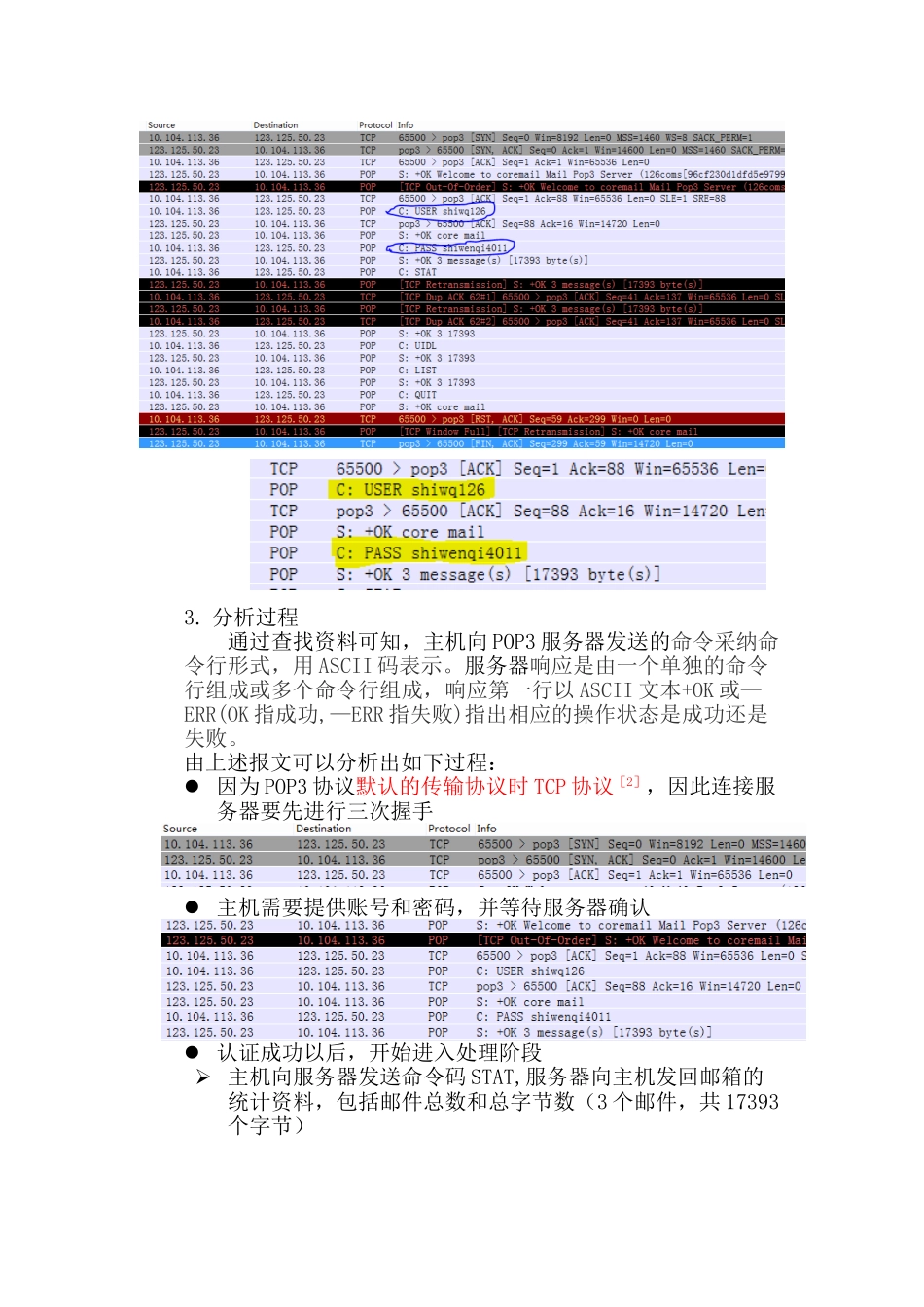

Wireshark 抓包分析 POP3 和 SMTP 协议一、 实验目的1. 初步掌握 Wireshark 的使用方法,熟悉抓包流程;2. 通过对 Wireshark 抓包实例进行分析,加强对 POP3 协议和SMTP 协议的理解;3. 培育动手实践能力和自主学习自主探究的精神.二、 实验要求利用 Wireshark 软件抓包,得到邮箱登录的信息和发送邮件的信息,并根据所抓包对 POP3 协议和 SMTP 协议进行分析。三、 实验环境1. 系统环境:Windows8 专业版2. 邮件接收:Foxmail6 正式版3. Wireshark:V1。4。9四、 实验过程(一)邮箱登录及邮件接收过程(POP3 协议)1. POP3 协议简介[1]POP3(Post Office Protocol 3)即邮局协议的第 3 个版本,它是规定个人计算机如何连接到互联网上的邮箱服务器进行收发邮件的协议.它是因特网电子邮件的第一个离线协议标准,POP3 协议允许用户从服务器上把邮件存储到本机主机上,同时根据客户端的操作删除或保存在邮箱服务器上的邮件。而 POP3服务器则是遵循 POP3 协议的接收邮件服务器,用来接收电子邮件的。POP3 协议是 TCP/IP 协议族中的一员,由 RFC 1939 定义。本协议主要用于支持使用客户端远程管理在服务器上的电子邮件。2. 实验过程(1)准备工作 申请一个 126 邮箱 安装并配置 Foxmail,将接收和发送邮件的服务器分别设置为 POP3 服务器和 SMTP 服务器 在安装好的 Foxmail 上添加申请到的 126 邮箱账户添加后的邮箱信息(2)打开 Wireshark 软件,选择正在联网的网卡,开始抓包。(3)打开 Foxmail,选择邮箱账号登录,点击左上角收取,邮箱开始连接服务器。(4)关闭 Foxmail,Wireshark 停止抓包,找到包的位置,可以发现账号和密码都被找出来了.3. 分析过程通过查找资料可知,主机向 POP3 服务器发送的命令采纳命令行形式,用 ASCII 码表示。服务器响应是由一个单独的命令行组成或多个命令行组成,响应第一行以 ASCII 文本+OK 或—ERR(OK 指成功,—ERR 指失败)指出相应的操作状态是成功还是失败。由上述报文可以分析出如下过程: 因为 POP3 协议默认的传输协议时 TCP 协议[2],因此连接服务器要先进行三次握手 主机需要提供账号和密码,并等待服务器确认 认证成功以后,开始进入处理阶段 主机向服务器发送命令码 STAT,服务器向主机发回邮箱的统计资料,包括邮件总数和总字节数(3 个邮件,共 17393个字节) 主机向服务器发送命令码 UIDL,...