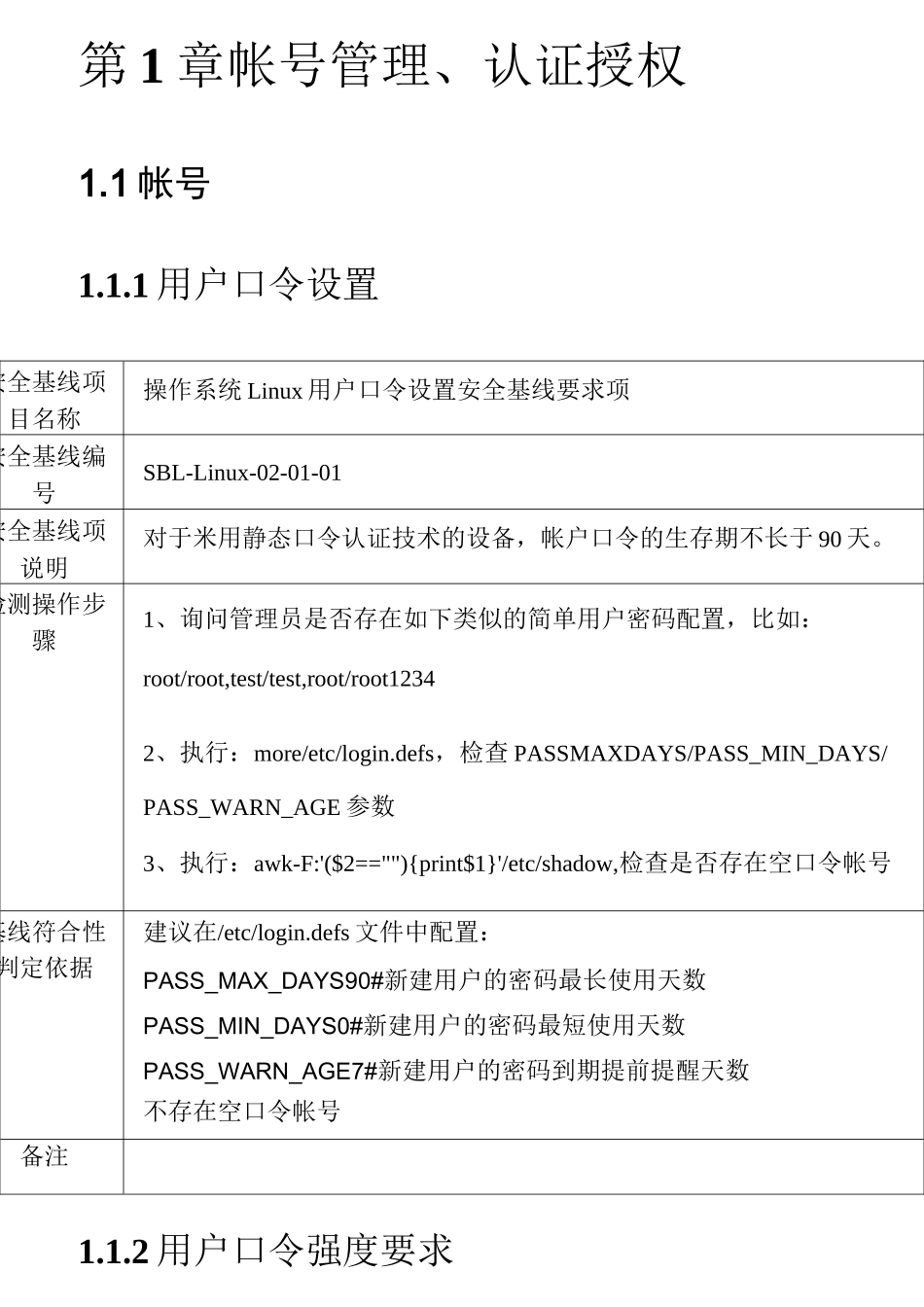

系统安全配置基线第 1 章帐号管理、认证授权1.1 帐号1.1.1 用户口令设置安全基线项目名称操作系统 Linux 用户口令设置安全基线要求项安全基线编号SBL-Linux-02-01-01安全基线项说明对于米用静态口令认证技术的设备,帐户口令的生存期不长于 90 天。检测操作步骤1、询问管理员是否存在如下类似的简单用户密码配置,比如:root/root,test/test,root/root12342、执行:more/etc/login.defs,检查 PASSMAXDAYS/PASS_MIN_DAYS/PASS_WARN_AGE 参数3、执行:awk-F:'($2==""){print$1}'/etc/shadow,检查是否存在空口令帐号基线符合性判定依据建议在/etc/login.defs 文件中配置:PASS_MAX_DAYS90#新建用户的密码最长使用天数PASS_MIN_DAYS0#新建用户的密码最短使用天数PASS_WARN_AGE7#新建用户的密码到期提前提醒天数不存在空口令帐号备注1.1.2 用户口令强度要求安全基线项目名称操作系统 Linux 用户口令强度安全基线要求项安全基线编号SBL-Linux-02-01-02安全基线项说明对于米用静态口令认证技术的设备,口令长度至少 8 位,并包括数字、小写字母、大写字母和特殊符号 4 类中至少 2 类。检测操作步骤/etc/pam.d/system-auth 文件中是否对 pam_cracklib.so 的参数进行了正确设置。基线符合性判定依据建议在/etc/pam.d/system-auth 文件中配置:passwordrequisitepam_cracklib.sodifok=3minlen=8ucredit=-llcredit=-1dcredit=1至少 8 位,包含一位大写字母,一位小写字母和一位数字备注1.1.3 用户锁定策略安全基线项目名称操作系统 Linux 用户口令锁定策略安全基线要求项安全基线编号SBL-Linux-02-01-03安全基线项说明对于米用静态口令认证技术的设备,应配置当用户连续认证失败次数超过10 次,锁定该用户使用的帐号。检测操作步骤/etc/pam.d/system-auth 文件中是否对 pam_tally.so 的参数进行了正确设置。基线符合性判定依据设置连续输错 10 次密码,帐号锁定 5 分钟,使用命令“vi/etc/pam.d/system-auth”修改配置文件,添加authrequiredpam_tally.soonerr=faildeny=10uniock_time=300 注:解锁用户faillog-u<用户名〉-r备注1.1.4root 用户远程登录限制安全基线项目名称操作系统 Linux 远程登录安全基线要求项安全基线编号SBL-Linux-02-01-04安全基线项说明帐号与口令-root 用户远程登录限制检测操作步骤执行:more/etc/securetty,检查 Console 参数基线符合性判定依据建议在/etc/securetty 文件中配置:...