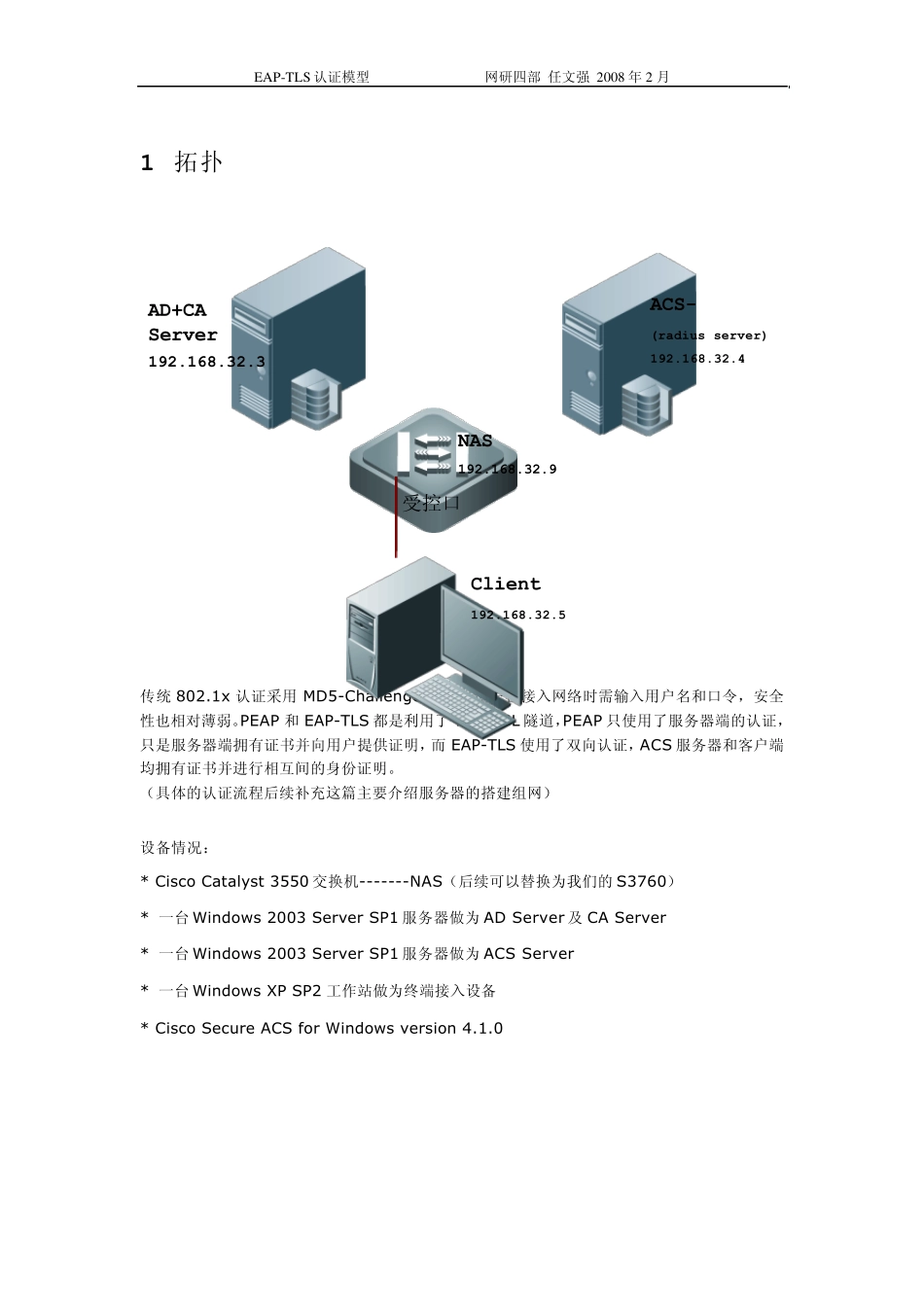

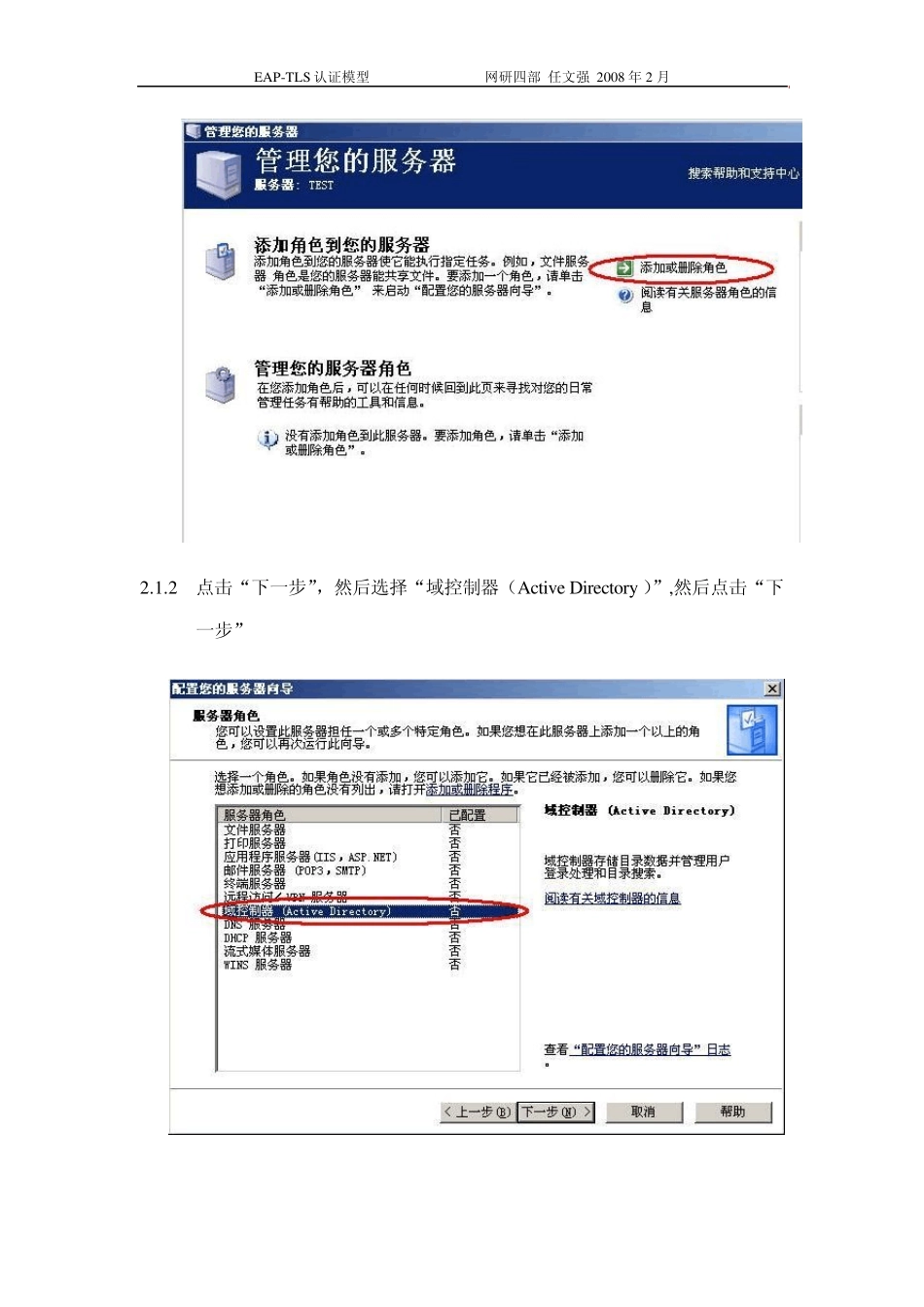

EAP-TLS 认证模型 网研四部 任文强 2008 年2 月 1 拓扑 传统802.1x 认证采用MD5-Challenge 认证,用户在接入网络时需输入用户名和口令,安全性也相对薄弱。PEAP 和EAP-TLS 都是利用了 TLS/SSL 隧道,PEAP 只使用了服务器端的认证,只是服务器端拥有证书并向用户提供证明,而 EAP-TLS 使用了双向认证,ACS 服务器和客户端均拥有证书并进行相互间的身份证明。 (具体的认证流程后续补充这篇主要介绍服务器的搭建组网) 设备情况: * Cisco Catalyst 3550 交换机-------NAS(后续可以替换为我们的 S3760) * 一台 Windows 2003 Server SP1 服务器做为 AD Server 及 CA Server * 一台 Windows 2003 Server SP1 服务器做为 ACS Server * 一台 Windows XP SP2 工作站做为终端接入设备 * Cisco Secure ACS for Windows version 4.1.0 AD+CA Server 192.168.32.3 ACS- (radius server) 192.168.32.4 Client 192.168.32.5 NAS 192.168.32.9 受控口 EAP-TLS 认证模型 网研四部 任文强 2008 年2 月 1.1 AD+CA Server 的安装 1.1.1 配置域控制器和DNS服务器。 2 AD+CA Server 的安装 2.1 配置域控制器和DNS 服务器。 2.1.1 选择“开始”—> “管理您的服务器” 点击“添加或删除角色” EAP-TLS 认证模型 网研四部 任文强 2008 年2 月 2.1.2 点击“下一步”,然后选择“域控制器(Activ e Directory )”,然后点击“下一步” EAP-TLS 认证模型 网研四部 任文强 2008 年2 月 2.1.3 点击“下一步”然后会出现“Activ e Directory 安装向导”点击“下一步”,再点击“下一步”,然后选择“新域的域控制器” EAP-TLS 认证模型 网研四部 任文强 2008 年2 月 2.1.4 点击“下一步”,然后选择“在新林中的域” 2.1.5 点击“下一步”,然后填写 DNS 全名。本例填写的是“Ruijie-renw q.cn” 注:如果是在一个全新的系统上配置,在上述对话框出现之前可能会弹出下图所示的对话框,EAP-TLS 认证模型 网研四部 任文强 2008 年2 月 按照下图所示配置即可。 EAP-TLS 认证模型 网研四部 任文强 2008 年2 月 2.1.6 单击“下一步”,本例使用默认名称,然后再点击“下一步”,选择 数据库和日志保存地点,本例使用默认设置,然后点击“下一步”,然后选择 “SYSVOL”文件夹位置,本例使用默认设置。点击“下一步...