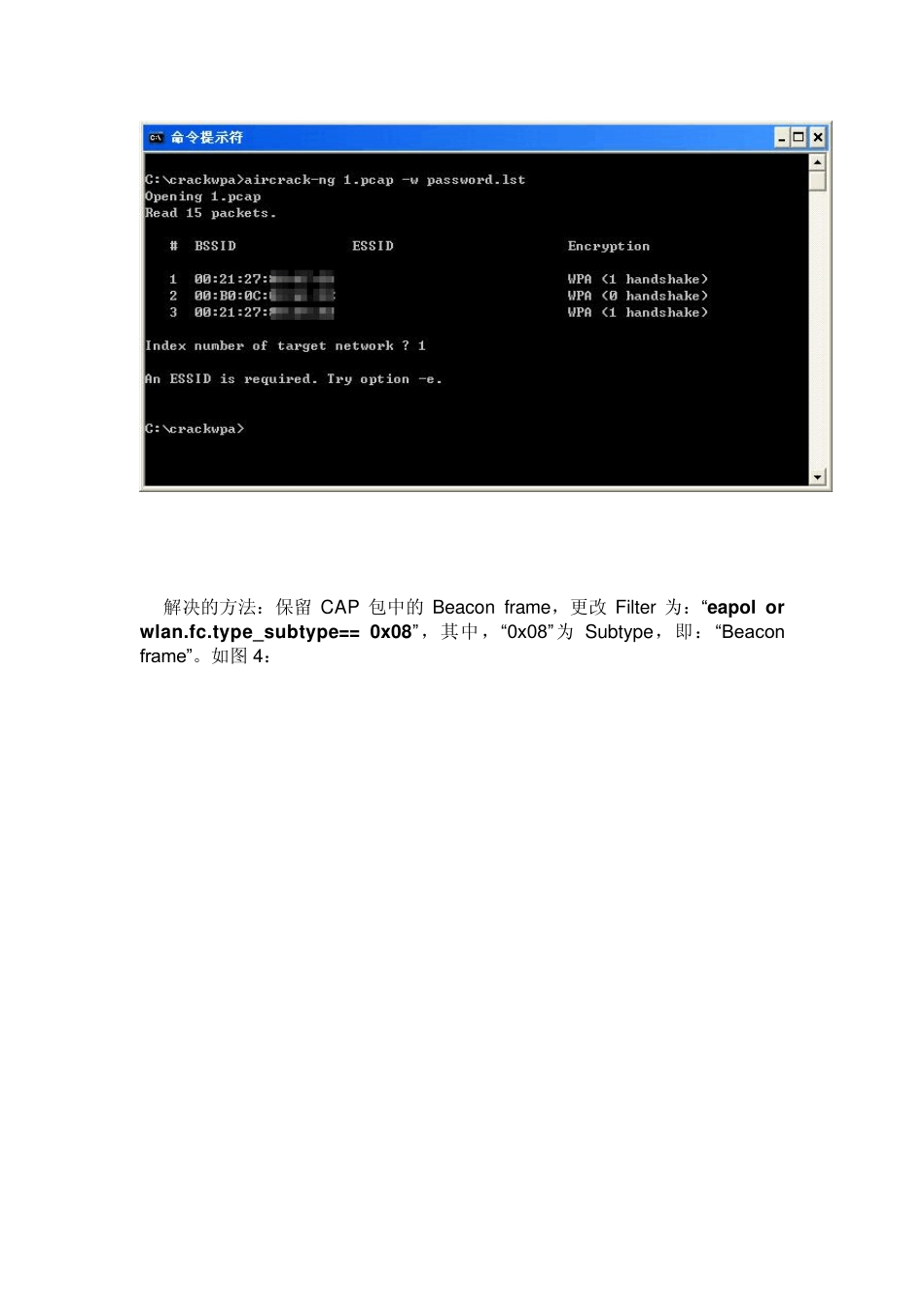

用Wires hark 提取WPA 握手包 进入正文前,先来看一张截图,如图1 ,使用“aircrack-ng w pa.cap -w password.lst”命令后,程序会提示输入待破解网络的序号,此时只要提供一个序号即可。注意:1:命令中不需要输入麻烦的ESSID;2:存在一个非 WPA 加密的ESSID。 当你想把含有 WPA 握手包的CAP 文件分享给别人的时候,你可能会发现CAP 包是如此的巨大,实际上,对于 aircrack-ng 程序而言,CAP 包中实际需要的信息可能还不超过 10KB,如何将这些信息提取出来呢? 从 CAP 文件中提取WPA 的握手包实际上就是提取EAPOL(LAN 上的EAP)协议包,在 Wireshark 的Filter 中输入“eapol”即可获得,如图2: 但这样获得的CAP 文件用aircrack-ng 打开会发现丢失了 ESSID,注意:那个非 WPA 加密的ESSID 已经消失了,如图 3: 解决的方法:保留CAP 包中的Beacon frame,更改Filter 为:“eapol or wlan.fc.type_subtype == 0x08”,其中,“0x08”为Subtype,即:“Beacon frame”。如图 4: 再次运行aircrack-ng,发现已经恢复了 ESSID,如图 5: 此时CAP 包的体积已经小了很多了。 当然,也可以进一步将 EAPOL-STAR 包去掉,更改 Filter 为:“(eapol and eapol.type != 1) or wlan.fc.type_subtype == 0x08”,其中,“type != 1”意思是丢掉 STAR 包,但这样写 Wireshark 会给出一个警告,解决方法:只保留包含KEY信息的包,更改 Filter 为:“eapol.type == 3 or wlan.fc.type_subtype == 0x08”,其中,“3”为 KEY信息包的Subtype。如图 6: 附:保存Filter 后数据的方法:File->Sav e as ,分别选中[All packets] 和[Display ed],然后起名保存即可。