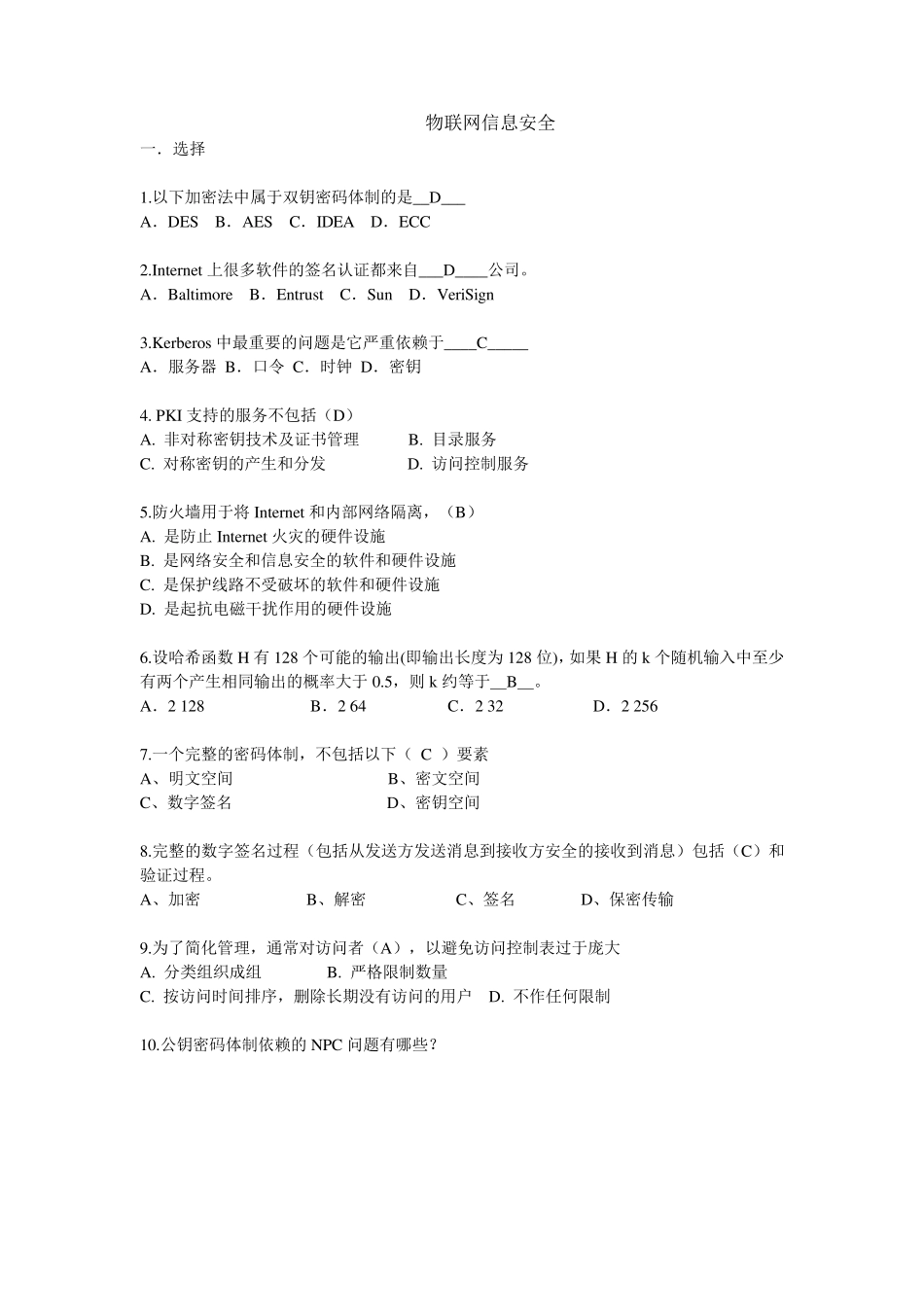

物联网信息安全 一.选择 1.以下加密法中属于双钥密码体制的是__D___ A.DES B.AES C.IDEA D.ECC 2.Internet 上很多软件的签名认证都来自___D____公司。 A.Baltimore B.Entru st C.Su n D.VeriSign 3.Kerberos 中最重要的问题是它严重依赖于____C_____ A.服务器 B.口令 C.时钟 D.密钥 4. PKI 支持的服务不包括(D) A. 非对称密钥技术及证书管理 B. 目录服务 C. 对称密钥的产生和分发 D. 访问控制服务 5.防火墙用于将 Internet 和内部网络隔离,(B) A. 是防止 Internet 火灾的硬件设施 B. 是网络安全和信息安全的软件和硬件设施 C. 是保护线路不受破坏的软件和硬件设施 D. 是起抗电磁干扰作用的硬件设施 6.设哈希函数 H 有 128 个可能的输出(即输出长度为 128 位),如果H 的 k 个随机输入中至少有两个产生相同输出的概率大于 0.5,则k 约等于_B_。 A.2 128 B.2 64 C.2 32 D.2 256 7.一个完整的密码体制,不包括以下( C )要素 A、明文空间 B、密文空间 C、数字签名 D、密钥空间 8.完整的数字签名过程(包括从发送方发送消息到接收方安全的接收到消息)包括(C)和验证过程。 A、加密 B、解密 C、签名 D、保密传输 9.为了简化管理,通常对访问者(A),以避免访问控制表过于庞大 A. 分类组织成组 B. 严格限制数量 C. 按访问时间排序,删除长期没有访问的用户 D. 不作任何限制 10.公钥密码体制依赖的 NPC 问题有哪些? 11.当您收到您认识的人发来的电子邮件并发现其中有附件,您应该___C____ A、打开附件,然后将它保存到硬盘 B、打开附件,但是如果它有病毒,立即关闭它 C、用防病毒软件扫描以后再打开附件D、直接删除该邮件 12.假设使用一种加密算法,它的加密方法很简单:将每一个字母加 5,即 a 加密成 f。这种算法的密钥就是 5,那么它属于(A) A. 对称加密技术 B. 分组密码技术 C. 公钥加密技术 D. 单向函数密码技术 13.四种类型病毒按时间排序 14.密码学的目的是_C__ A. 研究数据加密 B. 研究数据解密 C. 研究数据保密 D. 研究信息安全 15.设计安全系统 16.关于密钥的安全保护下列说法不正确的是____A___ A.私钥送给 CA B.公钥送给 CA C.密钥加密后存人计算机的文件中 D.定期更换密钥 17 .高级加密标准(英语:Adv anced Encry ption Standard,缩写:AES),在密码学中又...