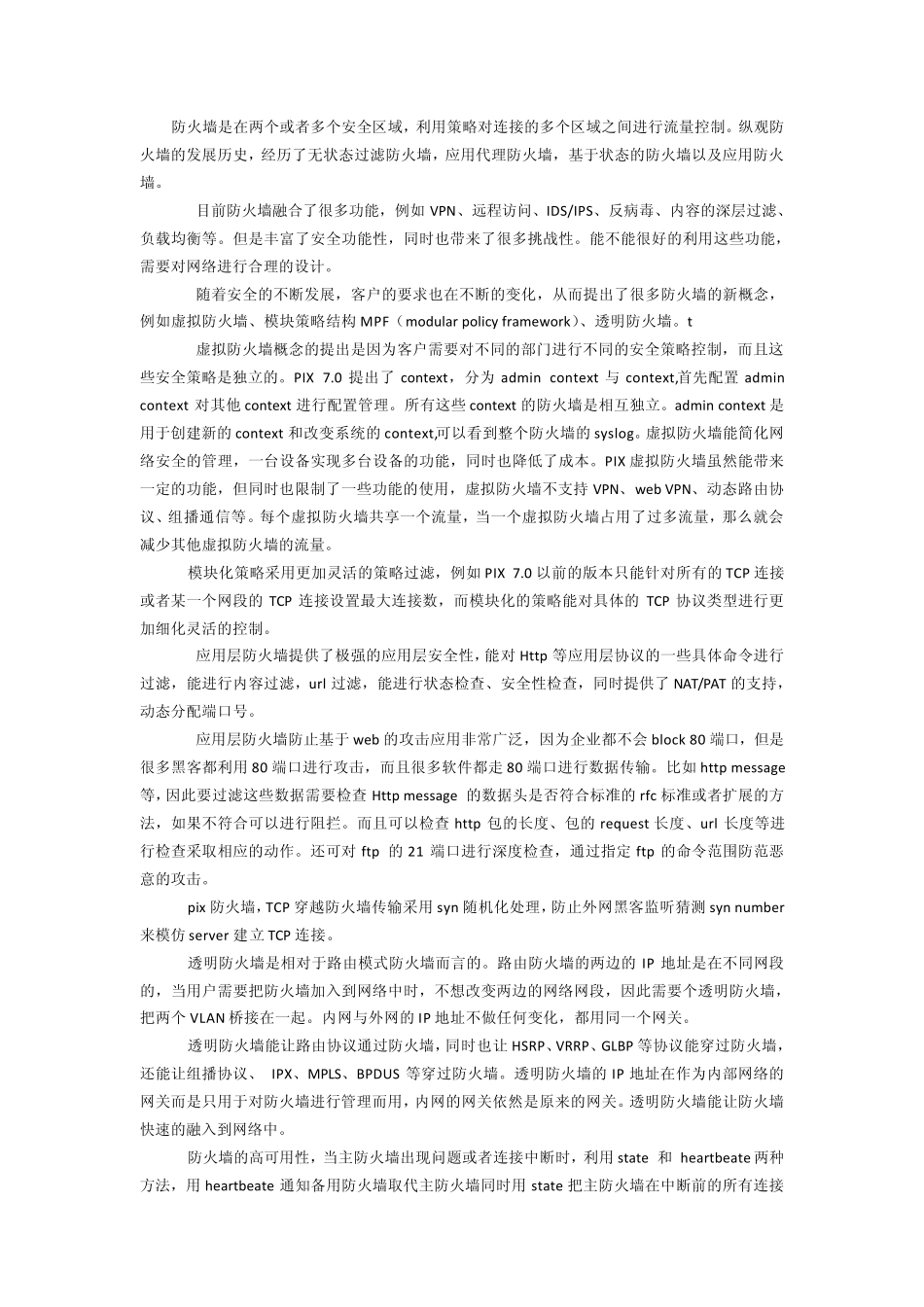

防火墙是在两个或者多个安全区域,利用策略对连接的多个区域之间进行流量控制。纵观防火墙的发展历史,经历了无状态过滤防火墙,应用代理防火墙,基于状态的防火墙以及应用防火墙。 目前防火墙融合了很多功能,例如VPN、远程访问、IDS/IPS、反病毒、内容的深层过滤、负载均衡等。但是丰富了安全功能性,同时也带来了很多挑战性。能不能很好的利用这些功能,需要对网络进行合理的设计。 随着安全的不断发展,客户的要求也在不断的变化,从而提出了很多防火墙的新概念,例如虚拟防火墙、模块策略结构 MPF(modular policy framework)、透明防火墙。t 虚拟防火墙概念的提出是因为客户需要对不同的部门进行不同的安全策略控制,而且这些安全策略是独立的。PIX 7.0 提出了context,分为 admin context 与 context,首先配置 admin context 对其他 context 进行配置管理。所有这些 context 的防火墙是相互独立。admin context 是用于创建新的context 和改变系统的context,可以看到整个防火墙的syslog。虚拟防火墙能简化网络安全的管理,一台设备实现多台设备的功能,同时也降低了成本。PIX 虚拟防火墙虽然能带来一定的功能,但同时也限制了一些功能的使用,虚拟防火墙不支持 VPN、web VPN、动态路由协议、组播通信等。每个虚拟防火墙共享一个流量,当一个虚拟防火墙占用了过多流量,那么就会减少其他虚拟防火墙的流量。 模块化策略采用更加灵活的策略过滤,例如PIX 7.0 以前的版本只能针对所有的TCP 连接或者某一个网段的TCP 连接设置最大连接数,而模块化的策略能对具体的TCP 协议类型进行更加细化灵活的控制。 应用层防火墙提供了极强的应用层安全性,能对Http 等应用层协议的一些具体命令进行过滤,能进行内容过滤,url 过滤,能进行状态检查、安全性检查,同时提供了NAT/PAT 的支持,动态分配端口号。 应用层防火墙防止基于web 的攻击应用非常广泛,因为企业都不会 block 80 端口,但是很多黑客都利用80 端口进行攻击,而且很多软件都走 80 端口进行数据传输。比如http message等,因此要过滤这些数据需要检查 Http message 的数据头是否符合标准的rfc 标准或者扩展的方法,如果不符合可以进行阻拦。而且可以检查 http 包的长度、包的request 长度、url 长度等进行检查采取相应的动作。还可对ftp 的21 端口进行深度检查,通过指定 ftp 的命令范围防范恶意的攻击。 pix 防火墙,TCP 穿越...