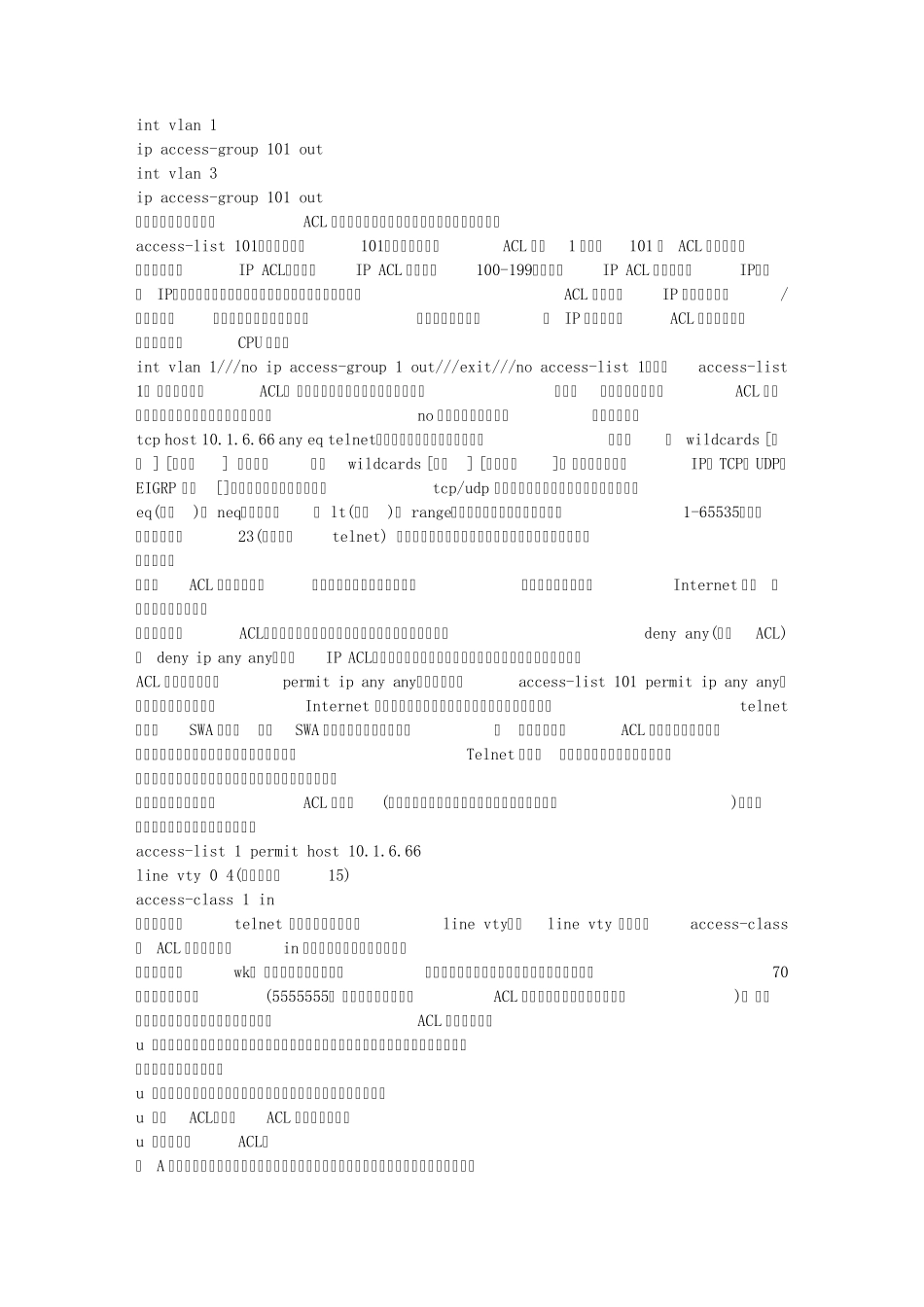

ACL(Access Control List,访问控制列表) 技术从来都是一把双刃剑,网络应用与互联网的普及在大幅提高企业的生产经营效率的同时,也带来了诸如数据的安全性,员工利用互联网做与工作不相干事等负面影响。如何将一个网络有效的管理起来,尽可能的降低网络所带来的负面影响就成了摆在网络管理员面前的一个重要课题。 A 公司的某位可怜的网管目前就面临了一堆这样的问题。A 公司建设了一个企业网,并通过一台路由器接入到互联网。在网络核心使用一台基于IOS 的多层交换 机, 所有的二层交换机也为可管理的基于IOS 的交换机,在公司内部使用了VLAN 技术,按照功能的不同分为了6 个VLAN。分别是网络设备与网管 (VLAN1, 10.1.1.0/24)、内部服务器(VLAN2)、 Internet 连接(VLAN3)、财务部(VLAN4)、市场部 (VLAN5)、研发部门(VLAN6),出口路由器上Fa0/0 接公司内部网,通过s0/0 连接到Internet。 每个网段的三层设备(也就是客户机 上的缺省网关)地址都从高位向下分配,所有的其它节点地址均从低位向上分配。自从网络建成后麻烦就一直没断过,一会儿有人试图登录网络设备要捣乱;一会儿 领导又在抱怨说互联网开通后,员工成天就知道泡网;一会儿财务的人又说研发部门的员工看了不该看的数据。这些抱怨都找这位可怜的网管,搞得他头都大了。那 有什么办法能够解决这些问题呢?答案就是使用网络层的访问限制控制技术――访问控制列表(下文简称ACL)。 那么,什么是ACL 呢?ACL 是种什么样的技术,它能做什么,又存在一些什么样的局限性呢? ACL 的基本原理、功能与局限性 网络中常说的ACL 是 Cisco IOS 所提供的一种访问控制技术,初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机如2950 之类也开始提供ACL 的支持。只 不过支持的特性不是那么完善而已。在其它厂商的路由器或多层交换机上也提供类似的技术,不过名称和配置方式都可能有细微的差别。本文所有的配置实例均基于 Cisco IOS 的 ACL 进行编写。 基本原理:ACL 使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址、目的地址、源端口、目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。 功能:网络中的节点资源节点和用户节点两大类,其中资源节点提供服务或数据,用户节点访问资源节点所提供的服务与数据。ACL 的主要功能就是一方面保护资源节点,阻止非法用户对资源节点的...