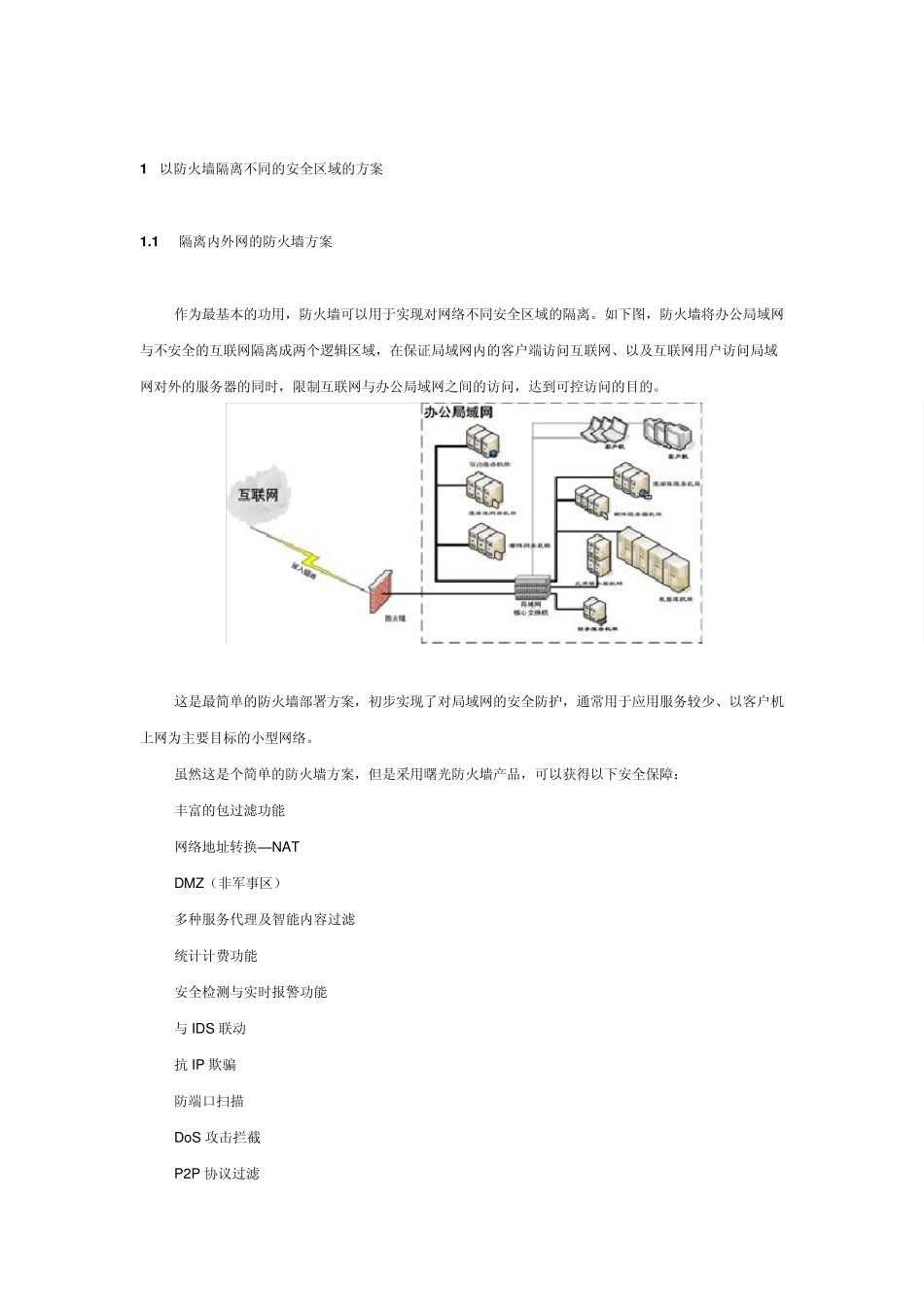

第1 节 信息服务的立体安全需求 当今,无论是企业、政府、还是学校及科研机构,都开始广泛的利用信息化手段提升自身的能力,利用各种信息设施有效地提高自身的运营效率。然而在从信息化过程获得好处的同时,给许多信息化单位造成重大损失的信息安全问题同样也在困扰着这些单位。因此如何解决信息化所带来的各种各样的安全威胁,就成为摆在每个用户面前的严峻问题。 1 信息服务面临的安全问题 1 .1 攻击的目的 如今凡是连接到互联网的主机所面对的安全威胁形式多样,工作原理各异。然而就其目的而言分为以下 2 种: 1 .1 .1 破坏型攻击 破坏型攻击指的是通过占用目标的网络资源、系统资源,而破坏攻击目标的运行状态,使其不能正常工作。主要的手段是拒绝服务攻击(Denial of Serv ice)。 1 .1 .2 入侵型攻击 另一类常见的攻击目的是侵入攻击目标,获得一定的权限,从而达到控制攻击目标,窃用目标资源、或窃取目标数据的目的。 1 .2 攻击的阶段 从攻击者角度看,攻击分为三个阶段:攻击前的探测阶段、攻击阶段、攻击后的善后阶段。攻击手段相应地分为:探测、攻击、隐藏等三大类, 1 .2 .1 探测 探测是黑客在攻击开始前必需的情报收集工作,攻击者通过这个过程需要尽可能多地了解攻击目标的与安全相关的各方面信息,以便能够进行攻击。探测过程又可以分为三个基本步骤:踩点、扫描和查点。 扫描技术包括 ▼ Ping 扫描(确定正在活动的主机)、 ▼ 端口扫描(确定打开的开放服务)、 ▼ 操作系统辨识(确定目标主机的操作系统类型) ▼ 安全漏洞扫描(获得目标上存在的可利用的安全漏洞)。 1 .2 .2 攻击 在攻击阶段,攻击者通过探测阶段掌握的有关攻击目标的安全情况会选择不同的攻击方法来达成其攻击目的。攻击方法层出不穷,但可以将其归为以下四类,即窃听技术、欺骗技术、拒绝服务和数据驱动攻击。 窃听技术是攻击者通过非法手段对系统活动的监视从而获得一些安全关键信息。目前属于窃听技术的流行攻击方法有键击记录器、网络监听、非法访问数据和攫取密码文件。 欺骗技术是攻击者通过冒充正常用户以获取对攻击目标访问权或获取关键信息的攻击方法,属于此类的有获取口令、恶意代码、网络欺骗等攻击手法。 拒绝服务是中断或者完全拒绝对合法用户、网络、系统和其他资源的服务的攻击方法,属于破坏型攻击,是最邪恶的攻击,其意图就是彻底地破坏,而这比真正取得他们的访问权要容易得多,...