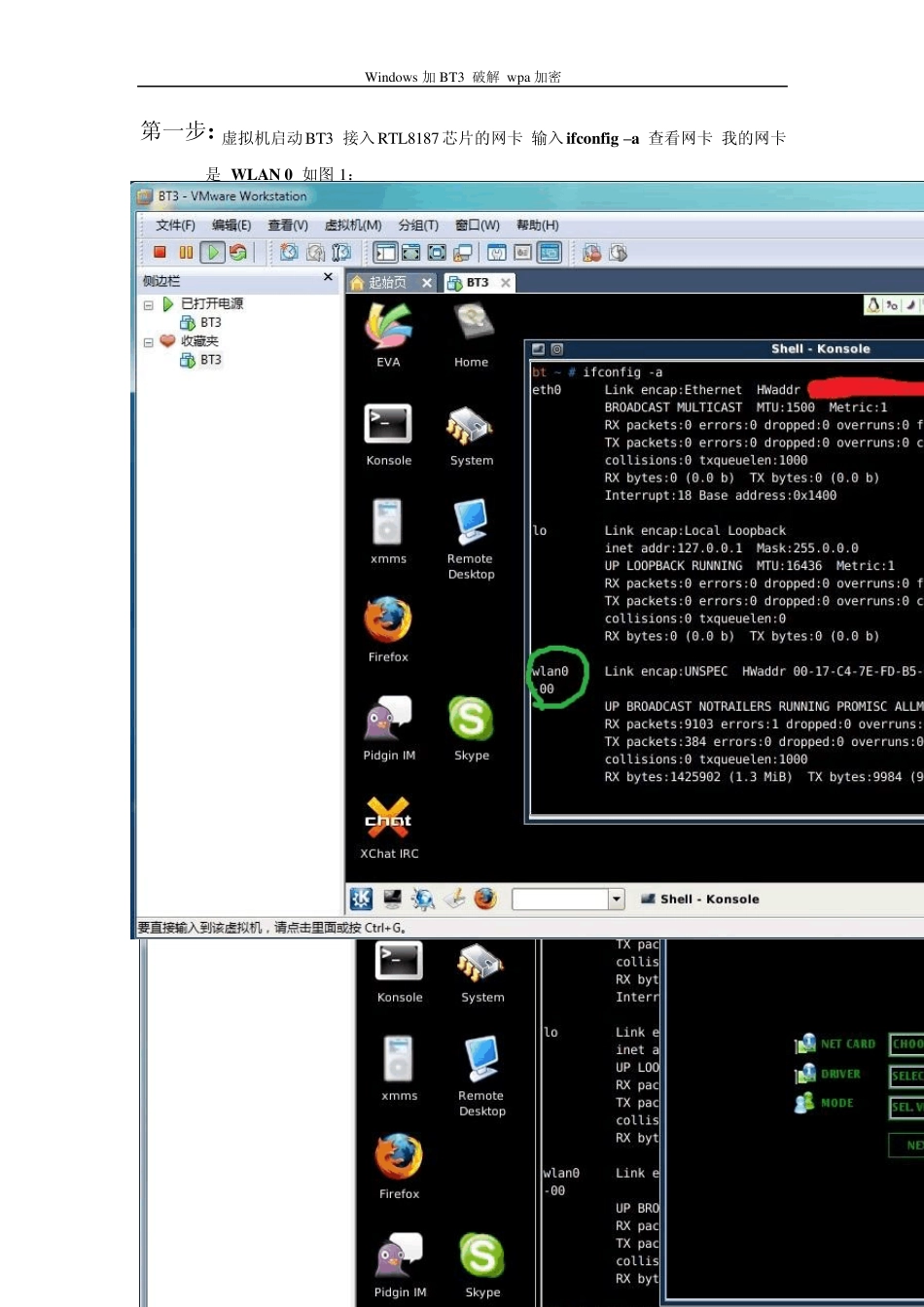

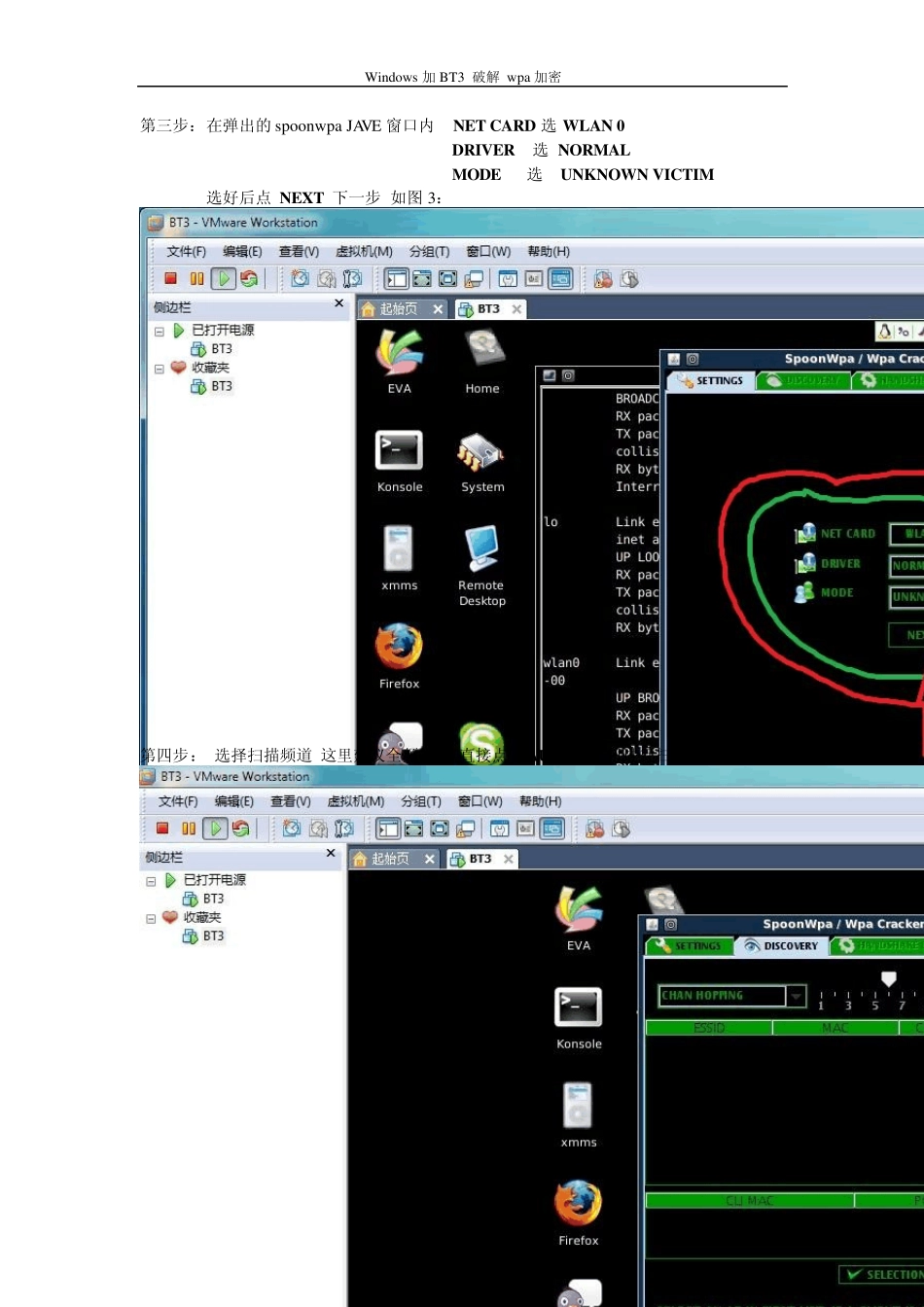

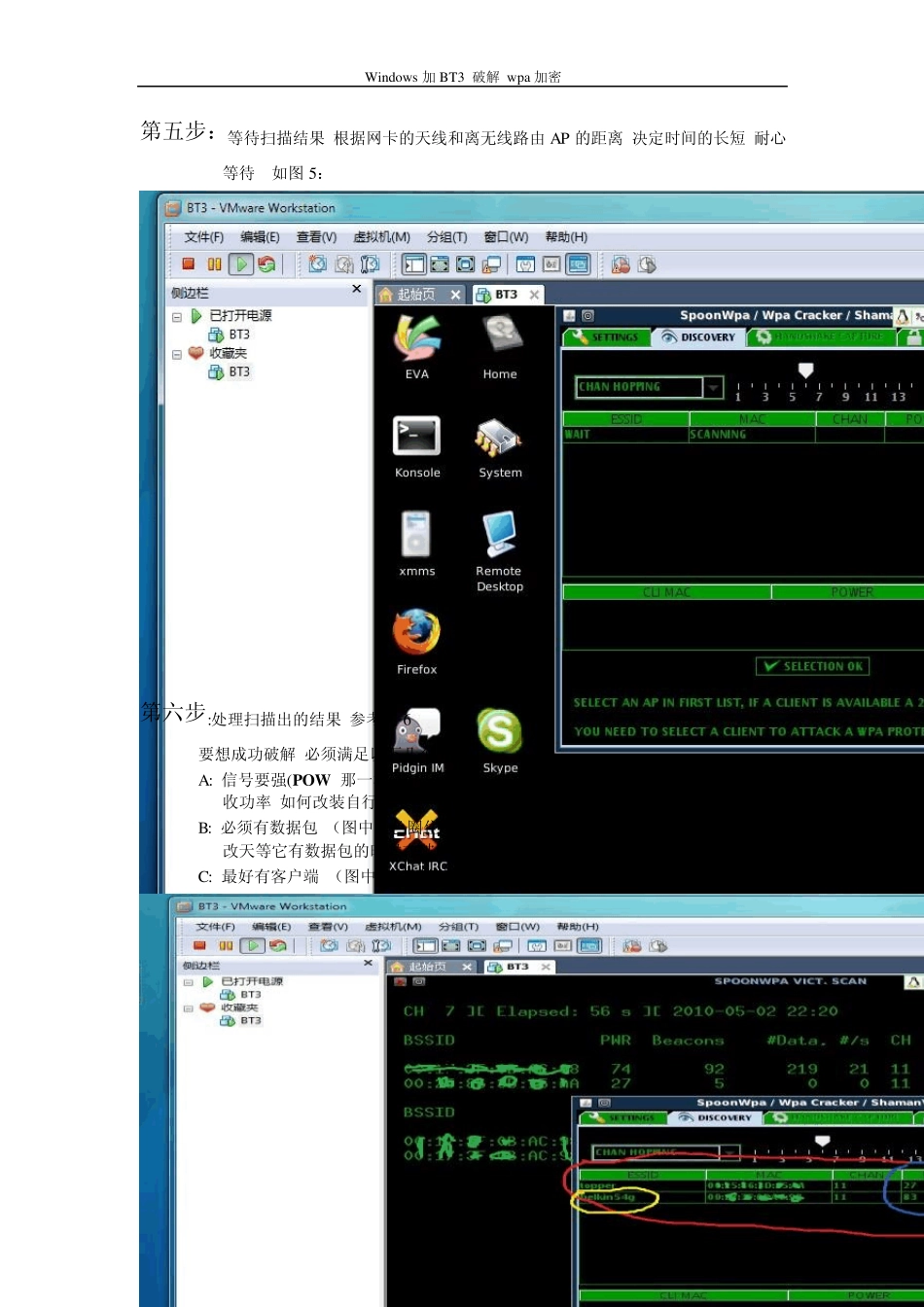

Window s 加BT3 破解 w pa 加密 1 第一步: 虚拟机启动BT3 接入RTL8187芯片的网卡 输入ifconfig –a 查看网卡 我的网卡是 WLAN 0 如图 1: 第二步:输入 spoonw pa 弹出 spoonw pa 的 jave 窗口 如图 2: Window s 加BT3 破解 w pa 加密 2 第三步:在弹出的spoonw pa JAVE 窗口内 NET CARD 选WLAN 0 DRIVER 选 NORMAL MODE 选 UNKNOWN VICTIM 选好后点 NEXT 下一步 如图 3: 第四步: 选择扫描频道 这里建议全频扫描 直接点 LAUNCH 按钮进行扫描 如图 4: Window s 加BT3 破解 w pa 加密 3 第五步:等待扫描结果 根据网卡的天线和离无线路由AP 的距离 决定时间的长短 耐心 等待 如图5: 第六步:处理扫描出的结果 参考图6 要想成功破解 必须满足以下几个条件: A: 信号要强(POW 那一栏 图中紫色圈住地方) 弱的建议你改装天线 增强网卡接 收功率 如何改装自行百度去 B: 必须有数据包 (图中紫色圈住地方 DATE 栏) 数字越大越好 一直为 0 的建议 改天等它有数据包的时候在破解 C: 最好有客户端 (图中紫色圈住地方 CLIS 栏) 打勾的表示有客户端 Window s 加BT3 破解 w pa 加密 4 从上面的图我们可以看 扫描出二个无线AP 其中一个就在附近 信号比较好 能够满足我们的条件 我们就拿他开刀! 第七步:选择攻击的对象 参看图7 选择能够满足我们条件的那个 我们点击它 然后在下面查看哪一个网卡的信号比较强和数据包比较多 经过查看我们选择一个最好的点击它一下 如图红圈内发白的地方 然后点击 selection ok 按钮 (图中紫色圈住的地方) 第八步:开始获取握手包 如下图 直接点击图中红圈的按钮! Window s 加BT3 破解 w pa 加密 5 第九步:获得握手包 参看下图 如果成功获取握手包 会出现图中紫色圈住的地方的 金色标志 第十步:直接攻击破解 图中紫色圈住的地方为BT3自带的字典文件的位置 我们可以通过U盘拷贝我们自己的字典替换自带的字典 或者直接点击红色圈住地方按钮直接破解 直到 最下面出现 found key Window s 加BT3 破解 w pa 加密 6 第十一步:提取获得的握手包到 w indow s 下挂字典暴力破解 首先插上 U 盘 虚拟机作如下设置:如图 把 U 盘连接到虚拟机使用 不知道如何操作请自行 baidu 打开 U 盘挂载 然后提取握手包 握手包地址:/usr/local/b...