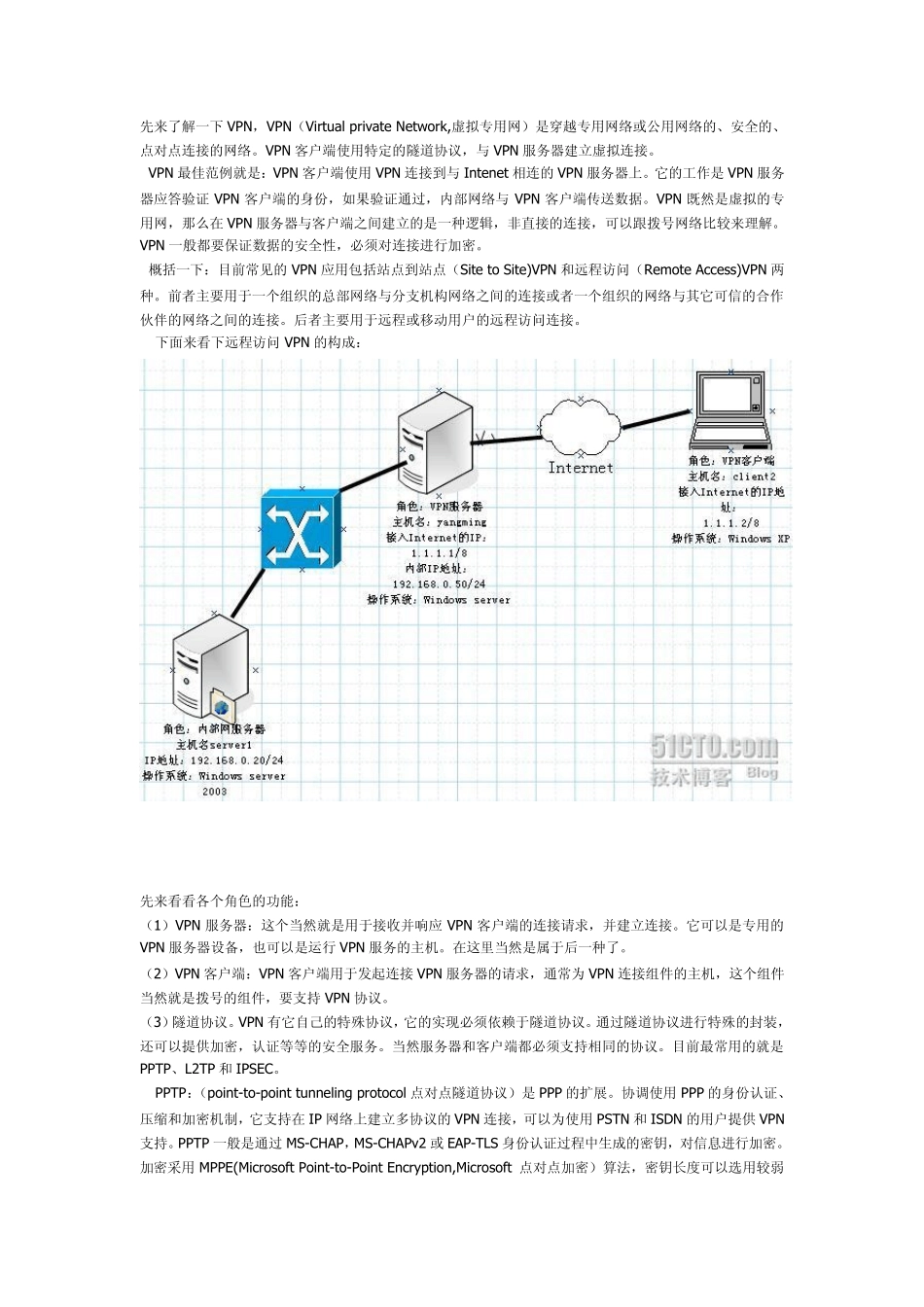

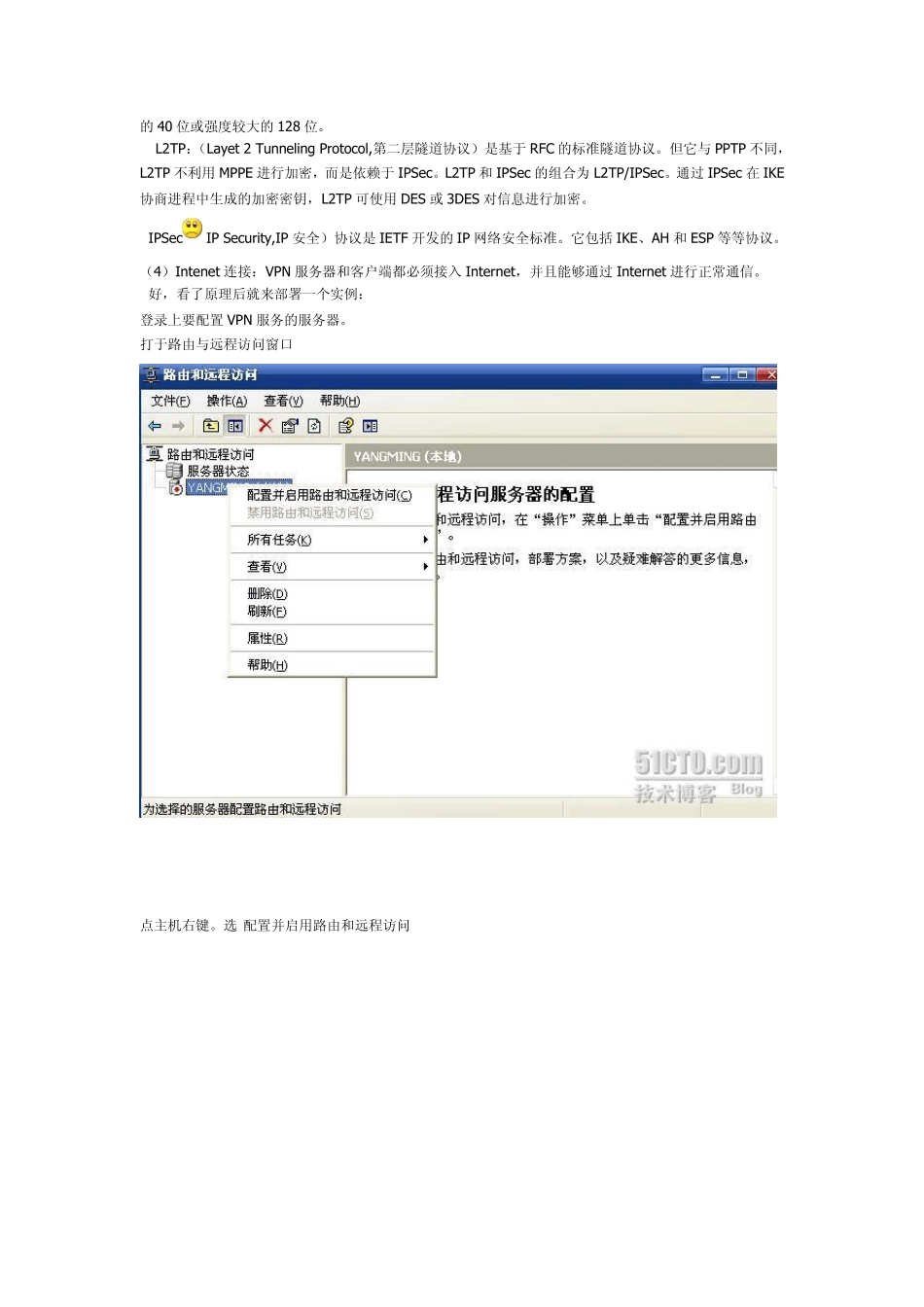

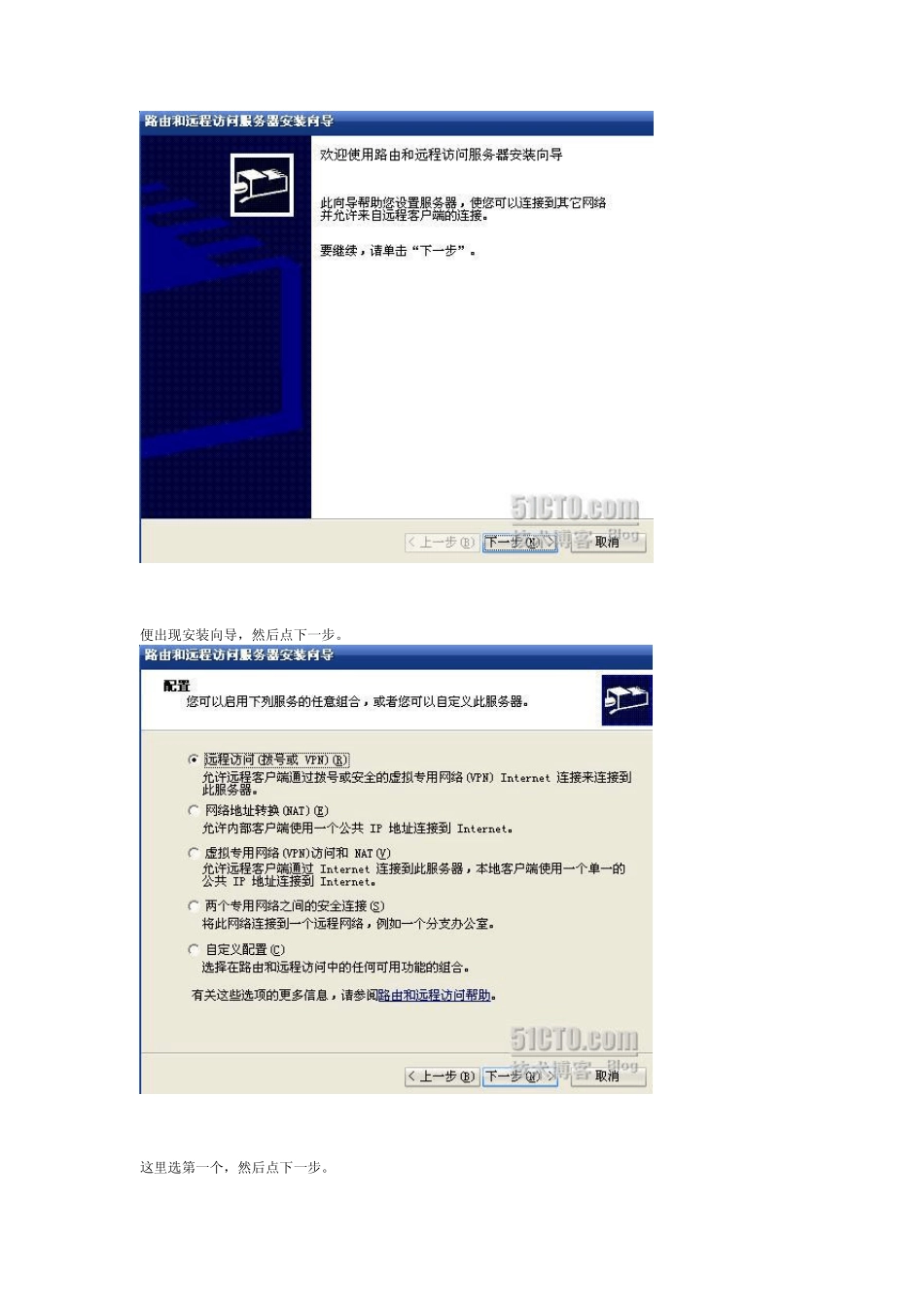

先来了解一下VPN,VPN(Virtual private Network,虚拟专用网)是穿越专用网络或公用网络的、安全的、点对点连接的网络。VPN 客户端使用特定的隧道协议,与 VPN 服务器建立虚拟连接。 VPN 最佳范例就是:VPN 客户端使用VPN 连接到与 Intenet 相连的VPN 服务器上。它的工作是VPN 服务器应答验证 VPN 客户端的身份,如果验证通过,内部网络与 VPN 客户端传送数据。VPN 既然是虚拟的专用网,那么在 VPN 服务器与客户端之间建立的是一种逻辑,非直接的连接,可以跟拨号网络比较来理解。VPN 一般都要保证数据的安全性,必须对连接进行加密。 概括一下:目前常见的VPN 应用包括站点到站点(Site to Site)VPN 和远程访问(Remote Access)VPN 两种。前者主要用于一个组织的总部网络与分支机构网络之间的连接或者一个组织的网络与其它可信的合作伙伴的网络之间的连接。后者主要用于远程或移动用户的远程访问连接。 下面来看下远程访问 VPN 的构成: 先来看看各个角色的功能: (1)VPN 服务器:这个当然就是用于接收并响应 VPN 客户端的连接请求,并建立连接。它可以是专用的VPN 服务器设备,也可以是运行 VPN 服务的主机。在这里当然是属于后一种了。 (2)VPN 客户端:VPN 客户端用于发起连接 VPN 服务器的请求,通常为 VPN 连接组件的主机,这个组件当然就是拨号的组件,要支持 VPN 协议。 (3)隧道协议。VPN 有它自己的特殊协议,它的实现必须依赖于隧道协议。通过隧道协议进行特殊的封装,还可以提供加密,认证等等的安全服务。当然服务器和客户端都必须支持相同的协议。目前最常用的就是PPTP、L2TP 和 IPSEC。 PPTP:(point-to-point tunneling protocol 点对点隧道协议)是PPP 的扩展。协调使用PPP 的身份认证、压缩和加密机制,它支持在 IP 网络上建立多协议的VPN 连接,可以为使用PSTN 和 ISDN 的用户提供 VPN支持。PPTP 一般是通过 MS-CHAP,MS-CHAPv2 或EAP-TLS 身份认证过程中生成的密钥,对信息进行加密。加密采用MPPE(Microsoft Point-to-Point Encryption,Microsoft 点对点加密)算法,密钥长度可以选用较弱的40 位或强度较大的128 位。 L2TP:(Layet 2 Tunneling Protocol,第二层隧道协议)是基于RFC 的标准隧道协议。但它与PPTP 不同,L2TP 不利用MPPE 进行加密,而是依赖于IPSec。L2TP 和IPSec 的组合为L2TP/IPSec。通过IPSec 在IKE协商进程中生...