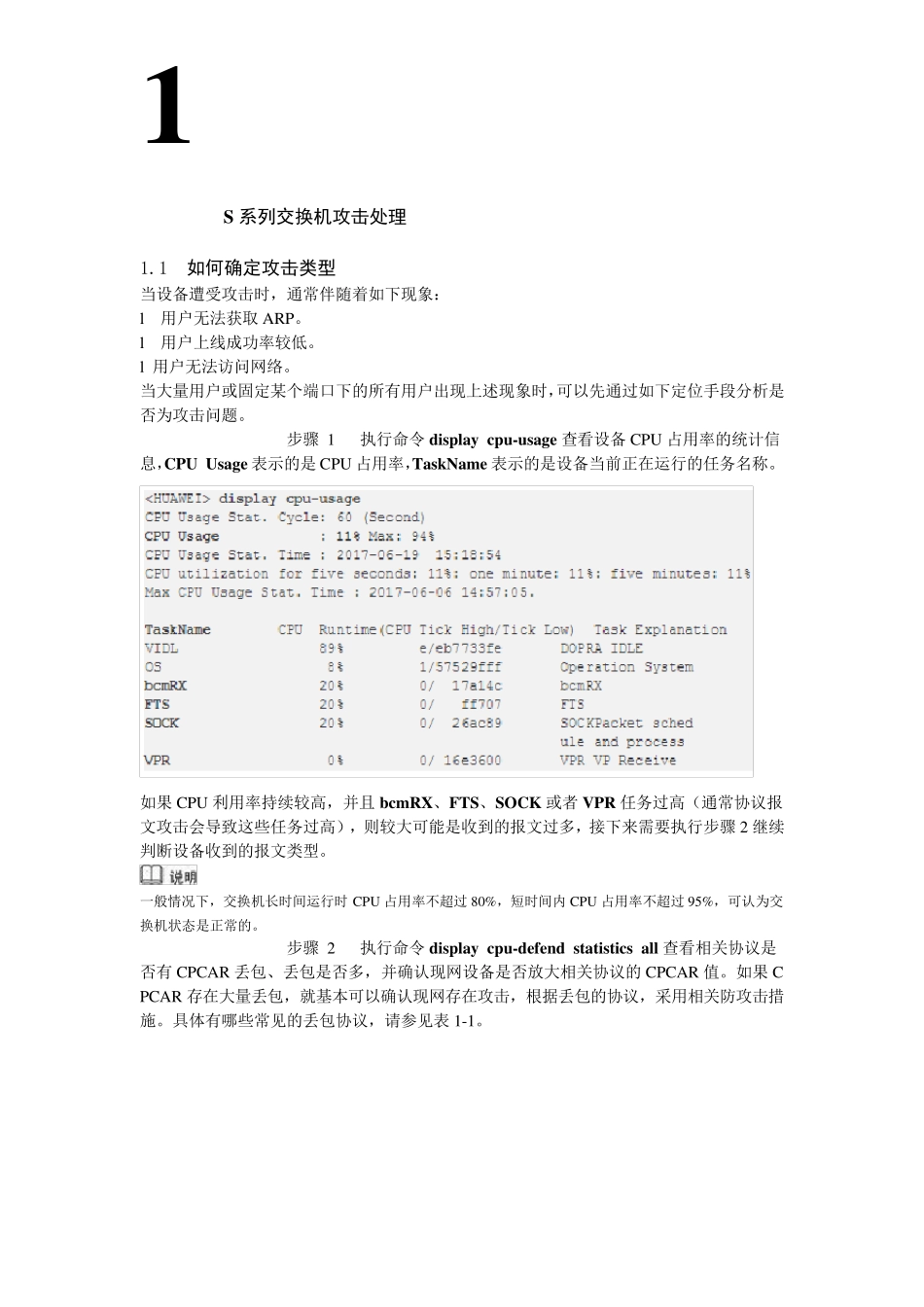

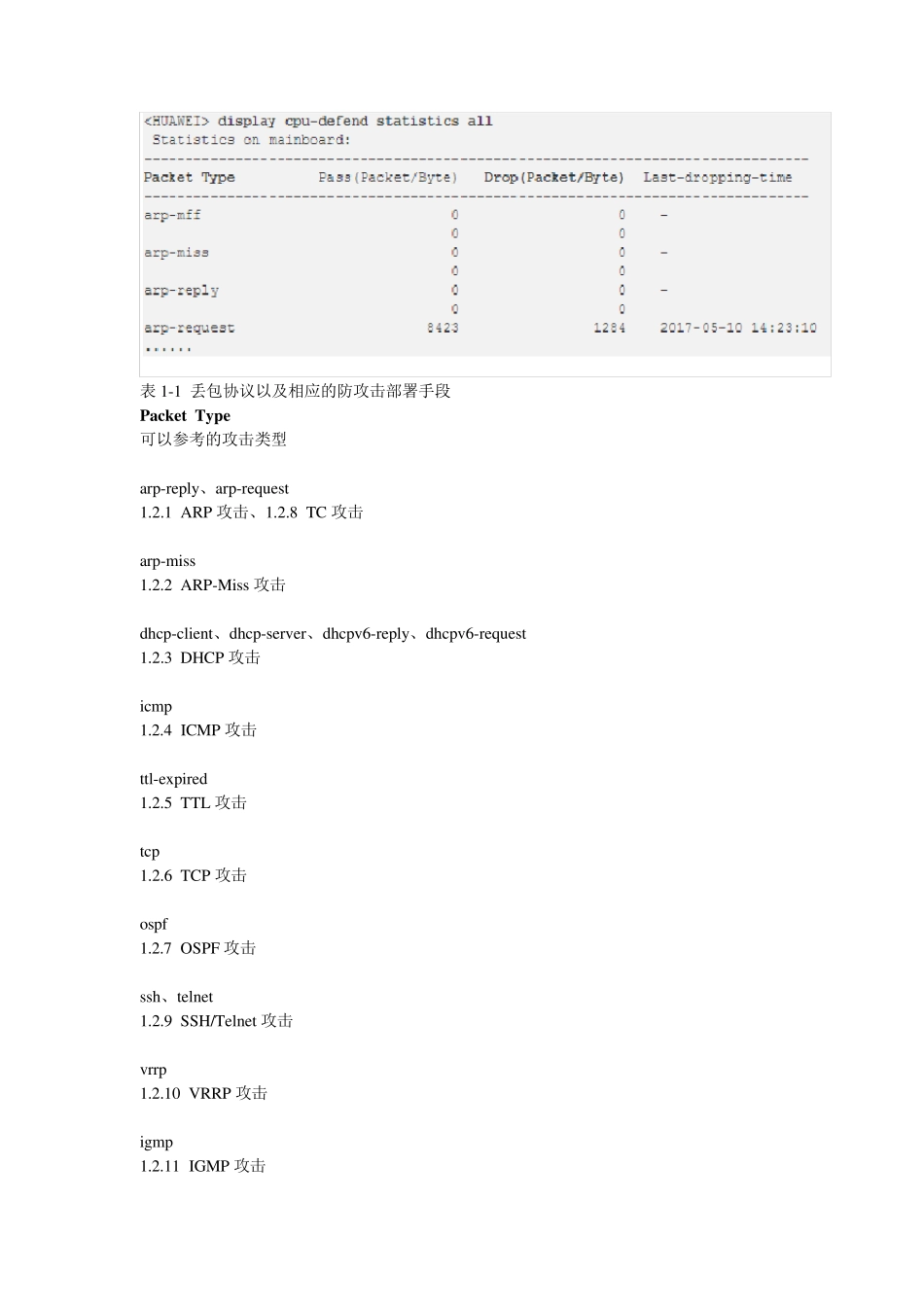

1 S 系列交换机攻击处理 1.1 如何确定攻击类型 当设备遭受攻击时,通常伴随着如下现象: l 用户无法获取ARP。 l 用户上线成功率较低。 l 用户无法访问网络。 当大量用户或固定某个端口下的所有用户出现上述现象时,可以先通过如下定位手段分析是否为攻击问题。 步骤 1 执行命令display cpu-usage 查看设备CPU 占用率的统计信息,CPU Usage 表示的是CPU 占用率,TaskName 表示的是设备当前正在运行的任务名称。 如果CPU 利用率持续较高,并且bcmRX、FTS、SOCK 或者 VPR 任务过高(通常协议报文攻击会导致这些任务过高),则较大可能是收到的报文过多,接下来需要执行步骤2 继续判断设备收到的报文类型。 一般情况下,交换机长时间运行时CPU 占用率不超过80%,短时间内 CPU 占用率不超过95%,可认为交换机状态是正常的。 步骤 2 执行命令display cpu-defend statistics all 查看相关协议是否有CPCAR 丢包、丢包是否多,并确认现网设备是否放大相关协议的CPCAR 值。如果CPCAR 存在大量丢包,就基本可以确认现网存在攻击,根据丢包的协议,采用相关防攻击措施。具体有哪些常见的丢包协议,请参见表1-1。 表1-1 丢包协议以及相应的防攻击部署手段 Packet Ty pe 可以参考的攻击类型 arp-reply 、arp-requ est 1.2.1 ARP 攻击、1.2.8 TC 攻击 arp-miss 1.2.2 ARP-Miss 攻击 dhcp-client、dhcp-serv er、dhcpv 6-reply 、dhcpv 6-requ est 1.2.3 DHCP 攻击 icmp 1.2.4 ICMP 攻击 ttl-ex pired 1.2.5 TTL 攻击 tcp 1.2.6 TCP 攻击 ospf 1.2.7 OSPF 攻击 ssh、telnet 1.2.9 SSH/Telnet 攻击 v rrp 1.2.10 VRRP 攻击 igmp 1.2.11 IGMP 攻击 pim 1.2.12 PIM 攻击 V200R003 版本以及之后版本支持端口防攻击功能,对于V200R003 版本以及之后版本,有可能存在这样的情况:即使Drop 计数不再增长,也是有可能存在攻击的。所以对于V200R003 版本以及之后版本,还需要继续执行步骤3 进一步确认丢包协议。 步骤 3 可以通过如下两种方式确认。 方法一:在诊断视图中执行命令display auto-port-defend statistics [ slot slot-id ]查看是否有对应协议的丢包。具体有哪些常见的丢包协议,请参见表1-2。 表1-2 丢包协议以及相应的防攻击部署手段 Protocol 可以参考的攻击类型 arp-reply 、arp-requ est 1.2.1 ARP 攻击、1.3.8 TC 攻...