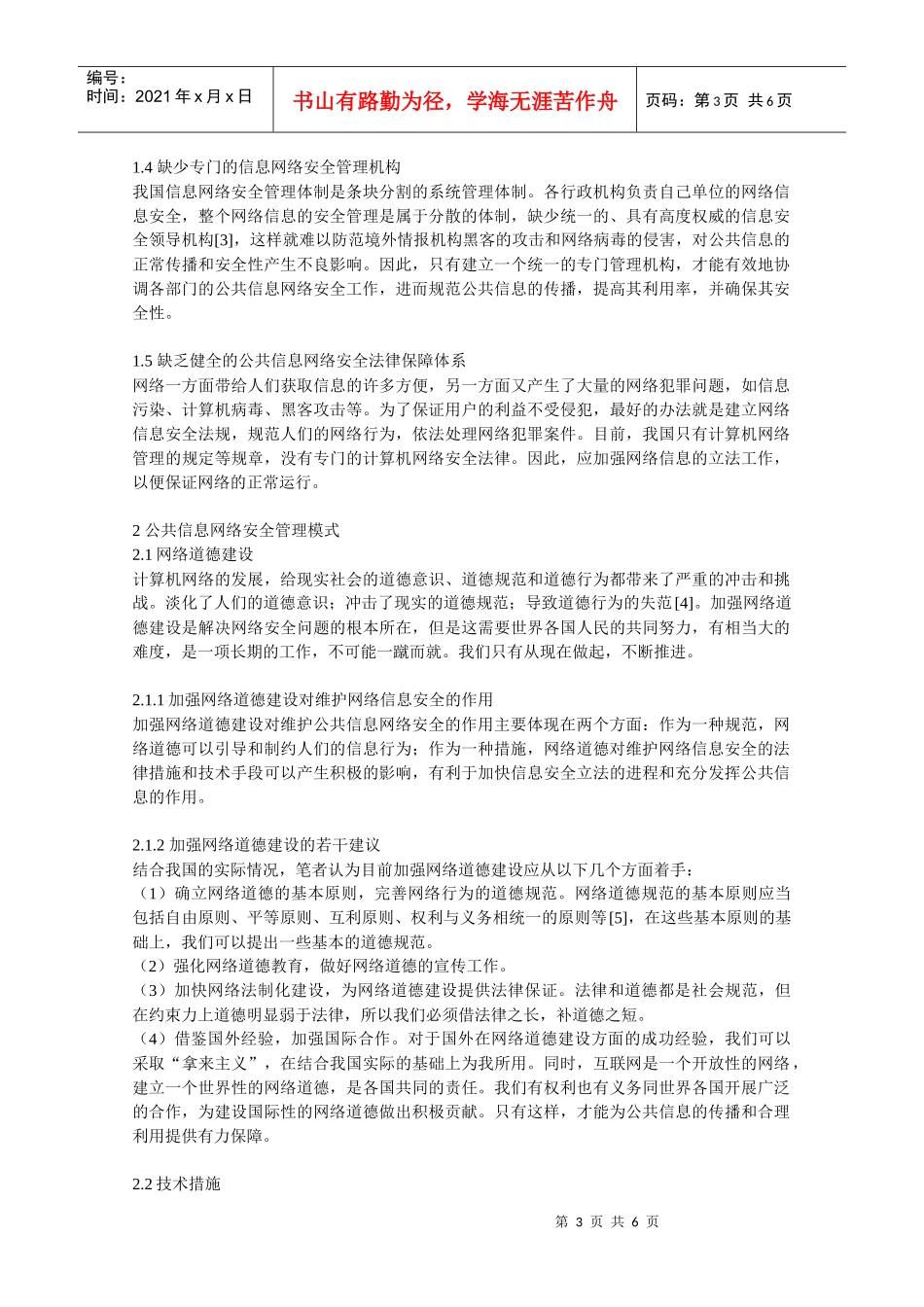

第1页共6页编号:时间:2021年x月x日书山有路勤为径,学海无涯苦作舟页码:第1页共6页公共信息网络安全管理模式研究杜少霞1李社锋21绍兴越秀外国语职业学院图书馆浙江绍兴312000;2浙江大学机能学院浙江杭州310027[摘要]网络日益成为公共信息的主要传播方式。文章对公共信息的网络安全隐患进行了全面分析,针对存在的问题实施相应的安全管理策略,提出了道德约束与技术措施、法律建设相结合的公共信息网络安全管理模式,并就三个方面逐一进行了论述,给出了若干建议,为公共信息的正常传播与合理利用提供了有力保障。[关键词]公共信息网络安全信息安全管理模式StudyontheManagementModeofPublicInformationNetworkSecurityDuShaoxia1LiShefeng21LibraryofCollegeofYuexiuForeignLanguage,Shaoxing,Zhejiang312000;2CollegeofMechanicalandEnergyEngineering,ZhejiangUniversity,Hangzhou,Zhejiang310027[Abstract]Internetisbecomingtheleadingspreadformincreasingly.Afteranalyzingthehiddentroubleofpublicinformationnetworksecurity,thispaperputsforwardamanagementmodeofpublicinformationnetworksecurity,combiningethicrestriction,technicalmeasureandlegalconstructionagainstnetworkcrimes.Thenthesethreeaspectsarediscussedrespectively.Someproposalshavebeengiventomakesurepublicinformationspreadbetterandtheutilizationofpublicinformationmoreefficient.[Keywords]PublicInformation;NetworkSecurity;InformationSecurity;ManagementMode“信息资源管理”这个概念是由西方企业界和政府于20世纪70年代提出的。经过几十年的发展,信息资源管理在企业中得到普遍的应用,逐步向知识管理深化;政府信息资源管理和电子政务更是开展得如火如荼[1-2]。但是我们却在相当程度上忽视了信息资源管理理论在社会公共领域的研究——公共信息资源管理。近二十年来,随着计算机网络技术的发展和普及,网络已经成为公共信息传播的主要途径之一,这又为公共信息网络安全的管理提出了新的要求。然而,通过调研发现,公共信息资源管理研究,尤其是公共信息网络资源管理的研究在国内并不多见。本文试图通过对当前我国公共信息网络安全所存在问题的分析,提出一种多层面、多渠道的公共信息网络安全立体管理模式。1公共信息网络安全存在的问题公共信息必须经过采集、加工、组织、传递和维护,才能成为社会可利用的资源,即必须对公共信息进行相应的管理,而网络在公共信息传播以及管理方面的作用日益突出。网络是由硬件系统(计算机、传输介质等)和软件系统(网络操作系统、Web服务器、数据库等)组成,同时网络又具有广域性、开放性、资源共享性等特点。因此,影响公共信息网络安全的因素有很多,除了地震、水灾、火灾、雷电等不以人们意志为转移的自然灾害会破坏硬件设施外,第2页共6页第1页共6页编号:时间:2021年x月x日书山有路勤为径,学海无涯苦作舟页码:第2页共6页主要还有以下几个方面。1.1公众网络信息安全意识淡薄公众的信息安全意识是公共网络信息安全的基础,我们应通过大力的宣传工作提高全社会的信息安全意识,使大家认识到网络信息安全不是可有可无的事情,而是数字化安全生存的必要保证。1.2计算机网络关键技术严重依赖国外我国信息化起步较晚,公共信息赖以存在的物质基础严重依赖国外。首先,在硬件方面,所需要的大量基础设备需要从国外引进,引进设备中的核心芯片、系统内核、逻辑编程都掌握在他人手中。近年来,虽然我国电脑业了有一定的发展,但是很多核心部件仍完全受制于人。其次,在软件方面,美国微软公司的Windows操作系统和办公软件在我国已占90%的市场份额。离开了微软的操作系统,绝大多数国产软件将会失去操作平台。因此,在这种核心技术严重依赖国外的情况下,如果国外商家在硬件和软件中隐藏“特洛伊木马”,一旦需要时被激活,其后果不堪设想。1.3计算机病毒及网络黑客计算机病毒(ComputerVirus)是一段附着在其他程序上的可以实现自我繁殖的程序代码,它具有感染性、破坏性、隐藏性、潜伏性、可激活、针对性、极大的破坏性的特点。其不仅可通过U盘等...