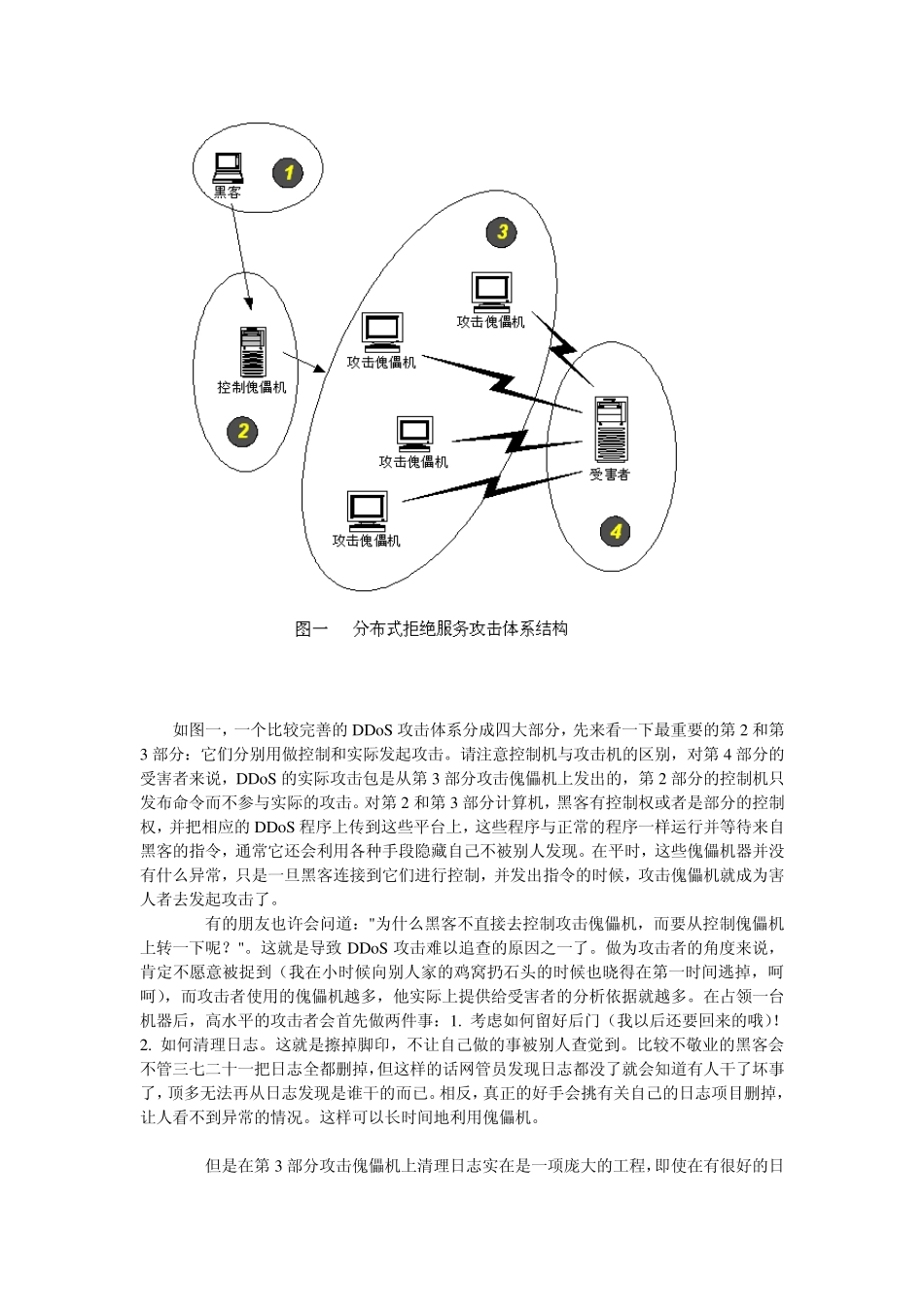

DDoS 攻击原理及防范 分布式拒绝服务攻击(DDo S)是目前黑客经常采用而难以防范的攻击手段。本文从概念开始详细介绍了这种攻击方式,着重描述了黑客是如何组织并发起的 DDo S 攻击,结合其中的Sy n Flo o d 实例,您可以对 DDo S 攻击有一个 更形象的了解。最后作者结合自己的经验与国内网络安全的现况探讨了一些防御 DDo S 的实际手段。 DDo S 攻击概念 Do S 的攻击方式有很多种,最基本的 Do S 攻击就是利用合理的服务请求来占用过多的服务资源,从而使合法用户无法得到服务的响应。 DDo S 攻击手段是在传统的 Do S 攻击基础之上产生的一类攻击方式。单一的 Do S 攻击一般是采用一对一方式的,当攻击目标CPU 速度低、内存小或者网络带宽小等等各项性能指标不高它的效果是明显的。随着计算机与网络技术的发展,计算机的处理能力迅速增长,内存大大增加,同时也出现了千兆级别的网络,这使得 Do S 攻击的困难程度加大了-目标对恶意攻击包的"消化能力"加强了不少,例如你的攻击软件每秒钟可以发送 3,000 个攻击包,但我的主机与网络带宽每秒钟可以处理 10,000 个攻击包,这样一来攻击就不会产生什么效果。 这时侯分布式的拒绝服务攻击手段(DDo S)就应运而生了。你理解了 Do S 攻击的话,它的原理就很简单。如果说计算机与网络的处理能力加大了 10 倍,用一台攻击机来攻击不再能起作用的话,攻击者使用 10 台攻击机同时攻击呢?用 100 台呢?DDo S 就是利用更多的傀儡机来发起进攻,以比从前更大的规模来进攻受害者。 高速广泛连接的网络给大家带来了方便,也为 DDo S 攻击创造了极为有利的条件。在低速网络时代时,黑客占领攻击用的傀儡机时,总是会优先考虑离目标网络距离近的机器,因为经过路由器的跳数少,效果好。而现在电信骨干节点之间的连接都是以 G 为级别的,大城市之间更可以达到 2.5G 的连接,这使得攻击可以从更远的地方或者其他城市发起,攻击者的傀儡机位置可以在分布在更大的范围,选择起来更灵活了。 被 DDo S 攻击时的现象 被攻击主机上有大量等待的 TCP 连接 网络中充斥着大量的无用的数据包,源地址为假 制造高流量无用数据,造成网络拥塞,使受害主机无法正常和外界通讯 利用受害主机提供的服务或传输协议上的缺陷,反复高速的发出特定的服务请求,使受害主机无法及时处理所有正常请求 严重时会造成系统死机 攻击运行原理 如图一,一个比较...