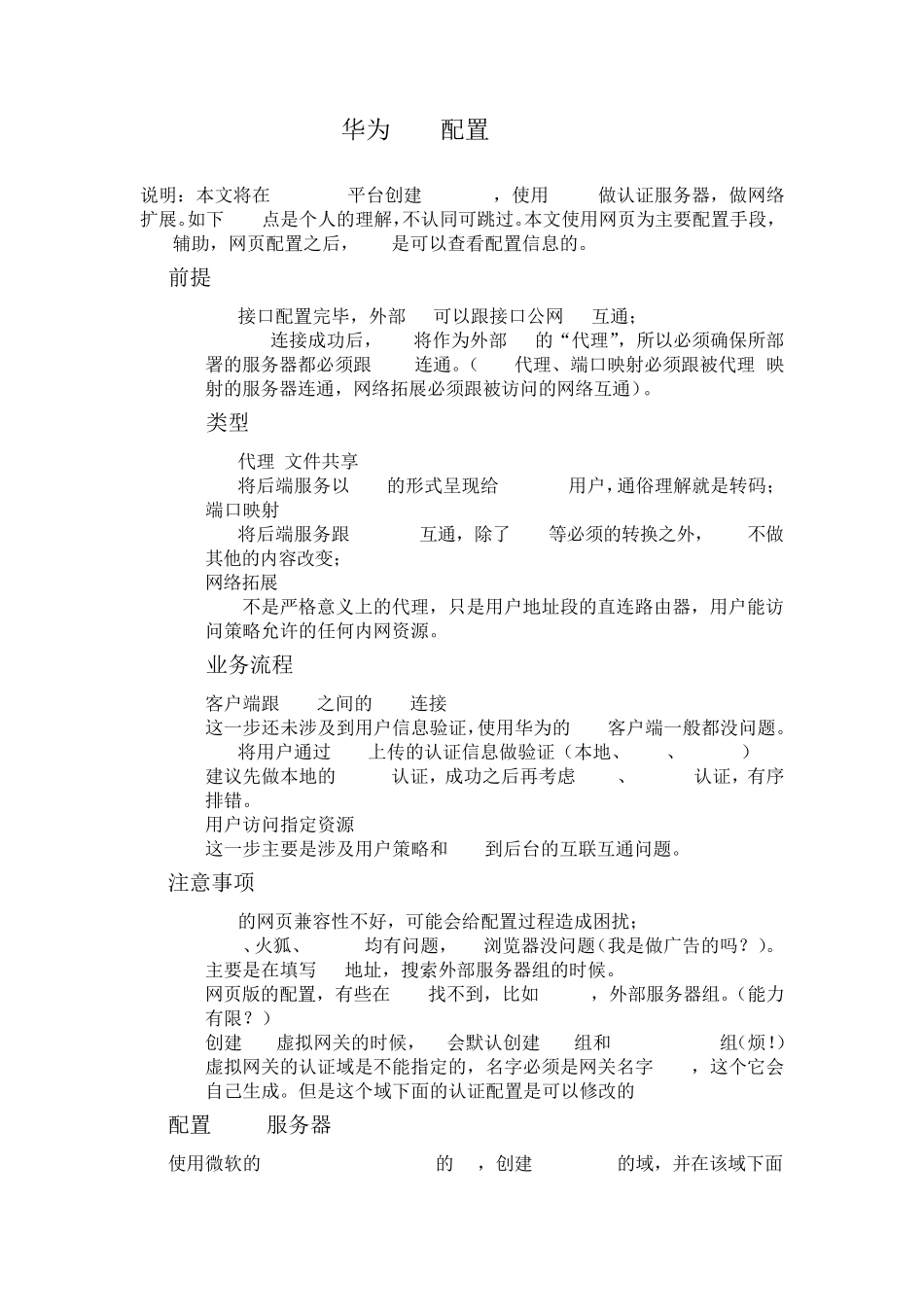

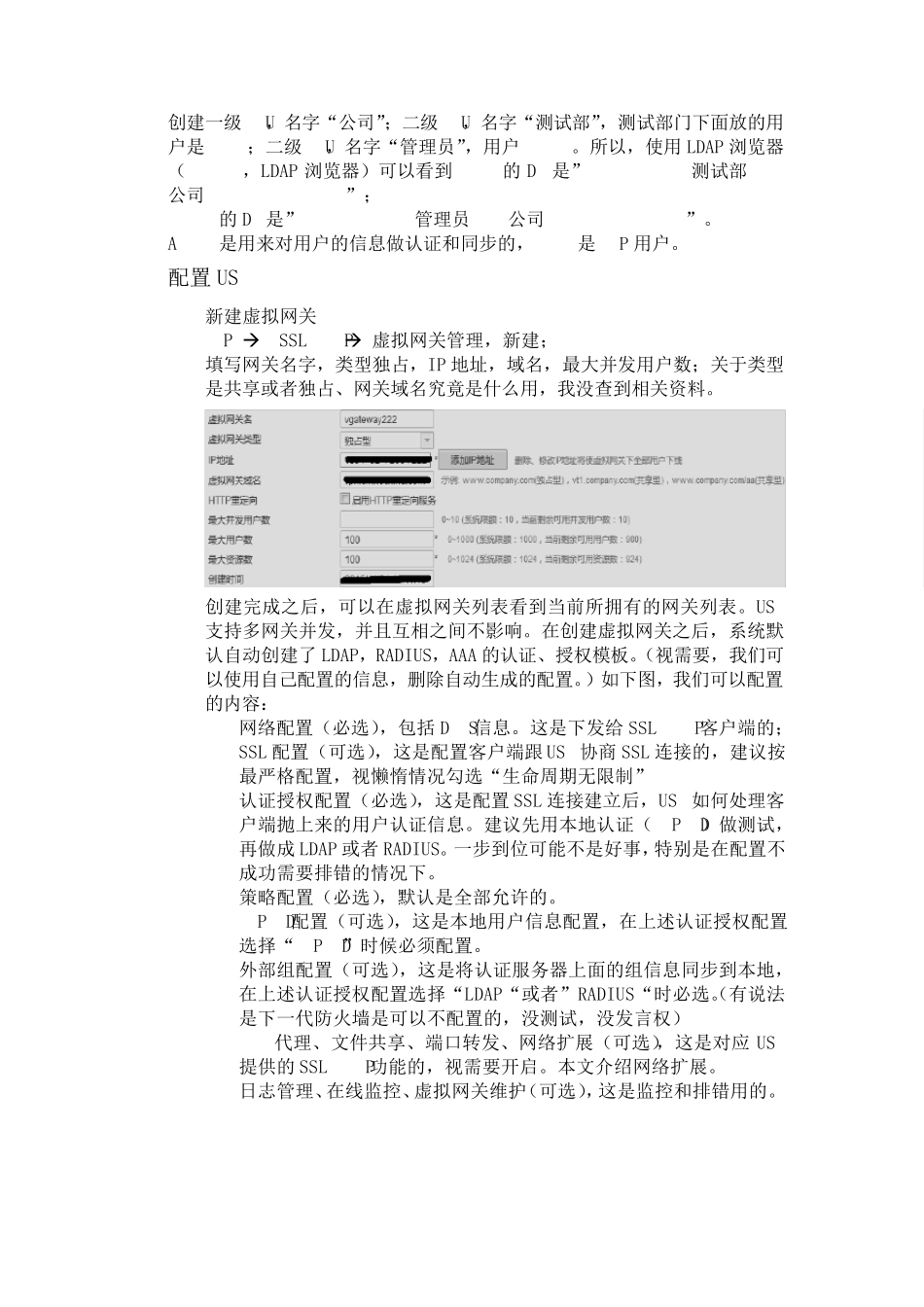

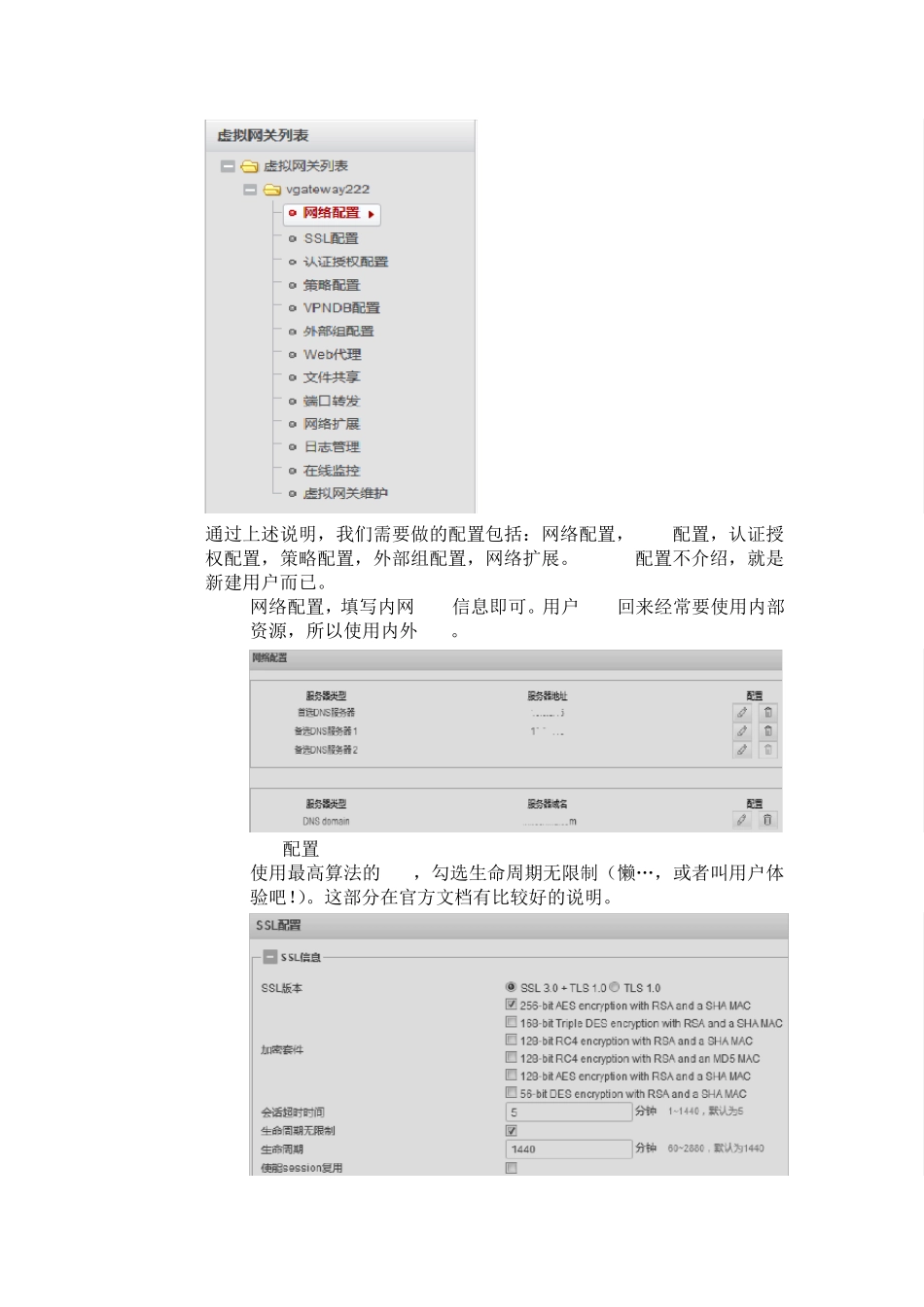

华为USG配置SSL VPN 说明:本文将在USG2200平台创建SSL VPN,使用LDAP做认证服务器,做网络扩展。如下1-4点是个人的理解,不认同可跳过。本文使用网页为主要配置手段,CLI辅助,网页配置之后,CLI是可以查看配置信息的。 1. 前提 a) USG接口配置完毕,外部IP可以跟接口公网IP互通; b) SSL VPN连接成功后,USG将作为外部IP的“代理”,所以必须确保所部署的服务器都必须跟USG连通。(WEB代理、端口映射必须跟被代理/映射的服务器连通,网络拓展必须跟被访问的网络互通)。 2. VPN类型 a) WEB代理/文件共享 USG将后端服务以WEB的形式呈现给 SSL VPN用户,通俗理解就是转码; b) 端口映射 USG将后端服务跟SSL VPN互通,除了 NAT等必须的转换之外,USG不做其他的内容改变; c) 网络拓展 USG不是严格意义上的代理,只是用户地址段的直连路由器,用户能访问策略允许的任何内网资源。 3. VPN业务流程 a) 客户端跟USG之间的SSL连接 这一步还未涉及到用户信息验证,使用华为的SVN客户端一般都没问题。 b) USG将用户通过SSL上传的认证信息做验证(本地、LDAP、RADIUS) 建议先做本地的VPNDB认证,成功之后再考虑 LDAP、RADIUS认证,有序排错。 c) 用户访问指定资源 这一步主要是涉及用户策略和 USG到后台的互联互通问题。 4. 注意事项 a) USG的网页兼容性不好,可能会给配置过程造成困扰; b) IE11、火狐、Chrome均有问题,360浏览器没问题(我是做广告的吗?)。主要是在填写 IP地址,搜索外部服务器组的时候。 c) 网页版的配置,有些在CLI找不到,比如VPNDB,外部服务器组。(能力有限?) d) 创建VPN虚拟网关的时候,USG会默认创建AAA组和 LDAP/RADIUS组(烦!) e) 虚拟网关的认证域是不能指定的,名字必须是网关名字.dom,这个它会自己生成。但是这个域下面的认证配置是可以修改的 5. 配置LDAP服务器 使用微软的WIN 2008 SERVER R2的AD,创建test.com的域,并在该域下面创建一级OU,名字“公司”;二级OU,名字“测试部”,测试部门下面放的用户是 test;二级OU,名字“管理员”,用户 admin。所以,使用 LDAP 浏览器(Xplore,LDAP 浏览器)可以看到 test的 DN是”cn=test,ou=测试部,ou=公司,dc=test,dc=com”; admin的 DN是”cn=admin,ou=管理员,ou=公司,dc=test,dc=com”。 Admin是用来对用户的信息做认证和同步的,test是 VPN用户。 6. 配置 USG a) 新建虚拟网关 VPN...