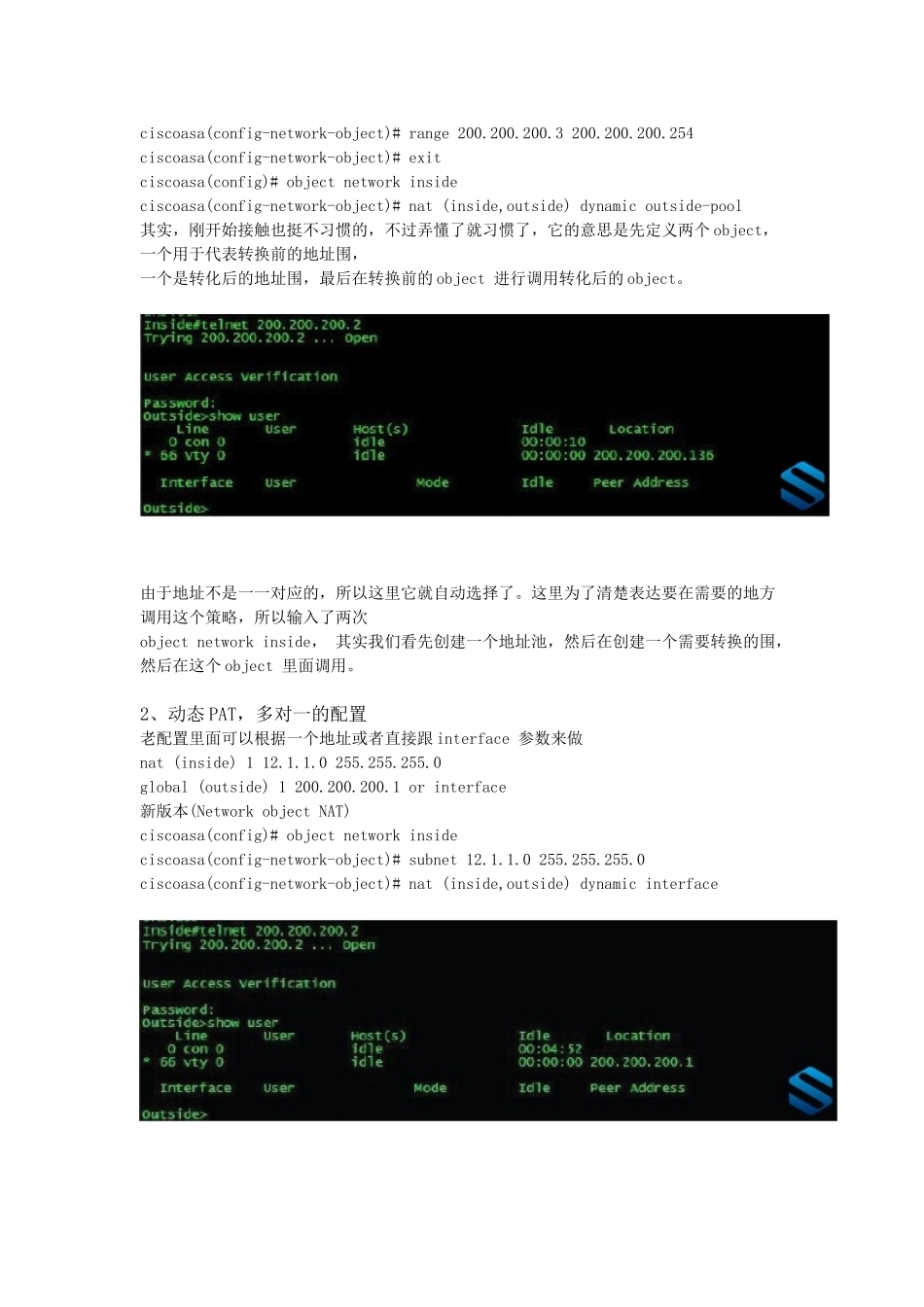

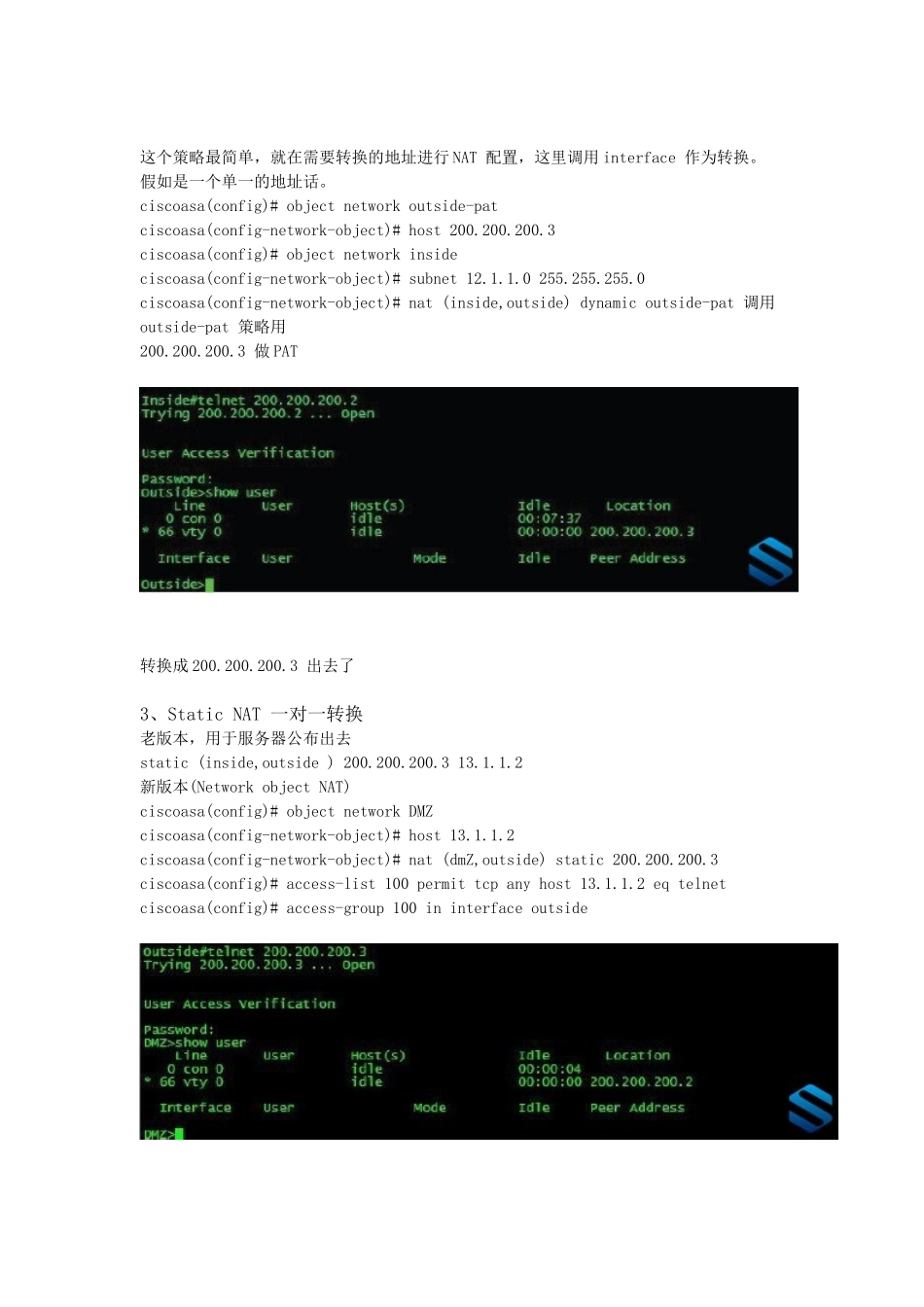

ASA 8.3 以后,NAT 算是发生了很大的改变,之前也看过 8.4 的 ASA,改变的还有 VPN,加入了 Ikev2 。MPF 方法加入了新的东西,QOS 和策略都加强了,这算是 Cisco 把 CCSP 的课程改为 CCNP Security 的改革吧!拓扑图就是上面的,基本配置都是一样,地址每个路由器上一条默认路由指向 ASA。基本通信没问题,关于 8.3 以后推出了两个概念,一个是 network object 它可以代表一个主机或者子网的访问。另外一个是 service object,代表服务。1、地址池的形式的 NAT 配置老版本代表一个 12.1.1.0 的地址池转换成 200.200.200.3-200.200.200.254 一对一的转换nat (inside) 1 12.1.1.0 255.255.255.0global (outside) 1 200.200.200.3-200.200.200.254新版本(Network object NAT)ciscoasa(config)# object network insideciscoasa(config-network-object)# subnet 12.1.1.0 255.255.255.0ciscoasa(config-network-object)# exitciscoasa(config)# object network outside-poolciscoasa(config-network-object)# range 200.200.200.3 200.200.200.254ciscoasa(config-network-object)# exitciscoasa(config)# object network insideciscoasa(config-network-object)# nat (inside,outside) dynamic outside-pool其实,刚开始接触也挺不习惯的,不过弄懂了就习惯了,它的意思是先定义两个 object,一个用于代表转换前的地址围,一个是转化后的地址围,最后在转换前的 object 进行调用转化后的 object。由于地址不是一一对应的,所以这里它就自动选择了。这里为了清楚表达要在需要的地方调用这个策略,所以输入了两次object network inside, 其实我们看先创建一个地址池,然后在创建一个需要转换的围,然后在这个 object 里面调用。2、动态 PAT,多对一的配置老配置里面可以根据一个地址或者直接跟 interface 参数来做nat (inside) 1 12.1.1.0 255.255.255.0global (outside) 1 200.200.200.1 or interface新版本(Network object NAT)ciscoasa(config)# object network insideciscoasa(config-network-object)# subnet 12.1.1.0 255.255.255.0ciscoasa(config-network-object)# nat (inside,outside) dynamic interface这个策略最简单,就在需要转换的地址进行 NAT 配置,这里调用 interface 作为转换。假如是一个单一的地址话。ciscoasa(config)# ob...