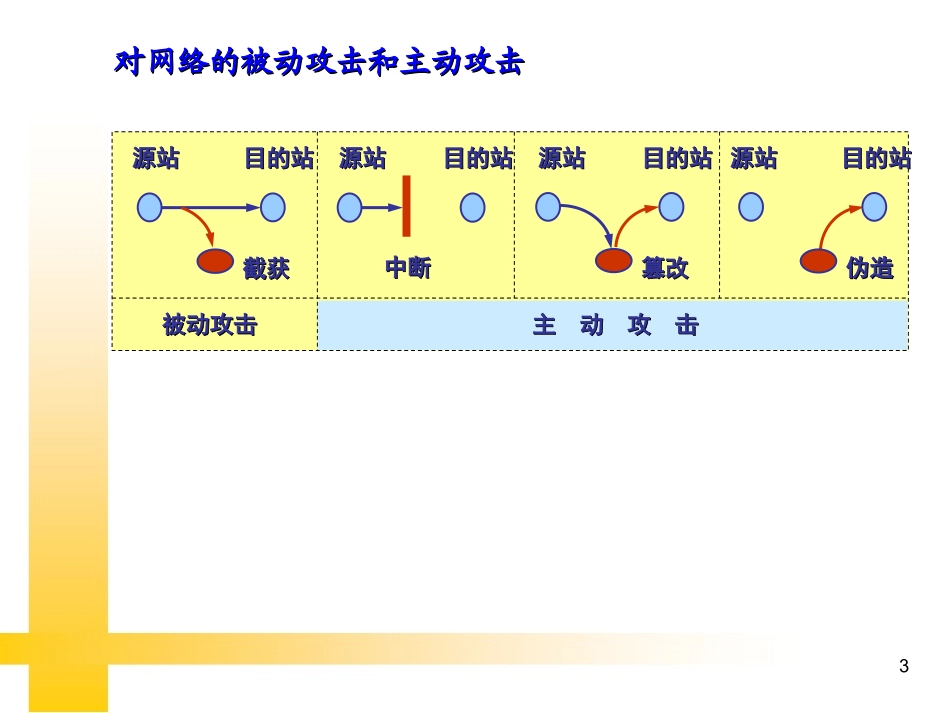

1第第99章网络安全章网络安全基本内容两种密码体制的实现原理;加密技术以及应用。重点掌握网络安全问题概述、密码体制、报文鉴别、密钥分配、防火墙技术。29.19.1网络安全问题概述网络安全问题概述1.1.计算机网络面临的安全性威胁计算机网络面临的安全性威胁计算机网络上的通信面临以下的四种威胁:计算机网络上的通信面临以下的四种威胁:(1)(1)截获——从网络上窃听他人的通信内容。截获——从网络上窃听他人的通信内容。(2)(2)中断——有意中断他人在网络上的通信。中断——有意中断他人在网络上的通信。(3)(3)篡改——故意篡改网络上传送的报文。篡改——故意篡改网络上传送的报文。(4)(4)伪造——伪造信息在网络上传送。伪造——伪造信息在网络上传送。截获信息的攻击称为截获信息的攻击称为被动攻击被动攻击,而更改信息和拒绝用户使用资,而更改信息和拒绝用户使用资源的攻击称为源的攻击称为主动攻击主动攻击。。3对网络的被动攻击和主动攻击对网络的被动攻击和主动攻击截获截获篡改篡改伪造伪造中断中断被动攻击被动攻击主动攻击主动攻击目的站目的站源站源站源站源站源站源站源站源站目的站目的站目的站目的站目的站目的站4被动攻击和主动攻击被动攻击和主动攻击在被动攻击中,攻击者只是观察和分析某一个协议数据单元在被动攻击中,攻击者只是观察和分析某一个协议数据单元PDUPDU而不干扰信息流。而不干扰信息流。主动攻击是指攻击者对某个连接中通过的主动攻击是指攻击者对某个连接中通过的PDUPDU进行各种进行各种处理。处理。更改报文流更改报文流拒绝报文服务拒绝报文服务伪造连接初始化伪造连接初始化5(1)(1)防止析出报文内容;防止析出报文内容;(2)(2)防止通信量分析;防止通信量分析;(3)(3)检测更改报文流;检测更改报文流;(4)(4)检测拒绝报文服务;检测拒绝报文服务;(5)(5)检测伪造初始化连接。检测伪造初始化连接。计算机网络通信安全的目标计算机网络通信安全的目标6(1)(1)计算机病毒——会“传染”其他程序的程序,“传染”是计算机病毒——会“传染”其他程序的程序,“传染”是通过修改其他程序来把自身或其变种复制进去完成的。通过修改其他程序来把自身或其变种复制进去完成的。(2)(2)计算机蠕虫——通过网络的通信功能将自身从一个结点发计算机蠕虫——通过网络的通信功能将自身从一个结点发送到另一个结点并启动运行的程序。送到另一个结点并启动运行的程序。(3)(3)特洛伊木马——一种程序,它执行的功能超出所声称的功特洛伊木马——一种程序,它执行的功能超出所声称的功能。能。(4)(4)逻辑炸弹——一种当运行环境满足某种特定条件时执行其逻辑炸弹——一种当运行环境满足某种特定条件时执行其他特殊功能的程序。他特殊功能的程序。恶意程序恶意程序(rogueprogram)(rogueprogram)722计算机网络安全的内容计算机网络安全的内容保密性保密性安全协议的设计安全协议的设计接入控制接入控制833一般的数据加密模型一般的数据加密模型E加密算法E加密算法D解密算法D解密算法加密密钥K解密密钥K明文X明文X密文Y=EK(X)截取者截获篡改密钥源密钥源安全信道9一些重要概念一些重要概念密码编码学密码编码学(cryptography)(cryptography)是密码体制的设计学,而是密码体制的设计学,而密码密码分析学分析学(cryptanalysis)(cryptanalysis)则是在未知密钥的情况下从密文推则是在未知密钥的情况下从密文推演出明文或密钥的技术。密码编码学与密码分析学合起来演出明文或密钥的技术。密码编码学与密码分析学合起来即为即为密码学密码学(cryptology)(cryptology)。。如果不论截取者获得了多少密文,但在密文中都没有足够如果不论截取者获得了多少密文,但在密文中都没有足够的信息来惟一地确定出对应的明文,则这一密码体制称为的信息来惟一地确定出对应的明文,则这一密码体制称为无条件安全的无条件安全的,或称为,或称为理论上是不可破的理论上是不可破的。。如果密码体制中的密码不能被可使用的计算资源破译,则如果密码体制中的密码不能被可使用的计算资源破译,则这一密码体制称为在这一密码体制称为在计算上是安全的计算上是安...