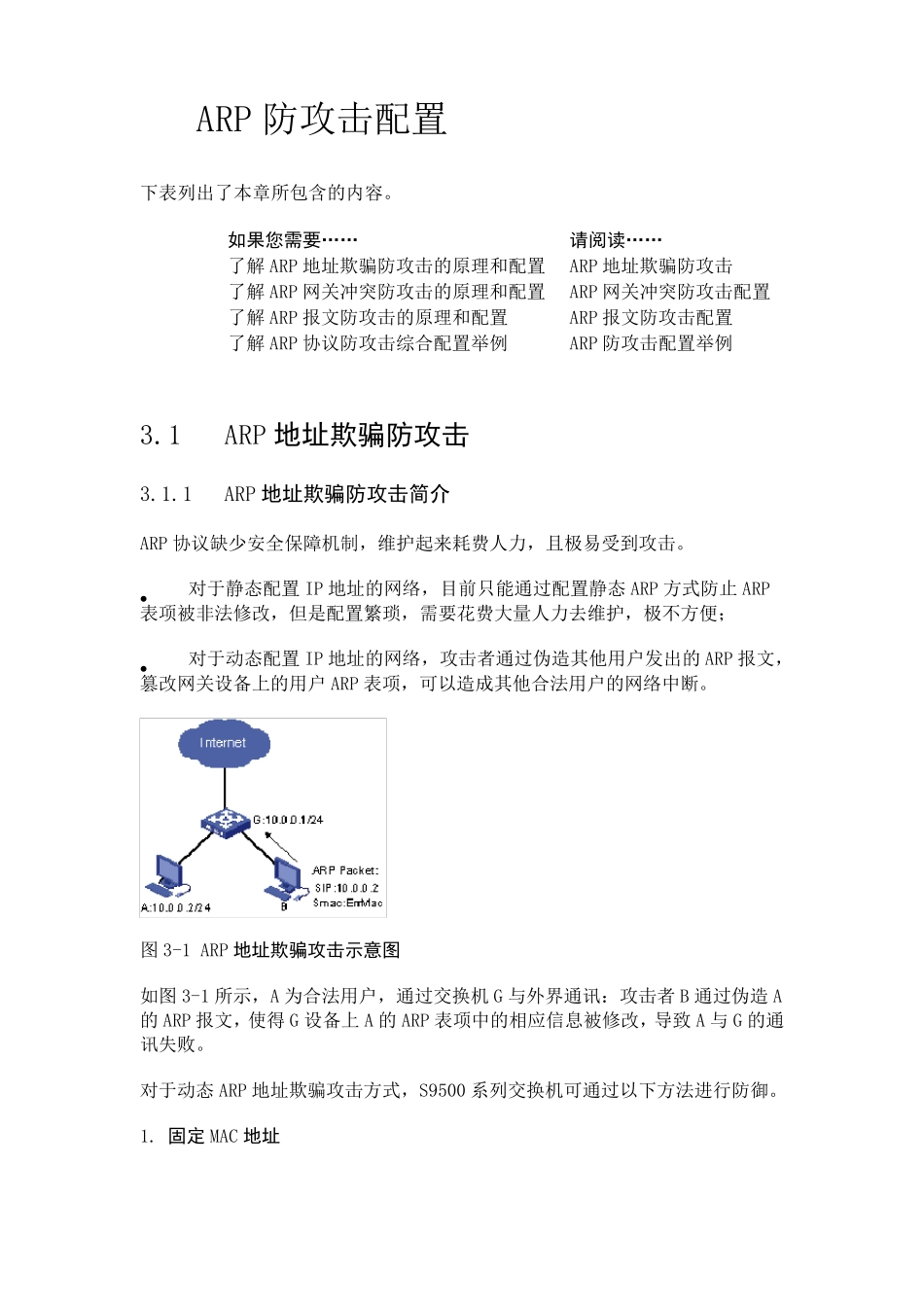

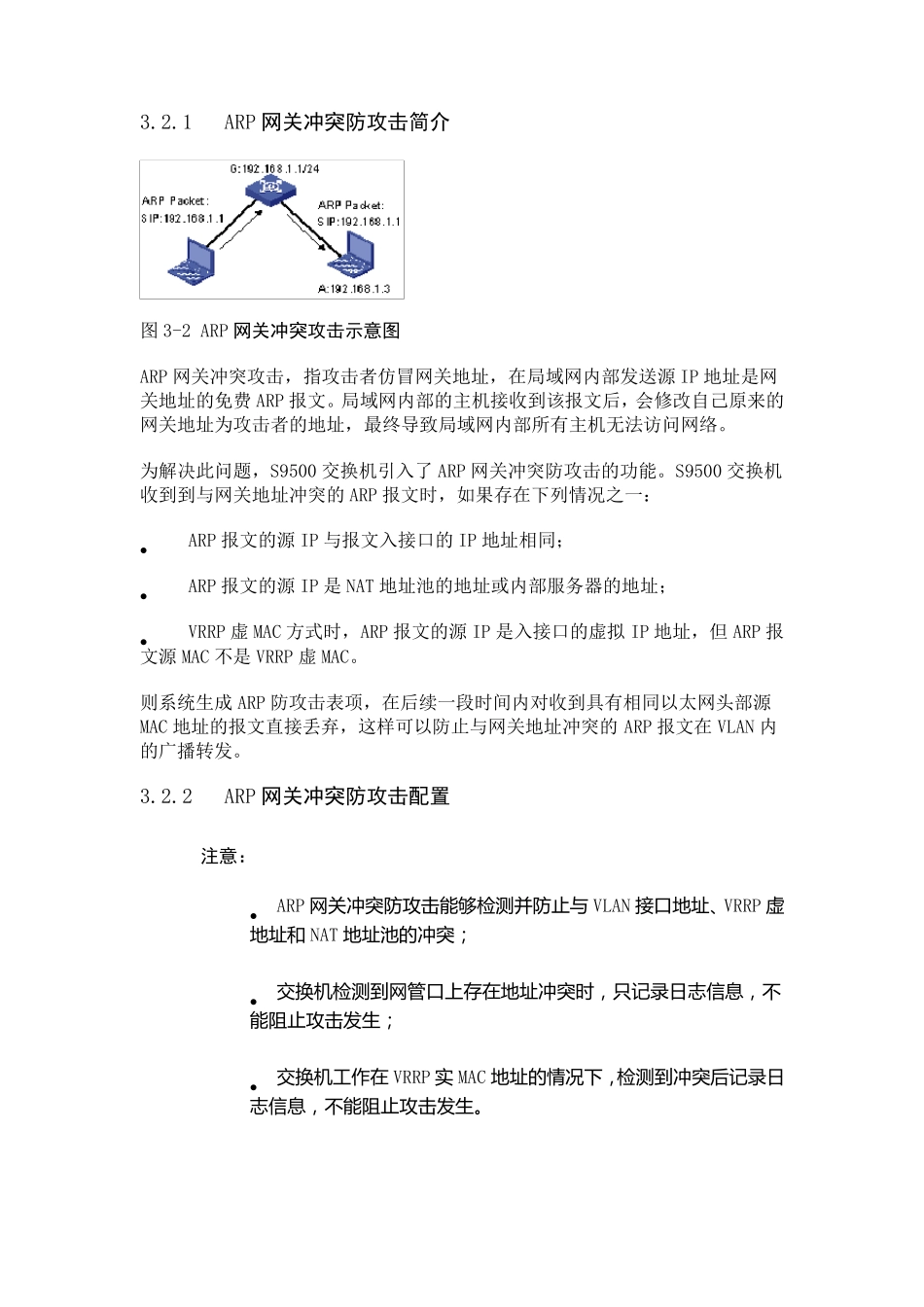

ARP 防攻击配置 下表列出了本章所包含的内容。 如果您需要…… 请阅读…… 了解 ARP 地址欺骗防攻击的原理和配置 ARP 地址欺骗防攻击 了解 ARP 网关冲突防攻击的原理和配置 ARP 网关冲突防攻击配置 了解 ARP 报文防攻击的原理和配置 ARP 报文防攻击配置 了解 ARP 协议防攻击综合配置举例 ARP 防攻击配置举例 3.1 ARP 地址欺骗防攻击 3.1.1 ARP 地址欺骗防攻击简介 ARP 协议缺少安全保障机制,维护起来耗费人力,且极易受到攻击。 对于静态配置IP 地址的网络,目前只能通过配置静态 ARP 方式防止 ARP表项被非法修改,但是配置繁琐,需要花费大量人力去维护,极不方便; 对于动态配置IP 地址的网络,攻击者通过伪造其他用户发出的ARP 报文,篡改网关设备上的用户 ARP 表项,可以造成其他合法用户的网络中断。 图 3-1 ARP 地址欺骗攻击示意图 如图 3-1 所示,A 为合法用户,通过交换机 G 与外界通讯:攻击者 B 通过伪造 A的ARP 报文,使得 G 设备上 A 的ARP 表项中的相应信息被修改,导致 A 与 G 的通讯失败。 对于动态 ARP 地址欺骗攻击方式,S9500 系列交换机可通过以下方法进行防御。 1. 固定 MAC 地址 对于动态ARP 的配置方式,交换机第一次学习到ARP 表项之后就不再允许通过ARP 学习对MAC 地址进行修改,直到此ARP 表项老化之后才允许此ARP 表项更新MAC 地址,以此来确保合法用户的ARP 表项不被修改。 固定MAC 有两种方式:Fixed-mac 和Fixed-all。 Fixed-mac 方式;不允许通过ARP 学习对MAC 地址进行修改,但允许对VLAN和端口信息进行修改。这种方式适用于静态配置IP 地址,但网络存在冗余链路的情况。当链路切换时,ARP 表项中的端口信息可以快速改变。 Fixed-all 方式;对动态ARP 和已解析的短静态ARP、MAC、VLAN 和端口信息均不允许修改。 这种方式适用于静态配置IP 地址、网络没有冗余链路、同一IP 地址用户不会从不同端口接入交换机的情况。 2. 主动确认(Send-ack) 交换机收到一个涉及 MAC 地址修改的ARP 报文时,不会立即修改原 ARP 表项,而是先对原 ARP 表中与此MAC 地址对应的对应用户发一个单播确认: 如果在一定时间内收到原用户的应答报文,说明原用户仍存在,则在后续一分钟时间内不允许对此ARP 表项进行MAC 地址修改;同样,ARP 表项在新生成一分钟时间内,也不允许修改此ARP 表项中...