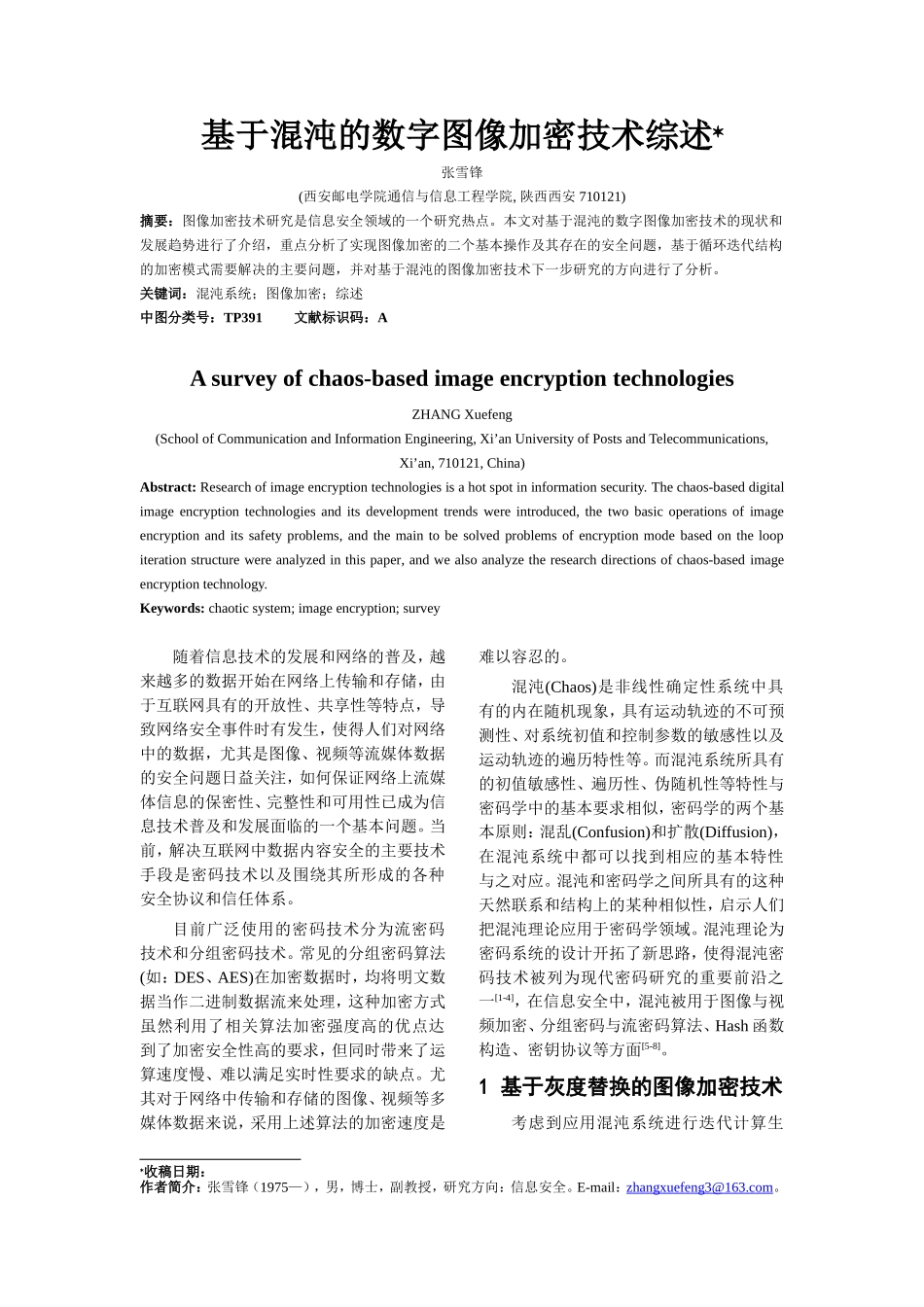

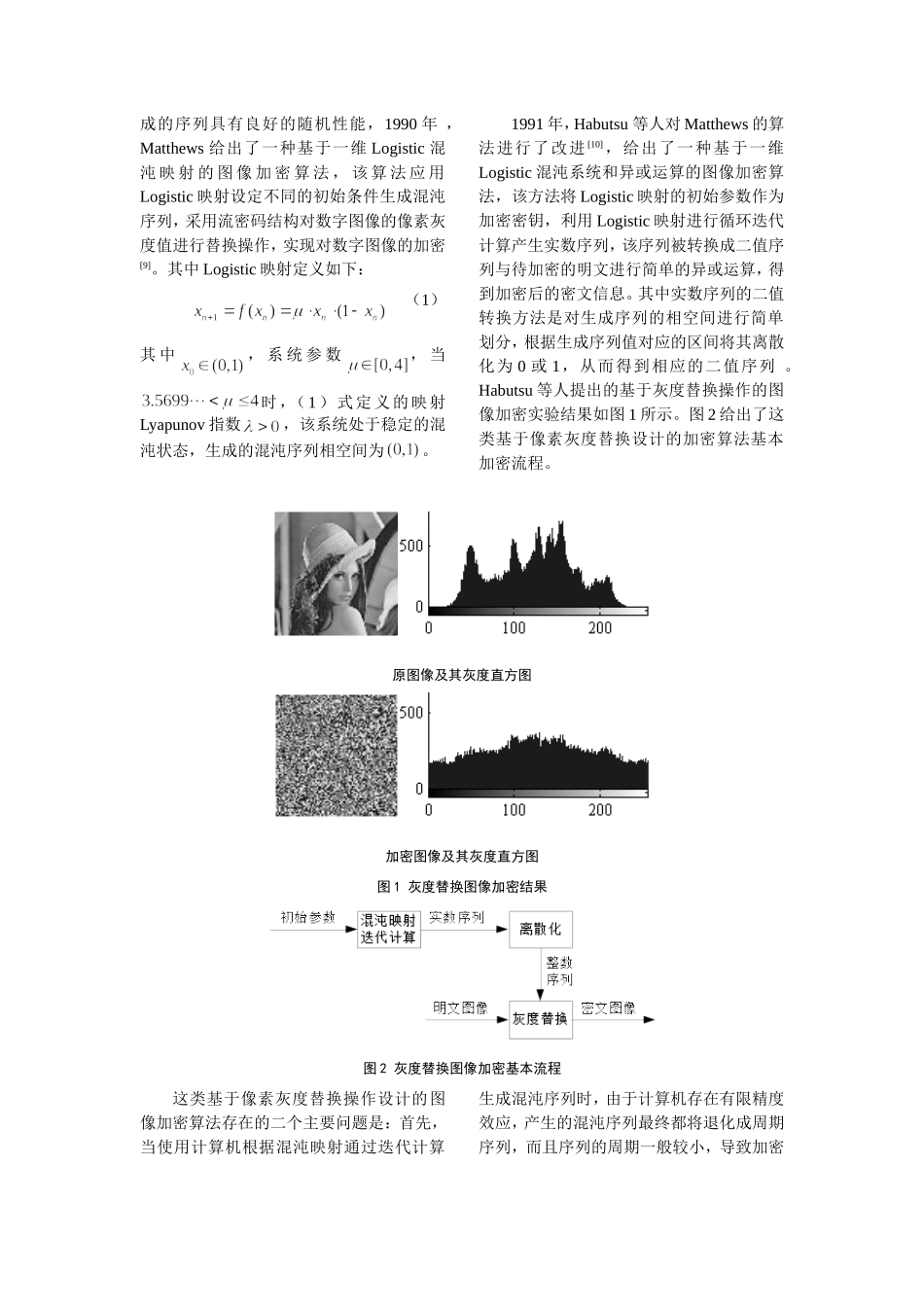

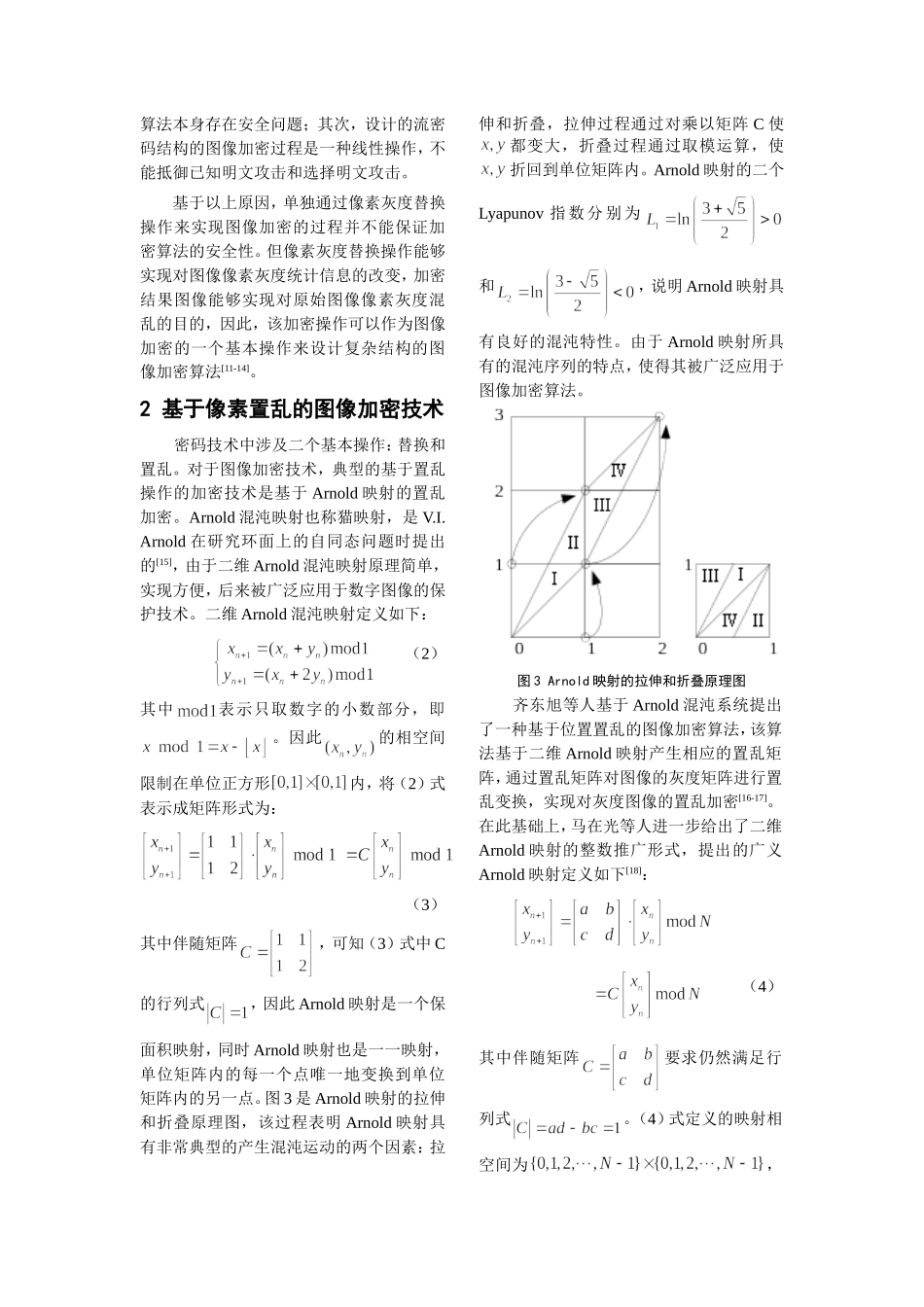

基于混沌的数字图像加密技术综述张雪锋(西安邮电学院通信与信息工程学院,陕西西安710121)摘要:图像加密技术研究是信息安全领域的一个研究热点。本文对基于混沌的数字图像加密技术的现状和发展趋势进行了介绍,重点分析了实现图像加密的二个基本操作及其存在的安全问题,基于循环迭代结构的加密模式需要解决的主要问题,并对基于混沌的图像加密技术下一步研究的方向进行了分析。关键词:混沌系统;图像加密;综述中图分类号:TP391文献标识码:AAsurveyofchaos-basedimageencryptiontechnologiesZHANGXuefeng(SchoolofCommunicationandInformationEngineering,Xi’anUniversityofPostsandTelecommunications,Xi’an,710121,China)Abstract:Researchofimageencryptiontechnologiesisahotspotininformationsecurity.Thechaos-baseddigitalimageencryptiontechnologiesanditsdevelopmenttrendswereintroduced,thetwobasicoperationsofimageencryptionanditssafetyproblems,andthemaintobesolvedproblemsofencryptionmodebasedontheloopiterationstructurewereanalyzedinthispaper,andwealsoanalyzetheresearchdirectionsofchaos-basedimageencryptiontechnology.Keywords:chaoticsystem;imageencryption;survey随着信息技术的发展和网络的普及,越来越多的数据开始在网络上传输和存储,由于互联网具有的开放性、共享性等特点,导致网络安全事件时有发生,使得人们对网络中的数据,尤其是图像、视频等流媒体数据的安全问题日益关注,如何保证网络上流媒体信息的保密性、完整性和可用性已成为信息技术普及和发展面临的一个基本问题。当前,解决互联网中数据内容安全的主要技术手段是密码技术以及围绕其所形成的各种安全协议和信任体系。目前广泛使用的密码技术分为流密码技术和分组密码技术。常见的分组密码算法(如:DES、AES)在加密数据时,均将明文数据当作二进制数据流来处理,这种加密方式虽然利用了相关算法加密强度高的优点达到了加密安全性高的要求,但同时带来了运算速度慢、难以满足实时性要求的缺点。尤其对于网络中传输和存储的图像、视频等多媒体数据来说,采用上述算法的加密速度是难以容忍的。混沌(Chaos)是非线性确定性系统中具有的内在随机现象,具有运动轨迹的不可预测性、对系统初值和控制参数的敏感性以及运动轨迹的遍历特性等。而混沌系统所具有的初值敏感性、遍历性、伪随机性等特性与密码学中的基本要求相似,密码学的两个基本原则:混乱(Confusion)和扩散(Diffusion),在混沌系统中都可以找到相应的基本特性与之对应。混沌和密码学之间所具有的这种天然联系和结构上的某种相似性,启示人们把混沌理论应用于密码学领域。混沌理论为密码系统的设计开拓了新思路,使得混沌密码技术被列为现代密码研究的重要前沿之一[1-4],在信息安全中,混沌被用于图像与视频加密、分组密码与流密码算法、Hash函数构造、密钥协议等方面[5-8]。1基于灰度替换的图像加密技术考虑到应用混沌系统进行迭代计算生收稿日期:作者简介:张雪锋(1975—),男,博士,副教授,研究方向:信息安全。E-mail:zhangxuefeng3@163.com。成的序列具有良好的随机性能,1990年,Matthews给出了一种基于一维Logistic混沌映射的图像加密算法,该算法应用Logistic映射设定不同的初始条件生成混沌序列,采用流密码结构对数字图像的像素灰度值进行替换操作,实现对数字图像的加密[9]。其中Logistic映射定义如下:(1)其中,系统参数,当时,(1)式定义的映射Lyapunov指数,该系统处于稳定的混沌状态,生成的混沌序列相空间为。1991年,Habutsu等人对Matthews的算法进行了改进[10],给出了一种基于一维Logistic混沌系统和异或运算的图像加密算法,该方法将Logistic映射的初始参数作为加密密钥,利用Logistic映射进行循环迭代计算产生实数序列,该序列被转换成二值序列与待加密的明文进行简单的异或运算,得到加密后的密文信息。其中实数序列的二值转换方法是对生成序列的相空间进行简单划分,根据生成序列值对应的区间将其离散化为0或1,从而得到相应的二值序列。Habutsu等人提出的基于灰度替换操作...