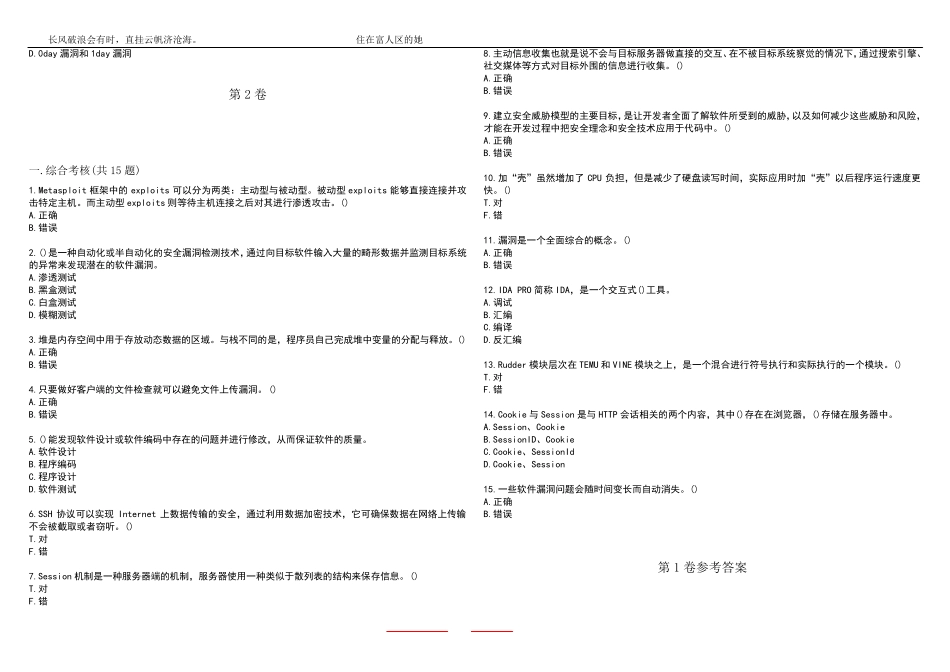

长风破浪会有时,直挂云帆济沧海。住在富人区的她南开大学智慧树知到“信息安全”《攻防技术基础》网课测试题答案(图片大小可自由调整)第1卷一.综合考核(共15题)1.为了提高瀑布模型的开发效率,在系统的架构设计完成后,可将系统分为多个可()开发的模块。A.快速B.高速C.并行D.分别2.对于堆内存分配,操作系统有一个堆管理结构,用来管理空闲内存地址的链表。()T.对F.错3.在PHP中,当使用include()函数时,只有代码执行到该函数时才会将文件包含进来。当包含外部文件发生错误时,系统只会给出一个警告而继续向下执行。()A.正确B.错误4.()也称为敏捷开发,它是根据客户的需要在很短的时间内完成一个可以演示的软件产品,这个软件产品可以是只实现部分功能或者是最重要的功能,但是可以让用户直接看到一个直观的原型系统。A.瀑布模型B.螺旋模型C.迭代模型D.快速原型模型5.PE文件格式把可执行文件分成若干个数据节,不同的资源被存放在不同的节中。()T.对F.错6.下面有关造成文件上传漏洞原因说法错误的是()。A.文件上传时检查过于严格B.文件上传后修改文件名时处理不当C.使用第三方插件时引入D.文件上传仅仅在客户端进行了检查7.在软件开发的设计阶段,通过()原则,预先从设计和架构角度消除安全缺陷,将成为软件安全开发的关键。A.安全编程B.安全测试C.应用安全设计D.安全开发8.Pin是由()公司开发和维护,具有跨平台特性的一个强大的动态二进制指令分析框架。A.IBMB.GoogleC.IntelD.Apple9.Session的使用是由浏览器按照一定的原则在后台自动发送给服务器的。()A.正确B.错误10.缓冲区溢出一般是通过覆盖堆栈中的返回地址,使程序跳转到shellcode或指定程序处执行。()T.对F.错11.cookie的作用就是为了解决HTTP协议无状态的缺陷所作的努力。()A.正确B.错误12.任何一款计算机软件都必须依据软件工程的思想来进行设计开发。()T.对F.错13.所有的WWW文件都必须遵守超文本传输协议。()A.正确B.错误14.以下有关SQL说法错误的是()。A.SQL是用于访问和处理数据库的标准的计算机语言B.SQL由数据定义语言(DDL)和数据操作语言(DML)两部分组成C.DDL用于定义数据库结构,DML用于对数据库进行查询或更新D.DDL主要指令有SELECT、CREATE等15.按照软件漏洞被攻击者利用的地点,软件漏洞可以分为()A.本地利用和远程利用漏洞B.输入验证错误漏洞和设计错误漏洞C.配置错误漏洞和竞争条件漏洞长风破浪会有时,直挂云帆济沧海。住在富人区的她D.0day漏洞和1day漏洞第2卷一.综合考核(共15题)1.Metasploit框架中的exploits可以分为两类:主动型与被动型。被动型exploits能够直接连接并攻击特定主机。而主动型exploits则等待主机连接之后对其进行渗透攻击。()A.正确B.错误2.()是一种自动化或半自动化的安全漏洞检测技术,通过向目标软件输入大量的畸形数据并监测目标系统的异常来发现潜在的软件漏洞。A.渗透测试B.黑盒测试C.白盒测试D.模糊测试3.堆是内存空间中用于存放动态数据的区域。与栈不同的是,程序员自己完成堆中变量的分配与释放。()A.正确B.错误4.只要做好客户端的文件检查就可以避免文件上传漏洞。()A.正确B.错误5.()能发现软件设计或软件编码中存在的问题并进行修改,从而保证软件的质量。A.软件设计B.程序编码C.程序设计D.软件测试6.SSH协议可以实现Internet上数据传输的安全,通过利用数据加密技术,它可确保数据在网络上传输不会被截取或者窃听。()T.对F.错7.Session机制是一种服务器端的机制,服务器使用一种类似于散列表的结构来保存信息。()T.对F.错8.主动信息收集也就是说不会与目标服务器做直接的交互、在不被目标系统察觉的情况下,通过搜索引擎、社交媒体等方式对目标外围的信息进行收集。()A.正确B.错误9.建立安全威胁模型的主要目标,是让开发者全面了解软件所受到的威胁,以及如何减少这些威胁和风险,才能在开发过程中把安全理念和安全技术应用于代码中。()A.正确B.错误10.加“壳”虽然增加了CPU负担,但是减少了硬盘读写时间,实际应用时加“壳”以后程序运行速度更快。()T.对F.错11.漏洞是一个全面综合的概念。()A.正确B.错误12.IDAPRO简称IDA,是一个交互式()工具。A.调试B.汇编C.编...